СЧИТЫВАТЕЛИ МАГНИТНЫХ КАРТ

Назначение

Считыватель магнитных карт PERCo-RM-3VR предназначен для считывания идентификационной информации с пластиковых банковских карт с магнитной полосой и передачи ее в контроллер. Устройство считывает только информацию о принадлежности к той или иной банковской системе и сроке действия карты. Никакая защищенная банковская информация с других полос карты не может быть считана, в том числе данные о владельце карты, номере счета и т.д.

RM-3VR представляет собой малогабаритное устройство в металлическом вандалозащищенном корпусе. Считыватель может эксплуатироваться на улице при температуре окружающего воздуха от –20°С до +50°С и относительной влажности воздуха до 90% при +40°С.

Считыватели магнитных карт PERCo относятся к типу щелевых считывателей карт, которые предназначены для считывания информации с магнитной полосы карт. Для считывания магнитных карт необходимо провести карту сверху вниз через щель, сориентировав ее относительно считывателя магнитной полосой к светодиоду.

Считыватели магнитные, производимые PERCo, выдерживают интенсивное использование и имеют широкий диапазон скорости протягивания магнитных карт. Так, RM-3VR имеет до 300 тыс. циклов считывания, а скорость проведения картой через считывающее устройство может варьироваться в широком диапазоне от 12 до 100 сантиметров в секунду.

Применение считывателя магнитных карт

Щелевой считыватель PERCo-RM-3VR применяется в составе системы ограничения доступа к банкомату PERCo-S-800.

Система ограничения доступа к банкомату PERCo-S-800 предназначена для обеспечения безопасности клиентов при совершении операций и предотвращения вандализма. В состав системы входят контроллеры доступа, считыватели магнитные, карты (которые на обратной стороне имеют магнитную полосу для идентификации), магнитные замки, мастер-карты, датчики двери и движения. Дополнительно возможна установка сигнализатора тревоги и табло «Свободно/Занято». Банкомат устанавливается в закрытую кабину с электромагнитным замком, контроллером и датчиками. У входа в кабину крепится щелевой считыватель магнитных карт (компактность и простота монтажа идентификатора карт позволяет установить его без каких-либо требований к пространству рабочего места). Для большего обеспечения безопасности клиента в зоне обслуживания, а также для своевременного информирования посетителей о том, что кабина занята либо свободна, дополнительно устанавливаются сигнализатор тревоги и информационное табло.

Банкомат устанавливается в закрытую кабину с электромагнитным замком, контроллером и датчиками. У входа в кабину крепится щелевой считыватель магнитных карт (компактность и простота монтажа идентификатора карт позволяет установить его без каких-либо требований к пространству рабочего места). Для большего обеспечения безопасности клиента в зоне обслуживания, а также для своевременного информирования посетителей о том, что кабина занята либо свободна, дополнительно устанавливаются сигнализатор тревоги и информационное табло.

Посетитель банкомата проводит магнитную карту сквозь вертикальную щель считывателя магнитных карт. Устройство идентификации (считыватель) получает информацию о карте и данные о сроке ее действия – не является ли карта просроченной, и передает полученные данные на контроллер. Контроллер анализирует информацию и принимает решение о доступе в защищенную кабину. Пока клиент не завершит необходимые банковские операции, посторонний или другой клиент банка не сможет попасть в закрытую кабину.

Система распознает карты 10 любых платежных систем.

Считыватель, используемый в составе системы, имеет интерфейс связи Clock&Data TTL уровня (однонаправленный проводной интерфейс связи между двумя устройствами: считывателем магнитных карт и управляющим устройством – контроллером замка двери). Считыватель щелевой RM-3VR работает с контроллером нового поколения PERCo-SC-820, имеющего возможность подключения к сети Ethernet. Контроллер имеет свой IP-адрес, благодаря чему есть возможность настройки параметров системы через WEB-интерфейс без использования дополнительного программного обеспечения.

Щелевые считыватели магнитных карт PERCo могут работать с банковскими зарплатными или кредитными картами клиента. Это удобно, поскольку нет необходимости в специальной карте доступа (как, например, в системах контроля доступа). Время считывания данных с магнитных карт ограничивается одной-двумя секундами, что позволяет получить и обработать данные без задержки для клиента.

Учитывая тот факт, что считыватель зачастую эксплуатируется под открытым небом, необходимы периодическая чистка корпуса устройства от загрязнений внешней среды и обслуживание магнитной головки.

Компания PERCo также выпускает другие модели считывающих устройств, предназначенные для организации контроля доступа в организациях и компаниях. Информация о них предоставлена в соответствующем разделе «Продукция».

Гарантийный срок эксплуатации считывателя

PERCo гарантирует соответствие считывателей серии PERCo-RM-3VR требованиям безопасности и электромагнитной совместимости при соблюдении покупателем правил хранения, монтажа и эксплуатации.

Считыватель карт PERCo-RM-3VR имеет гарантийный срок эксплуатации 12 месяцев со дня продажи.

Купить считыватель магнитных карт для организации системы ограничения доступа к банкомату можно у авторизованных дилеров PERCo, а также у сертифицированных торговых партнеров. Вы можете выбрать компанию в Вашем регионе из приведенного списка наших партнеров.

Распознавание банковских карт — компания Smart Engines

Smart Code Engine

— мгновенное распознавание всех видов банковских карт

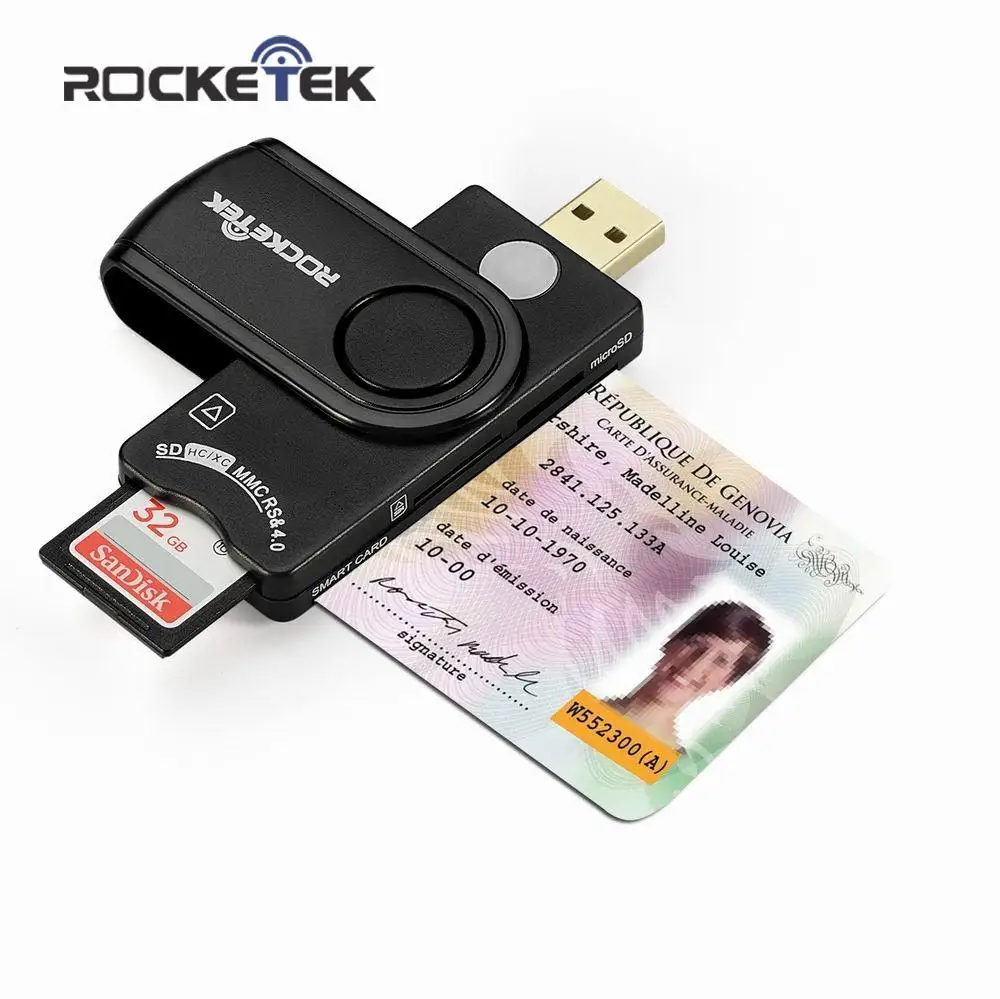

Smart Code Engine (ранее Smart CardReader) — сканирование и распознавание кредитных и дебитных карт основных транснациональных и национальных платежных систем используемых во всем мире. Распознаются карты 21 платежной системы: МИР, VISA, MasterCard, Maestro, American Express, JCB, UnionPay, Diners Club, Discover, RuPay, Elo, Verve, V Pay, Girocard, PagoBancomat, MyDebit, Troy, BC Card, Interac, Carte Bancaire, Dankort. Автоматически распознаются карты с нанесением данных тиснением (embossed), гравировкой (indent) и плоской печатью (flat printed), в портретной и альбомной ориентациях, и даже когда данные нанесены на оборотную сторону в свободном формате.

Smart Code Engine SDK позволяет сканировать и распознавать банковские дебетовые и кредитные карты всех основных платежных систем, обеспечивая извлечение номера (14-19 цифр), срока действия и имени владельца, а также IBAN для банковских карт стран Евросоюза. Используя Smart Code Engine SDK пользователю не надо прицеливаться телефоном — разработанный нами ИИ сам находит карту, даже если видны не все края или пользователь повернет ее на угол. Система устойчива к перепаду освещения, ракурсу съемки, перекосам, избыточному и недостаточному освещению. Точность распознавания номера карты достигает 99.68%, скорость 0,035 секунды на кадр. Важной особенностью SDK является его компактность — размер встраиваемого пакета для мобильных приложений может составлять всего до 4.5 Мб.

Smart Code Engine SDK позволяет распознавать видимую часть номера банковской карты со скрытой центральной частью. Такие изображения являются стандартным способом прикрепления банковских карт в процедурах удаленной идентификации и проверки личности (KYC). Данная функциональность доступна по запросу.

Такие изображения являются стандартным способом прикрепления банковских карт в процедурах удаленной идентификации и проверки личности (KYC). Данная функциональность доступна по запросу.

Распознавание выполняется автоматически в режиме реального времени на устройствах без передачи данных вовне и не требовательно к вычислительным ресурсам. Это позволяет распознавать данные карты даже на устройствах с ограниченной вычислительной мощностью: на смартфонах, планшетах, тонких клиентах, терминалах сбора данных, мобильных кассах и др. При этом высочайшая производительность ПО позволяет создавать промышленные решения, способные обрабатывать тысячи сканов, фотографий и видеопоследовательностей в секунду.

Smart Code Engine SDK НЕ передает данные и изображения на обработку Smart Engines, в сторонние сервисы и/или третьим лицам для ручного ввода, НЕ сохраняет данные или изображения (вся обработка ведется в локальной оперативной памяти устройства) и НЕ требует сетевого соединения.

Технология предлагает качественно новый уровень удобства и безопасности пользователю при вводе данных банковских карт для оплаты, пополнения счетов и осуществления денежных переводов в мобильных приложениях и используется в экосистеме Тинькофф, Почта Банке, МКБ, МТС Банке, Банке Хоум Кредит, СКБ-банк и НСПК «МИР».

Полная информация о программном продукте Smart Code Engine

Считыватели магнитных карт, ридеры магнитных карт

[ Главная ] | [ Считыватели магнитных карт ] Выносные и встраиваемые считыватели магнитных карт и смарткарт предназначены для считывания информации с магнитных карт и смарткарт.

Cчитыватель магнитных карт, встроенный в SD-100, устанавливаемый на ТР-6000/ТМ-4000. Считывание 2-х или 3-х дорожек, в зависимости от модели. |

Считыватель магнитных карт MR-2000 предназначен для получения информации с пластиковой карточки и передачи ее в систему товаро-денежного учета для дальнейшей обработки. MR-2000 работает с любыми типами пластиковых карт и может с успехом применяться в магазинах и супермаркетах при расчетах с покупателями. |

Данные устройства предназначены для записи информации на магнитную полосу пластиковой карты. Модель MSR106 — позволяет энкодировать карточки LoCo, модель MSR206U — как LoCo, так и HiCo карты. |

Портативный миниатюрный считыватель магнитных карт CipherLab MSR Mini 400 Cipher, питаемый от батареек и имеющий функцию часов реального времени, спроектирован для автономной работы без участия ПК. |

Магнитный считыватель и энкодер смарт-карт CipherLab EZ-910 Cipher предназначен для установки в 3″ дисководный слот компьютера. Имеет интерфейс RS232. |

Магнитный считыватель смарт-карт CipherLab EZ-220 Cipher удобен и прост в обращении. |

Магнитный считыватель смарт-карт CipherLab EZ100 Cipher предназначен для записи и считывания чиповых карт. |

Данное устройство предназначено для записи информации на магнитную полосу пластиковой карты и позволяет энкодировать как LoCo, так и HiCo карты. |

Выносной декодер штрих-кода и магнитной полосы CipherLab 102 Tiny I+ предназначен для работы со считывателями и сканерами штрих-кода, не имеющими собственного встроенного декодера. |

Компания Zebex Industries анонсировала новый ридер магнитных карт — Zebex ZM-800 |

Щелевой считыватель магнитных карт со штрих-кодом Zebex ZB-600 — предназначен для работы с дисконтными, социальными, пропускными и другими типами карт с напечатанным на них защищенным кодом. |

Щелевой считыватель магнитных карт со штрих-кодом Zebex ZM-910 — предназначен для считывания информации с магнитных дорожек пластиковых карт. |

ZEBEX ZM-130 (ZM-140, ZM-150) BR — Ридеры магнитных карт серии ZEBEX ZM считывают магнитные карты в двух направлениях и имеют встроенный декодер. Модели сканеров ZM-130, 140 и 150 отличаются считываемыми дорожками: ZM-130 считывает с первой и второй дорожки, ZM-140 – со второй и третьей дорожки, а ZM-150 считывает со всех трех дорожек. Присутствие в названии модели индекса BR или BK указывает на интерфейс подключения ридера к ПК: RS-232 или клавиатурный. ZM-130 (140, 150) BR ( BK ) предназначены для применения в составе устройств электронных платежей и банковских терминалов, в приложениях контроля доступа, охранных системах. |

Cipher 1023-2 (Cipher 1023-12, Cipher 1023-123 ) — Щелевой считыватель информации с магнитных пластиковых карт от Cipher. Выполнен в пластиковом корпусе и имеет световую и звуковую индикацию. В комплект включено программное обеспечение. Модификации: Cipher 1023-1/2/3 — чтение информации с 1 или 2 или 3 дорожкой Cipher 1023-12 — чтение информации с 1 и 2 дорожек Cipher 1023-123 — чтение информации с 1 и 2 и 3 дорожек Cipher 1023-2 — чтение информации со 2-ой дорожки |

Singular 2750 производит запись магнитных полос на пластиковых картах и смарт-картах с полосами Lo-Co и Hi-Co на каждой дорожке по отдельности или в комбинации. |

Singular 4000 производит запись на магнитных картах и смарт-картах с полосами типов Lo-Co и Hi-Co на каждой дорожке по отдельности или в комбинации. |

UIC MSR112 1,2,3-я дорожка. Функциональные возможности: питание от СОМ порта. Чтение магнитных карт ISO7811, AAMVA. Индикация: светодиод и звуковой сигнал. Чтение в двух направлениях. Программируемый номер считываемой дорожки карты. Чтение как HiCo (высококоэрцитивных) и LoCo (низкокоэрцитивных) карт (300-4000 Oe) . Совместимо: «1C-Рарус: Магазин 2.0», «1C-Рарус: Кассир 2.5», «1C-Рарус: Управление аптекой». |

UIC MSR120D Отличительные особенности: Чтение магнитных карт ISO7811,AAMVA.

Светодиод и звуковой сигнал.

Чтение в обоих направлениях. |

UIC MSR120D Отличительные особенности: · Чтение магнитных карт ISO7811,AAMVA. · Светодиод и звуковой сигнал. · Чтение в обоих направлениях. · Обновляемое программное обеспечение. · Чтение и конвертация данных формата RS-232 в USB. · Возможность запрограммировать номер читаемой дорожки карты. · Чтение как HiCo (высококоэрцитивных), так и LoCo (низкокоэрцитивных) карт. |

UIC MSR210D Отличительные особенности: Чтение магнитных карт ISO7811,AAMVA.

Светодиод и звуковой сигнал. |

UIC MSR210U Отличительные особенности: Чтение магнитных карт ISO7811,AAMVA. Светодиод и звуковой сигнал. Чтение в обоих направлениях. Обновляемое программное обеспечение. Мультиязычный. Возможность запрограммировать номер читаемой дорожки карты. Чтение как HiCo (высококоэрцитивных), так и LoCo (низкокоэрцитивных) карт. |

Современным средством идентификации клиентов в сфере торговли и услуг являются пластиковые карты. С помощью пластиковых карт можно предоставить скидку на покупку, принять оплату от клиента на кассе или зарегистрировать клиента в базе данных посетителя клуба. |

IDTECH MINIMAG 3331-12U ридер магнитных карт, USB-интерфейс (эмуляция ввода с клавиатуры), дорожка 1, 2. IDTECH MiniMag – интеллектуальный считыватель, разработанный для POS-систем и настольных приложений, где компактность оборудования является важным аспектом. Размер ридера в длину составляет 90мм (чуть больше стандартной пластиковой карты). Чтение первой и второй дорожки. Интерфейсы: USB / эмуляция клавиатуры USB. Цвета: белый и черный. |

MINIMAG 3331-12 – ридер магнитных карт, разрыв клавиатуры, чтение дорожек 1 и 2. IDTECH MiniMag – интеллектуальный считыватель, разработанный для POS-систем и настольных приложений, где компактность оборудования является важным аспектом. |

MAGTEK Centurion является более функциональной моделью ридера Magtek Mini. Это технологическая новинка может быть несовместима с некоторыми видами POS-оборудования и их программным обеспечением. Однако прекрасно работает с софтом, с которым имел дело Magtek Mini. MagTek Centurion – высокотехнологичный считыватель высокозащищенных пластиковых идентификационных карт (3-дорожки, USB, ПО – MSRMAGNESAFE 2.0 KBE). Цвета: черный. Типы карт: ANSI/ISO/AAMVA. |

Считыватель штрих кодов ChampTek BR 300 — малогабаритное устройство, позволяющее осуществлять считывание карточек со штрих-кодом, работает с большим числом распространенных штрих-кодов. | |

Считыватель штрих кодов ChampTek BR 800 — Новый щелевой кардридер со штрих-кодом фирмы-производителя ChampTek, работающий со всеми широко распространенными стандартными типами штрих-кодов. Наличие трёх доступных вариантов интерфейсов передачи данных (RS-232-порт, KBW или USB-порт) — делает данный щелевой сканер карт со штрих-кодом эффективным и универсальным инструментом при решении широкого спектра задач. | |

Считыватель магнитных карт ChampTek MR 300 — ридер карт с магнитополосой, обладает небольшими габаритными размерами, в зависимости от выбранной модификации позволяет осуществлять считывание только одну запрограммированную инфодорожку на карте два или все три инфотрека. | |

Считыватель магнитных карт ChampTek MR 800 — сканер карт с магнитополосой . принадлежит к классу щелевых устройств считывания карт с магнитной полосой фирмы-производителя ChampTek. Доступен в следующих цветовых вариантах исполнения: W — белого цвета B — черного цвета | |

Считыватель магнитных карт Cipher MSR112A-33 — щелевой считыватель данных с магнитных пластиковых карт, позволяет считывать 1-2-3-е треки, предназначен для выполнения операций считывания данных с магнитных треков пластиковых карт в соответствии стандартов ISO 7811 и AAMVA. | |

Считыватели магнитных карт

В данном обзоре Вашему вниманию будет представлена еще одна категория устройств, относящихся к торговому оборудованию: считыватели (ридеры) магнитных карт. Основное назначение данных устройств заключается в считывании информации с банковской (кредитной) пластиковой магнитной карты. После распознания идентификационных данных покупателя, кассир производит продажу товара (само собой разумеется, что данная возможность реализуется в случае возможности осуществления оплаты товара безналичным методом). В случае отсутствия на кассовом узле торговой точки данного устройства, покупатель не имеет возможности безналичного расчета, поскольку кассир не сможет списать с карты необходимую сумму, не воспользовавшись специализированным считывающим устройством.

Основное назначение данных устройств заключается в считывании информации с банковской (кредитной) пластиковой магнитной карты. После распознания идентификационных данных покупателя, кассир производит продажу товара (само собой разумеется, что данная возможность реализуется в случае возможности осуществления оплаты товара безналичным методом). В случае отсутствия на кассовом узле торговой точки данного устройства, покупатель не имеет возможности безналичного расчета, поскольку кассир не сможет списать с карты необходимую сумму, не воспользовавшись специализированным считывающим устройством.

Принцип работы считывателей магнитных карт основан на получении идентификационной информации о покупателе посредством считывания данных с принадлежащей ему банковской (кредитной) пластиковой магнитной карты, затем производится списание необходимой суммы покупки. Таким образом осуществляется покупка любой категории товара по безналичному расчету. Основное достоинство ридеров магнитных карт состоит в том, что имея небольшие размеры, позволяющие произвести установку данных устройств практически в любом месте, что особенно ценно для предприятий с ограниченным объемом рабочего пространства, а кроме того, значительно повышает производительность труда и улучшает работу кассиров, позволяя избежать непосредственной работы с наличной валютой, что значительно увеличивает пропускную способность Вашего предприятия.

Купить считыватель магнитных карт Вы можете на сайте нашего интернет магазина. Наши специалисты полностью вас проконсультируют и дадут все необходимые рекомендации по установке и размещению приобретаемой Вами категории продукции.

Скиммер для банкомата, как работают скимминговые устройства для считывания карт

Скиммер – это устройство, которое позволяет воровать деньги с банковских карт. Это то, чего в банкоматах быть не должно.

Последние новости:

Используя скиммеры, мошенники крадут данные с банковских карт при работе с банкоматами, инфокиосками и терминалами.

Суть скимминга

Технологии кражи данных при непосредственном контакте с банковской картой постоянно совершенствуются. Обычно это происходит так:

- Клиент вставляет карту в картоприемник.

- Вводит ПИН-код

- Устройство считывает номер карты и введенный код.

Затем происходит:

- либо блокирование карты на некоторое время, за которое мошенники успевают перевести деньги с карт-счета;

- либо собираются данные для создания копии карты, которая потом будет использована в других банкоматах для вывода денег.

Какими выглядят скиммеры

Внешний вид и тип работы скимминговых устройств весьма различны. Они постоянно «эволюционируют» и «маскируются» под детали банкоматов, терминалов и внешнего декора.

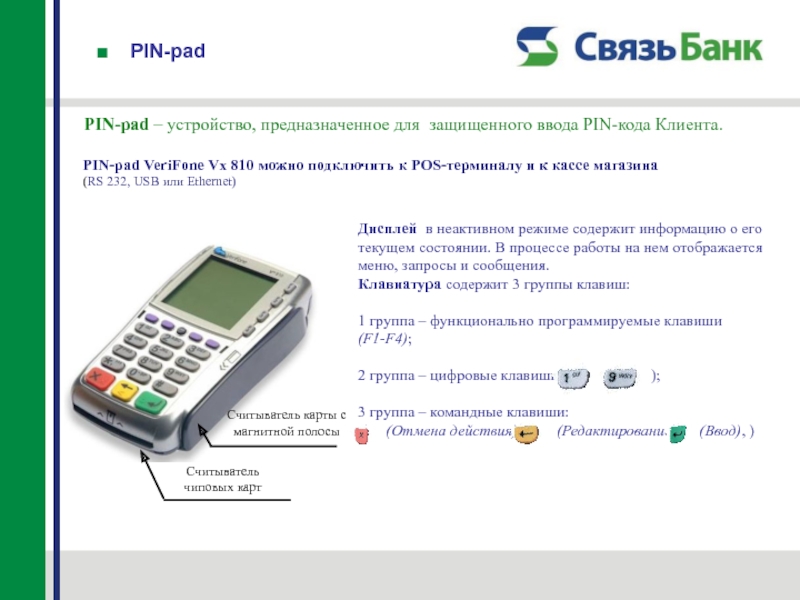

Самые распространенные скиммеры это:

Накладка на гнездо. Мешает извлечь карту обратно. Пользователь проглоченной карты начинает искать помощь у стоящего рядом. Который как раз и оказывается мошенником. Карта, после нескольких безуспешных попыток, все равно не возвращается клиенту. Но он успевает сообщить ПИН-код и уходит. После этого злоумышленники снимают деньги с карты. Иногда на «оборудованном» банкомата заменяют телефон службы поддержки. Клиент звонит по нему и сообщает код якобы сотруднику банка.

Вставка внутрь прорези для карты

Работает также как накладка на гнездо.

Фальшивая клавиатура, которая устанавливается поверх настоящей.

Действует вкупе с установленным внутри банкомата устройством, которое блокирует карту в банкомате. Клавиатура же «запоминает» набранный ПИН-код.

Клавиатура же «запоминает» набранный ПИН-код.

Дополнительная камера на панели банкомата.

Может иметь самый разный вид, иногда это просто черные стеклянные кружки. Устанавливается камера с той же целью, что и накладка на клавиатуру – запоминает набранный код.

Простейшая защита от подобных преступлений помнить, что ПИН-код предназначен только для держателя карты. Сотрудники банков его никогда не спрашивают. ПИН-код нужен только для снятия средств, в карты из банкомата он не помогает.

Другие виды скиммеров

С развитием технологий появляются скиммеры, которые позволяют не красть саму карту, блокировать ее, как это описано выше и подглядывать ПИН-код. Современные скиммеры могут воровать не сами карты, а только информацию с них.

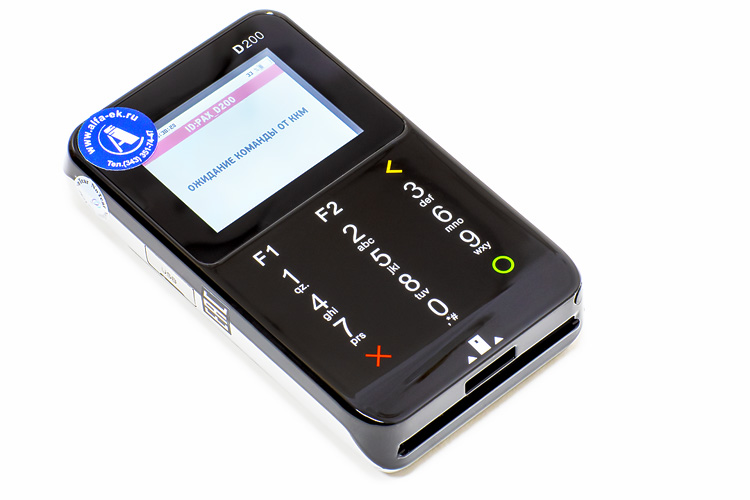

Сложные скимминговые устройства имеют вид:

- банкомата;

- стационарного терминала для приема платежей по картам;

- такого же мобильного терминала.

Эти устройства могут находиться в корпусах настоящих терминалов и банкоматов, но иметь внутренние механические или программные изменения.

Самостоятельно распознать хорошо сделанное современное скимминговое устройство для обычного человека трудно. Сравнительно надежной мерой профилактики кражи денег с карты может быть расчет картой в солидных магазинах и снятие наличных в терминалах внутри отделений банков.

Если вы заметили ошибку в тексте новости, пожалуйста, выделите её и нажмите Ctrl+Enter

NFC от «А» до «Я» подробно рассказываем что такое, и как NFC в телефоне изменит жизнь каждого

Оглавление1 Что такое NFC

2 Технические аспекты работы NFC

2.1 Стандарты

2.2 NFC Forum

2.3 Спецификации NFC Forum

2.4 Режимы работы устройств NFC

2.5 Режим эмуляции карты

2.6 Р2Р (Peer-to-peer) режим

2.7 Режим чтения / записи

2.8 Активная и пассивная коммуникация

2.9 Технические характеристики меток NFC

3 Оборудование NFC

3.1 NXP Semiconductors

3.3.1 Пассивные NFC-метки

3.3.2 NFC Frontends

3. 3.3 Контроллер NFC с настраиваемой прошивкой

3.3 Контроллер NFC с настраиваемой прошивкой

3.3.4 Контроллер NFC со встроенной прошивкой

3.3.5 Как это работает

3.2 FMSH

4 Отраслевые решения использования NFC

4.1 Маркетинг

4.1.1 Карты лояльности

4.1.2 Рекламные предложения

4.2 Идентификация и доступ

4.2.1 Гостиничный бизнес

4.2.2 Физический контроль доступа

4.2.3 Посадочные талоны

4.2.4 Контроль доступа к транспортному средству

4.2.5 Контроль качества

4.3 Медицина

4.4 Транспортная инфраструктура

4.5 Игровая индустрия

4.6 IoT

4.7 Банковские карты

5 Безопасность

5.1 Безопасный автомобиль

5.2 Безопасное хранение данных

5.3 Безопасные платежи

5.4 Безопасность меток NFC

6 Другие беспроводные технологии

7 Что может сделать обычный человек, имея телефон с NFC

Согласно данным опроса Gallup проведенным в далеком 2015 в стране с отвратительным интернетом, 46% американцев заявили, что не могут представить свою жизнь без своего смартфона». Это все открывает перед технологии NFC море возможностей.

Это все открывает перед технологии NFC море возможностей.

Но в реальности эта технология способна на гораздо большие возможности, и применяется гораздо шире.

Что такое NFC

Near Field Communication (NFC) — «коммуникация ближнего поля» технология беспроводной передачи данных малого радиуса действия, которая дает возможность обмена данными между устройствами, находящимися на расстоянии около 10 сантиметров. По сути NFC это частный случай RFID (Radio Frequency Identification) — механизма радиочастотного обмена данными, хранящимися в так называемых транспондерах или метках, который основан на стандартах ISO/IEC 18092 NFC IP-1, JIS X 6319-4 и ISO/IEC 14443 для бесконтактных смарт-карт.

NFC устройство работает на частоте 13,56 МГц и состоит из считывателя (ридера) и антенны, или из метки и антенны.

Ридер генерирует радиочастотное поле, которое может взаимодействовать с меткой или с другим ридером. Ридер — это устройство NFC, работающее в режиме активной коммуникации. Метка — это устройство NFC, которое работает в режиме пассивной коммуникации.

Ридер генерирует радиочастотное поле, которое может взаимодействовать с меткой или с другим ридером. Ридер — это устройство NFC, работающее в режиме активной коммуникации. Метка — это устройство NFC, которое работает в режиме пассивной коммуникации.

Технические аспекты работы NFC

Стандарты

До стандартов NFC существовали другие стандарты, которые позже были взяты в основу стандарта NFC, например, ISO 14443. Он описывает частотный диапазон, метод модуляции и протокол обмена бесконтактных пассивных карт (RFID) ближнего радиуса действия (до 10 см) на магнитосвязанных индуктивностях.Таким образом, телефоны, снабженные NFC, способны к взаимодействию с существующей ранее инфраструктурой считывателей. Особенно в «режиме эмуляции карты» устройство NFC должно, по крайней мере, передать уникальный идентификационный номер существующему считывателю RFID.

NFC был одобрен как ISO/IEC стандарт 8 декабря 2003 года.

NFC — технология с открытой платформой, стандартизированная в ECMA-340 и ISO/IEC 18092. Эти стандарты определяют схемы модуляции, кодирование, скорости передачи и радиочастотную структуру интерфейса устройств NFC, а также схемы инициализации и условия, требуемые для контроля над конфликтными ситуациями во время инициализации — и для пассивных, и для активных режимов NFC. Кроме того, они также определяют протокол передачи, включая протокол активации и способ обмена данными.

Эти стандарты определяют схемы модуляции, кодирование, скорости передачи и радиочастотную структуру интерфейса устройств NFC, а также схемы инициализации и условия, требуемые для контроля над конфликтными ситуациями во время инициализации — и для пассивных, и для активных режимов NFC. Кроме того, они также определяют протокол передачи, включая протокол активации и способ обмена данными.

Радиоинтерфейс для NFC стандартизирован в:

- ISO/IEC 18092 / ECMA-340: Near Field Communication Interface and Protocol-1 (NFCIP-1)

- ГОСТ Р ИСО/МЭК 18092-2015 Информационные технологии. Телекоммуникации и обмен информацией между системами. Коммуникация в ближнем поле. Интерфейс и протокол (NFCIP-1)

- ISO / IEC 21481 / ECMA-352: Near Field Communication Interface and Protocol-2 (NFCIP-2)

NFC Forum

Как водится в мировой практике, для продвижения какой-то идеи нужно собрать группу единомышленников. Так в 2004 году собрались NXP Semiconductors, Sony и Nokia и организовали некоммерческую организацию NFC Forum, для совместной работы над продвижением технологии NFC.

Кроме того, NFC Forum определил общий формат данных, названный NDEF, который может использоваться, чтобы сохранить и передавать различные виды элементов данных. NDEF концептуально очень подобен MIME. Это — сжатый двоичный формат так называемых «записей», в которых каждая запись может держать различный класс объекта. В соответствии с соглашением тип первого отчета определяет контекст всего сообщения. Наиболее часто NDEF используется для хранения информации в метках.

Цели Форума NFC:

- Разработка спецификаций и механизмов тестирования, обеспечивающих согласованную и надежную работу NFC во всех трех режимах;

- Информационная поддержка среди поставщиков услуг и разработчиков о преимуществах технологии NFC для обеспечения роста внедрения и использования технологии NFC;

- Продвижение NFC Forum и других брендов NFC.

В июне 2006 года, всего через 18 месяцев после своего основания, Форум официально обрисовал архитектуру технологии NFC.

На сегодняшний день Форум выпустил 16 спецификаций. Спецификации предоставляют своего рода «дорожную карту», которая позволяет всем заинтересованным сторонам создавать новые продукты.

На сегодняшний день Форум выпустил 16 спецификаций. Спецификации предоставляют своего рода «дорожную карту», которая позволяет всем заинтересованным сторонам создавать новые продукты.Спецификации NFC Forum

В дополнение к уже существующим стандартам NFC Forum собрали лучшее из этих стандартов в документы, описывающие работу устройств, которые используют технологию NFC и назвали их спецификациями.Например, в спецификации NFC Analog Technical Specification рассматриваются аналоговые радиочастотные характеристики устройства с поддержкой NFC. Эта спецификация включает в себя требования к мощности антенны, требования к передаче, требования к приемнику и формы сигналов (время /частота /характеристики модуляции).

Спецификация NFC Analog 2.0 ввела активный режим связи для обмена данными P2P и технологию NFC-V в режиме опроса. Версия 2.0 обеспечивает полную совместимость с устройствами, соответствующими ISO/IEC 14443 или ISO/IEC 18092.

По этим спецификациям существует следующие способы связи для устройств NFC: NFC-A, NFC-B, NFC-F, и пять типов NFC-меток. Устройства NFC могут быть активной или пассивной коммуникации и поддерживать один (или несколько) из 3 режимов работы.

Устройства NFC могут быть активной или пассивной коммуникации и поддерживать один (или несколько) из 3 режимов работы.

NFC-A

Тип связи NFC-A основан на стандарте ISO/IEC 14443A для бесконтактных карт. Типы связи отличаются используемыми режимами кодирования сигнала и модуляции. NFC-A использует код Миллера и амплитудную модуляцию. Двоичные данные передаются со скоростью около 106 Кбит/с, сигнал должен изменяться от 0% до 100%, чтобы различать двоичную 1 и двоичный 0.

NFC-B

Тип связи NFC-B основан на стандарте ISO/IEC 14443B для бесконтактных карт. NFC-B использует метод манчестерского кодирования. Двоичные данные также передаются со скоростью около 106 Кбит/с. Здесь вместо 100% используется 10% -ое изменение амплитуды для двоичного 0 (то есть низкого уровня) и 100% для двоичной 1 (то есть высокого). В манчестерском кодировании переход с низкого на высокий уровень представляет двоичный 0, а переход с высокого на низкий уровень представляет двоичную 1.

NFC-F

Тип связи NFC-F основан на стандарте FeliCA JIS X6319-4, также известный как просто FeliCa. Стандарт регулируется японской JICSAP. Там эта технология, и наиболее популярна. Скорость передачи данных 212 / 424 Кбит/с, используется манчестерское кодирование и амплитудная модуляция.

Стандарт регулируется японской JICSAP. Там эта технология, и наиболее популярна. Скорость передачи данных 212 / 424 Кбит/с, используется манчестерское кодирование и амплитудная модуляция.

Режимы работы устройств NFC

Рис. 1. Режимы работы устройства NFC. Tag Reader/Writer — режим чтения/записи. Peer-to-Peer — одноранговый режим Р2Р. Card Emulation — режим эмуляции карты.

Устройства с поддержкой NFC поддерживают три режима работы: устройство чтения / записи, одноранговая связь, эмуляция карты

Режим эмуляции карты

Режим эмуляции карт позволяет устройствам с поддержкой NFC работать как смарт-карты.

В режиме эмуляции карт устройство с поддержкой NFC обменивается данными с внешним считывателем, как обычная бесконтактная смарт-карта. Например, при выполнении платежа с помощью устройства с поддержкой NFC.

Р2Р (Peer-to-peer) режим

Одноранговый режим позволяет двум устройствам с поддержкой NFC взаимодействовать друг с другом для обмена информацией и файлами, чтобы пользователи устройств с поддержкой NFC могли быстро обмениваться контактной информацией и другими файлами одним касанием. Например, пользователи могут обмениваться параметрами настройки соединения Bluetooth или Wi-Fi или обмениваться данными, такими как виртуальные визитные карточки или фотографии.

Например, пользователи могут обмениваться параметрами настройки соединения Bluetooth или Wi-Fi или обмениваться данными, такими как виртуальные визитные карточки или фотографии.

Режим чтения / записи

Режим чтения / записи позволяет устройствам с поддержкой NFC считывать информацию, хранящуюся в NFC-тегах (или метках), встроенных в интеллектуальные плакаты и дисплеи, или взаимодействовать с другим NFC-устройством в режиме чтения / записи. Инициирующее устройство может считывать данные со второго устройства или записывать данные на него.

С помощью тегов можно читать расписания транспорта, получить доступ к специальным рекламным предложениям, считывать туристические метки и маршруты и прочее.

Активная и пассивная коммуникация

Пассивная коммуникация

В режиме пассивной коммуникации есть устройство-инициатор, есть устройство-цель.Инициатор производит электромагнитное поле на несущей частоте 13,56 МГц, которое позволяет обмениваться данными и посылает энергию к цели.

Далее инициатор отправляет команду, используя прямую модуляцию поля. Прослушивающее устройство (пассивное или поллинговое) отвечает, используя модуляцию с нагрузкой. Такой вид коммуникации используется во всех трех режимах работы NFC. В режиме пассивной коммуникации устройство-цель использует поле сгенерированное устройством-инициатором.

Далее инициатор отправляет команду, используя прямую модуляцию поля. Прослушивающее устройство (пассивное или поллинговое) отвечает, используя модуляцию с нагрузкой. Такой вид коммуникации используется во всех трех режимах работы NFC. В режиме пассивной коммуникации устройство-цель использует поле сгенерированное устройством-инициатором.Активная коммуникация

В режиме активной коммуникации каждое устройство генерирует свое электромагнитное поле. Устройство-инициатор генерирует электромагнитное поле на несущей частоте 13,56 МГц, использует амплитудную модуляцию для отправки команды, а затем отключает поле. Устройство-цель в ответ генерирует свое электромагнитное поле и точно также модулируя его отправляет ответ. Чтобы избежать столкновений, только отправляющее устройство излучает электромагнитное поле. Этот вид коммуникации используется только в режиме Р2Р.Технические характеристики меток NFC

Метка NFC — это пассивное NFC устройство, которое поддерживает режим чтения/записи. По спецификации NFC Forum существуют 5 типов меток NFC.

По спецификации NFC Forum существуют 5 типов меток NFC.Оборудование NFC

NXP Semiconductors

Если говорить о производителях микрочипов NFC, то прежде всего о крупнейшем разработчике микропроцессоров и микроконтроллеров NXP Semiconductors.Для NFC-систем они выпускают все виды продуктов, начиная с пассивных меток и до активных NFC-контроллеров с встроенной программной оболочкой.

Пассивные метки

Эти небольшие пассивные метки на базе интегральной схемы являются наиболее рентабельным решением, когда у вас есть NFC-ридер или NFC-телефон в качестве активного устройства.

Метки имеют RF(radio frequency) интерфейс, который полностью комплементарен с NFC спецификацией, используют режим energy harvesting*, поэтому нет необходимости в установке батареи для питания пассивной NFC-метки.

NFC Frontend (NFC чип)

Интегральные схемы с NFC-интерфейсом. Дают возможность гибкой настройки NFC под вашу систему.

NFC-контроллер с настраиваемой прошивкой

Контроллер NFC — это микрочип с интерфейсом NFC плюс 32-битный микроконтроллер Cortex-M0, который может выполнять логику вашего приложения. Прошивка полностью кастомизирована под нужды заказчика.

Прошивка полностью кастомизирована под нужды заказчика.

NFC-контроллер с интегрированной прошивкой

Это готовое решение, которое объединяет интерфейс NFC с 32-битным Cortex-M0, микроконтроллер оснащен встроенной прошивкой, и оптимизирован для использования с ОС.

Пассивные NFC-метки

Рис. 4. Начинка NFC-метки.

У NXP это метки 2 типа по спецификации NFC Forum. Из рисунка понятно, что такая метка, несмотря на скромный размер, имеет при себе: антенну, радиочастотный модуль, интерфейс для связи с микроконтроллером, память EEPROM и модуль для сбора энергии. Память можно настроить на перезапись или защитить паролем, для ограничения манипуляции с данными. Метки поддерживают алгоритм цифровой эллиптической криптографии (ECC), так называемую цифровую подпись, что добавляет дополнительный уровень безопасности и позволяет проверять подлинность данных без подключения к облаку. Поддерживают пассивный режим коммуникации, метки с дополнительным модулем сбора энергии не нуждаются в отдельном источнике питания.

У NXP это метки серии NTAG I²C plus и NTAG 213F/216F. Серия NTAG F обеспечивает основанные на стандартах функциональные возможности, идеально подходящие для сопряжения с другими устройствами NFC. NTAG I²C plus имеет интерфейс I²C для использования с микроконтроллером, поддерживает сбор энергии и режим модема.

NFC Frontends

Микрочипы CLRC663 plus, MFRC630 и SLRC610 в основном предназначены для использования в приложениях для работы с бесконтактными смарт-картами и метками, в то время как PN5180 предназначен для широкого применения в приложениях, работающих со всем, от смарт-карт до мобильных телефонов.Библиотеки для встроенных систем, полностью совместимые со стандартами ISO / IEC, EMV и спецификациями NFC Forum, обеспечивают надежную работу и более простую сертификацию. Режим энергосбережения и такие функции, как обнаружение карты с низким энергопотреблением, продлевают срок службы батареи.

Рис. 5. Начинка NFC Frontends (микрочипа NFC).

На рисунке схематично отображены модули, из которых состоит такой NFC микрочип: это NFC-интерфейс, встроенный модуль управления часами, и интерфейс для связи с микроконтроллером.

Ко всему выше сказанному, микрочип PN5180 предлагает самые передовые функции передатчика и приемника. Функции динамического контроля питания (DPC), адаптивного управления формированием волны (AWC), адаптивного управление приемником (ARC) и автоматическая обработка ошибок EMD, в соответствии с последними спецификациями ISO / IEC14443 и EMVCo, выполняются самим микрочипом без взаимодействия с другим микроконтроллером. Поддержка этих функций упреждает использование многозадачных операционных систем, например Linux или Android. Используя функцию DPC для автоматической оптимизации антенны, PN5180 улучшает производительность, при наличии рядом металла, других карточек или мобильных телефонов. Еще DPC помогает снизить энергопотребление и обеспечивает лучшую выходную мощность для больших расстояний считывания.

Контроллер NFC с настраиваемой прошивкой

Сочетая интерфейс NFC с передовым мощным микропроцессором ARM Cortex-M0 с частотой 20 МГц, контроллеры NFC PN7462, PN7362, PN7360 с настраиваемой прошивкой это лучший выбор для компактных систем, они позволяют добиться более высокой интеграции с вашей системой или приложением с меньшим количеством компонентов. Во флеш память может быть загружено уже полностью настроенное приложение, оптимизированная работа антенны в сочетании с низким энергопотреблением обеспечивают отличную производительность.

Во флеш память может быть загружено уже полностью настроенное приложение, оптимизированная работа антенны в сочетании с низким энергопотреблением обеспечивают отличную производительность.В этих контроллерах модулей уже побольше. Кроме уже известных: NFC-интерфейса, модуля внутренних часов, микропроцессора Cortex-M0 с флэш-памятью, тут есть модуль GPIO или низкоуровневый интерфейс ввода-вывода прямого управления, модуль шины SPI или последовательного периферийного интерфейса и модуль других интерфейсов, типа I2C, HSUART и другие.

Рис. 6. Начинка NFC контроллера с настраиваемой прошивкой.

В общем, эти контроллеры отлично упакованы.

Контроллер NFC со встроенной прошивкой

Разработанные для экономии времени при разработке системы, NFC-контроллеры PN7150 и PN7120 со встроенным программным обеспечением сочетают интерфейс NFC с передовым энергосберегающим микропроцессором ARM Cortex-M0 с частотой 20 МГц, имеют с предустановленные драйвера для Linux, Android и WinIoT.

Рис. 7. Начинка контроллера NFC со встроенной прошивкой.

Микроконтроллер PN7150 использует более широкий диапазон напряжения питания, что дает возможность использовать антенну меньшей площади без ущерба для производительности, поддерживает работу с метками 3 типа FeliCa, как в режиме чтения, так и в режиме эмуляции карт (для использования в Японии, Гонконге, Сингапуре и других странах азии, где Felica широко распространена).

Как это работает

Для разработчиков систем, оборудования и приложений, использующих NFC контроллеры NXP предлагают так называемые «комплекты разработчика» для программирования меток, чипов или загрузки в контроллер прошивки. Также вы можете использовать NFC Reader Library — модульную многоуровневую библиотеку, которая содержит различные уже готовые API для интеграции NFC оборудования в приложения.Если вы не можете определиться и решить какой же чип вам нужен, то достаточно просто ответить на следующие вопросы:

А тут огромная таблица по совместимости NFC продуктов NXP, их характеристики и прочее.

FMSH

На другом краю земли разработкой аналогичного оборудования занимается китайская компания Fudan Microelectronics Group. Они выпускают микрочипы для банковской системы на базе NFC технологий, умные датчики для измерительных приборов на базе интегральных схем ASIC, микрочипы для транспортных и социальных карт: FM11NT020, FM11NT0X1, FM11NT0X1D, FM11NC08.Больше подробностей по этим чипам можно найти по ссылкам, хотя очевидно, что NFC для китайцев далеко не основной продукт.

Отраслевые решения использования NFC

Маркетинг

Карты лояльности

Сейчас распространены приложения, так называемые «электронные кошельки» для скидочных карт, типа такого. Туда можно сохранять образы (фото) карт лояльности с номером карты или со штрих-кодом, что, конечно, упрощает значительно жизнь, исключая необходимость носить с собой кучу карт. Прекрасное решение из 90-х.Однако новый век неотвратимо наступает, и некоторые разработчики пошли дальше, например разработчики Google Pay, они интегрировали карты лояльности прямо в платежное приложение.

Речь об интеграции скидочных, бонусных, подарочных и других карт лояльности в мобильное приложение, позволяющее проводить бесконтактную оплату при помощи NFC.

Android Pay является основным примером коммерчески доступного платежного решения NFC, в котором реализованы методы для передачи данных о карте лояльности в систему торговой точки (POS) продавца.

Рис. 8. Приложение Google Pay.

Основным преимуществом этих дополнительных возможностей является упрощение процесса оформления заказа как для потребителя, так и для продавца, теперь возможные скидки по карте лояльности будут учитываться прямо во время оплаты заказа, никаких вам «а теперь приложите бонусную карту». Тем-же одним касанием возможно начисление бонусных баллов на карту или оплата ими покупки. Еще одно преимущество это более надежная передача данных, чем при использовании штрих-кодов. Штрих-коды представляют собой единый элемент и должны считываться определенным образом, что может вызывать проблемы если на вашем смартфоне поцарапан или разбит экран или используется защитное стекло. Также проблемы со считыванием могут возникнуть в условиях яркого освещения, например на улице, или когда яркость экрана понижена.

Также проблемы со считыванием могут возникнуть в условиях яркого освещения, например на улице, или когда яркость экрана понижена.

Сами сканеры штрих кодов, тоже бывают разные по качеству и скорости считывания.

И далеко не все сканеры штрих-кодов могут считывать штрих-код с экрана смартфона

Внедрение карт лояльности и бонусов на основе NFC выгодно всем потребителям, продавцам и брендам:

- меньше пластиковых карт в кармане у потребителя;

- потребители всегда при своих бонусах и скидках;

- компании и руководители программ лояльности могут более точно следить за активностью клиентов;

- процесс начисления или списания бонусов происходит быстрее, сокращается время ожидания в очереди;

- более быстрый процесс больше продаж в часы пик;

- передача данных с использованием NFC более надежна, чем сканирование штрих-кода.

Реализация

Карты лояльности сохраняются в платежном приложении вместе с привязанной банковской картой и используются в режиме эмуляции карты NFC. Эти данные хранятся в защищенном элементе (Security Element или SE) в телефоне. Вкратце, SE — это защищенная от взлома платформа, как правило, это чип с памятью, которая позволяет безопасно хранить конфиденциальные данные, защищенные криптографическими ключами. SE может быть интегрирован в SIM-карту, выпущенную мобильной сетью пользователя, или чипом, встроенным в телефон производителем устройства. Эта реализация хранит учетные карт лояльности в том же домене безопасности, что и данные платежной карты, привязанные к платежному приложению.

И хотя данные карт лояльности, не то чтобы жизненно необходим безопасно хранить, но при хранении в SE они защищены от стирания или изменения другими приложениями.

Проблемы

- Емкость SE ограничивает количество данных, которые можно в нем хранить.

- Платежные терминалы и POS-системы должны быть оборудованы программным обеспечением для поддержки приложений лояльности NFC.

Купоны и рекламные предложения

Цифровые купоны не так распространены, как карты лояльности, но работают практически аналогично, только купон привязан к мобильному приложению магазина, а не к платежному приложению. т.е. для использования какой-то акции магазина вам надо сначала установить его мобильное приложение и из этого приложения активировать скидку или купон. Далее идет обращение к платежному приложению, и оплата с использованием эмуляции карты NFC.Преимущества такие же, как и в случае карт лояльности.

Реализация

Одним из вариантов реализации использования маркетинговых программ с технологиями NFC, это использование меток NFC в рекламных плакатах со специальной скидкой с привязкой к мобильному приложению магазина.

Проблемы

Проблемы общие для купонов и карт лояльности.

Идентификация и доступ

Гостиничный бизнес

NFC имеет широкое применение в гостиничном бизнесе. Речь, конечно, не только о гостиницах, если взять какой-то более широкий смысл, то технологию NFC используют для контроля доступа или удостоверения личности. NFC обеспечивает контроль доступа к определенным помещениям или группам помещений, в первую очередь это конечно гостиничный номер, но в зависимости от привилегий клиента он может получать доступ к SPA зоне, или любая другая зона или помещению, где доступ ограничен. NFC также может помочь отельерам или владельцам помещений в контроле пропускной способности, отслеживая, сколько людей посещают определенную комнату или проходят через какую-то зону.

NFC обеспечивает контроль доступа к определенным помещениям или группам помещений, в первую очередь это конечно гостиничный номер, но в зависимости от привилегий клиента он может получать доступ к SPA зоне, или любая другая зона или помещению, где доступ ограничен. NFC также может помочь отельерам или владельцам помещений в контроле пропускной способности, отслеживая, сколько людей посещают определенную комнату или проходят через какую-то зону.Решение для гостиничного бизнеса предлагает гостям абсолютно новый опыт. В зависимости от выбранного решения гости могут сами предварительно резервировать и бронировать номера с помощью своих мобильных устройств. По прибытии они могут использовать свой смартфон для заселения или расчета.

Когда гости приезжают в отель, они сразу проходят в свой номер и открывают дверь с помощью смартфона. Больше не нужно ждать в очереди на ресепшн после длительного путешествия. Никаких ключей или карт. Это решение безопасно, удобно и экономит время для всех.

И гости, и гостиничные компании, получают выгоду, от использования NFC в отеле. Например, гость может быстрее попасть в свой номер, если его смартфон будет запрограммирован на открытие замка номера, при наличии поддержки технологии NFC, к тому же это устраняет необходимость носить физический токен (например, карту или ключ).

В этом случае вы вряд ли забудете ключ внутри комнаты, по неофициальной статистике каждый второй человек не расстается со смартфоном. А отели экономят на стоимости физических ключей.

В случае, когда NFC используется для контроля доступа, например на мероприятие, выставку или в какой-то развлекательный комплекс, владельцы могут сократить расходы, проводя цифровую регистрацию посетителей вместо выпуска физических карточек, бейджей или билетов.

Реализация

Конечно внедрение технологии NFC в гостиничном бизнесе требует дополнительной инфраструктуры. Чтобы использовать технологию NFC, потребители услуг отеля должны пользоваться мобильными устройствами с поддержкой NFC, а отельеры должны иметь программное и техническое оснащение, которое позволит запрограммировать смартфон посетителя. Иначе говоря, в инфраструктуре отеля требуется использовать систему физического контроля доступа, т.е. считыватели дверей, совместимые с NFC, и программное обеспечение, способное управлять правами доступа пользователей и учетными данными.

Иначе говоря, в инфраструктуре отеля требуется использовать систему физического контроля доступа, т.е. считыватели дверей, совместимые с NFC, и программное обеспечение, способное управлять правами доступа пользователей и учетными данными.

На видео представлено сравнение классического пути регистрации и удаленной регистрации и доступа в гостиницу с помощью смартфона

А что касается использования технологии NFC в гостиничном бизнесе, и возможности регистрации гостя через его смартфон, то одними из первых эти решения стали внедрять у себя Hilton Hotels. Или вот эксперимент по внедрению этой технологии в отеле Clarion в 2013 году.

Проблемы

- Гостиницы или другие объекты должны быть оборудованы считывателями NFC.

- Прибыль от внедрения должна покрывать расходы на оснащение дверей считывающими устройствами NFC и поддержку программного обеспечения.

- Для достижения масштабного развертывания потребители должны использовать телефоны с поддержкой NFC.

- Безопасность имеет решающее значение, поскольку предоставленные учетные данные используются для авторизации доступа к гостиничным номерам в которых как правило хранятся ценности посетителей.

Физический контроль доступа

Индустрия систем контроля и управления доступом (СКУД) разрабатывает решения для различных сегментов рынка, для которых в качестве идентификаторов исторически использовались низкочастотные RFID-метки, используемые с приложениями, которые позволяют подключенным в систему точкам доступа считывать метки и проверять сервер (или управляющий контроллер) в режиме реального времени для подтверждения доступа.В течение последних нескольких лет индустрией были предприняты серьезные усилия по обновлению этой инфраструктуры и переходу от поддержки только RFID оборудования низкочастотного диапазона к более функциональным высокочастотным устройствам, совместимым с ISO / IEC 14443. Это дает возможность выполнять дополнительные функции, кроме обычного контроля доступа, такие как оплата проживания, создание пропуска, проверка личности и предоставление других разрешений.

Это дает возможность выполнять дополнительные функции, кроме обычного контроля доступа, такие как оплата проживания, создание пропуска, проверка личности и предоставление других разрешений.

Наиболее известной реализацией стандарта стало семейство смарт карт Mifare.

Если мы говорим про СКУД не нужно забывать что основным устройством, будет контроллер, который тоже должен поддерживать соответствующий функционал. Основной требуемый от контроллера функционал это — бесшовно работать с криптозащищенными секторами смарт-карт.

Современные облачные сервисы позволяют поставщикам продуктов и услуг доступа просто и безопасно портировать свои приложения для смарт-карт на смартфоны. Все права и функции, связанные с бесконтактной картой контроля доступа, могут обрабатываться смартфоном.

Смартфоны, поддерживающие NFC, могут хранить и предоставлять учетные данные доступа считывателям, которые поддерживают карты бесконтактного доступа, соответствующие ISO / IEC 14443.

Учетные данные могут быть сгенерированы в режиме реального времени и храниться в SE или в приложении с поддержкой HCE.

Смартфон, среди прочих функций, становится устройством открывания дверей, электронным билетом или системой отслеживания пользователей и посещаемости.

Контроль доступа на основе NFC катастрофически удобен для управления физическим доступом для большого количества территориально распределенных объектов. Например поставщики коммунальных услуг регулярно сталкиваются с проблемой одновременного управления многочисленными объектами и огромным количеством персонала. Это традиционно означает, что необходимо поддерживать огромное количество замков, а ключи от которых находятся в постоянном обращении.

В том числе огромным преимуществом использования смартфона с NFC в качестве ключа, является возможность использования замков, для которых источником питания будет выступать смартфон в момент идентификаций передающий на замок достаточно питания для его разблокировки.

Реализация

Частично реализация физического контроля доступа описана в пункте «Гостиничный бизнес».

Самым, наверное, распространенным примером использования технологии NFC в контроле физического доступа будут обычные домофоны, где в брелок зашивается метка с ключом, а в устройстве на двери стоит считыватель NFC меток.

Проблемы

Кроме проблем, описанных в разделе «Гостиничный бизнес», есть еще несколько.

Поддержка NFC производителями смартфонов до сих пор относится к аппаратам премиум-сегмента. Кроме того, некоторые телефоны имеют неоптимальное расположение и дизайн антенны, что дает в результате низкое качество считывания.

Поэтому технология NFC используется в связке с Bluetooth в качестве бесконтактного протокола. Bluetooth доступен практически на всех смартфонах, у этого протокола больший радиус действия. И производители оборудования систем контроля доступа включают поддержку Bluetooth в дополнение к стандарту ISO / IEC 14443 и NFC.

И производители оборудования систем контроля доступа включают поддержку Bluetooth в дополнение к стандарту ISO / IEC 14443 и NFC.

Посадочные талоны

В 2011 году Международная ассоциация воздушного транспорта (IATA) объединилась с GSMA, организацией, которая представляет интересы операторов мобильной связи по всему миру для публикации «Преимущества NFC для авиаперевозок», в котором обсуждалось потенциальное использование и преимущества NFC в авиационной отрасли. Позднее, в 2013 году, IATA и NFC Forum совместно опубликовали «Справочное руководство NFC для авиаперевозок».Документ, разработан в качестве руководства для авиакомпаний по определению видов использования, преимуществ и вариантов реализации.

Среди преимуществ описывалась возможность ускоренного перемещения и поддержка вспомогательных услуг (например, оплата сборов за провоз багажа, приоритетный ускоренный доступ для транзитных пассажиров или пассажиров бизнес-класса, оплата наземного транспорта).

Потенциальные приложения должно было включать в себя: регистрацию багажа, автоматическую проверку документов, выписку нового посадочного талона на отмененные или задержанные рейсы. Т.е. это практически исключало необходимость обращаться на стойку регистрации для получения бумажного посадочного талона и сдачи багажа.

Т.е. это практически исключало необходимость обращаться на стойку регистрации для получения бумажного посадочного талона и сдачи багажа.

Реализация

Сейчас технология, принятая авиакомпаниями во всем мире и внедренная в аэропортах по всему миру это штрих-код или QR-код на посадочном талоне и соответствующие оптические считыватели на пунктах досмотра и посадки.

Переходя от штрих-кодов к NFC, GSMA предлагает хранить учетные данные посадочных талонов в SE или защищенных элементах, которые имеют уникальные ключи шифрования, обеспечивая таким образом безопасность и целостность. Некоторые авиакомпании, в частности шведская авиакомпания SAS, используют другой подход: вместо хранения данных, представляющих посадочные талоны на защищенном элементе внутри смартфона, они хранят данные, представляющие пользователя, а именно учетные данные часто летающих пассажиров, в мобильном приложении с поддержкой HCE. HCE или Host Card Emulation это технология эмуляции карты при которой SE находится в облаке. В сочетании с подключенными к сети считывателями NFC на пункте регистрации на рейс учетные данные пользователя можно получить из облака для получения посадочного талона. Однако, в этом случае обязательное условие бесперебойной работы такой системы это подключение к сети.

В сочетании с подключенными к сети считывателями NFC на пункте регистрации на рейс учетные данные пользователя можно получить из облака для получения посадочного талона. Однако, в этом случае обязательное условие бесперебойной работы такой системы это подключение к сети.

Проблемы

- Отсутствие инфраструктуры в аэропортах.

- Если авиакомпанией используются технология HCE, то пользователь смартфона должен обязательно быть подключен к интернету в момент регистрации по NFC.

Ограничение доступа к двигателю автомобиля

Приложение на устройстве с поддержкой NFC может превратить ваш смартфон в ключ автомобиля, придав новый смысл термину «бесключевой доступ». Поднеся мобильное устройство с NFC к ручке двери водителя, можно заблокировать и разблокировать автомобиль. Размещение телефона на специальном месте, которое является также площадкой беспроводной зарядки, на приборной панели внутри автомобиля включает зажигание.

Реализация

Внедрение технологии NFC внутрь автомобиля началось примерно с 2016 года, когда первые автомобили с бесключевым доступом через мобильное устройство были представлены на автосалоне в Детройте. Сначала это были автомобили премиум-класса, Mersedes-Benz и Audi. Но на сегодняшний день многие автомобильные концерны взяли NFC на вооружение.

В 2018 году организация Car Connectivity Consortium, которая занималась разработкой протокола «цифрового ключа» для использования в автомобильных системах объявила о выпуске спецификации Digital Key Release 1.0. По сути эта организация объединяет производителей автомобилей и мобильных устройств для того, чтобы внедрить технологию цифрового ключа на регулярной основе в автомобильную инфраструктуру.

В этом протоколе обещают поддержку следующих функций:

- Разблокировка автомобиля — устройство доступа должно быть в непосредственной близости от автомобиля

- Заблокировать автомобиль

- Запустить двигатель — устройство доступа должно находиться в автомобиле

- Аутентификация пользователя

- Отзыв цифрового ключа у другого пользователя

- Цифровой обмен ключами — удаленный и одноранговый

- Свойства цифрового ключа — ограничение использования (общего) ключа

Рис.

9. Взаимодействие устройства NFC и автомобиля. Car OEM — производитель автомобиля. TSM — доверенный менеджер услуг (поставщик ключей). Mobile UI — мобильный интерфейс. TUI — доверенный интерфейс. TEE — доверенная среда исполнения. Secure Element — защищенный элемент. SE issuer — эмитент защищенного элемента. SE issuer agent — исполняемое приложение эмитента защищенного элемента. NFC — чип NFC.

9. Взаимодействие устройства NFC и автомобиля. Car OEM — производитель автомобиля. TSM — доверенный менеджер услуг (поставщик ключей). Mobile UI — мобильный интерфейс. TUI — доверенный интерфейс. TEE — доверенная среда исполнения. Secure Element — защищенный элемент. SE issuer — эмитент защищенного элемента. SE issuer agent — исполняемое приложение эмитента защищенного элемента. NFC — чип NFC.По схеме видно, что стандартизированный интерфейс позволяет обращаться к SE, где хранится цифровой ключ, и через NFC мобильного устройства передавать его автомобилю. Датчик NFC в автомобиле устанавливают в ручке двери водителя и на передней панели, под специальной площадкой.

Вот тут разработки NXP в области безопасного бесключевого доступа к автомобилю.

А тут про безопасную автомобильную архитектуру.

Проблемы

Проблема в том, что внедрение такой технологии в инфраструктуру автомобиля скажется на стоимости модели в сторону увеличения. И еще безопасность. Хотя производители устройств с технологией NFC уверяют, что это она из наиболее безопасных технологий, ввиду очень ограниченного радиуса действия ее практически невозможно просканировать удаленно, считывающее устройство должно находиться на расстоянии максимум 10 сантиметров, а цифровой ключ хранится в защищенном элементе мобильного устройства. Ограниченный радиус действия, кстати, с другой стороны, тоже может быть определенной проблемой, потому что телефон надо будет поднести прямо к ручке двери автомобиля, уже не откроешь машину стоя у магазина с полными пакетами в руках, как с кнопки брелка.

И еще безопасность. Хотя производители устройств с технологией NFC уверяют, что это она из наиболее безопасных технологий, ввиду очень ограниченного радиуса действия ее практически невозможно просканировать удаленно, считывающее устройство должно находиться на расстоянии максимум 10 сантиметров, а цифровой ключ хранится в защищенном элементе мобильного устройства. Ограниченный радиус действия, кстати, с другой стороны, тоже может быть определенной проблемой, потому что телефон надо будет поднести прямо к ручке двери автомобиля, уже не откроешь машину стоя у магазина с полными пакетами в руках, как с кнопки брелка.

Контроль качества

С приходом интернета границы рынка (внешнего или внутреннего) для конечного пользователя стерлись. Нет сейчас дефицитных товаров типа американские джинсы или польские сапоги, которые папа из командировки привез. Можно купить какие угодно джинсы на любой кошелек. А с выходом на мировой рынок китайских народных умельцев появилось много такого, которое как Луи Витон, только в 10 раз дешевле или как Адидас, только Абибас. В России ежегодный объем контрафактной торговли оценивается в $4 миллиарда долларов. Согласно информации, опубликованной на сайте Таможенного информационного сервера, чаще всего объектами контрафакта являются лекарства, алкоголь, табачная продукция, одежда, обувь, минеральные воды и соки, автозапчасти. При этом доля незаконного оборота таких товаров в некоторых секторах доходит до 40%.

В России ежегодный объем контрафактной торговли оценивается в $4 миллиарда долларов. Согласно информации, опубликованной на сайте Таможенного информационного сервера, чаще всего объектами контрафакта являются лекарства, алкоголь, табачная продукция, одежда, обувь, минеральные воды и соки, автозапчасти. При этом доля незаконного оборота таких товаров в некоторых секторах доходит до 40%.Производители пользуются разными методами защиты своего продукта, например, голографические наклейки, QR-коды, штрих-коды. Защиту на основе графического элемента все-таки легко подделать, производители пошли дальше и стали использовать NFC метки.

Рис. 10. Использование меток для контроля качества товаров. Customer CMS — клиентское приложение. Product with NFC — продукт с меткой NFC. NDEF — формат данных в метке. Customer URL — ссылка для проверки оригинальности, подлинности. NTAG 2GO Secure Services — сервисы проверки безопасности.

NFC метки устанавливаются на упаковку или на саму продукцию для подтверждения оригинальности товара. При наличии в телефоне приложения, которое может считать эту метку и показать информацию (NDEF или NFC Data Exchange Format формат данных, в котором информация хранится в метке), как правило это линк на сайт производителя, можно проверить оригинальность товара, каталожный номер, историю, и так далее. Особенно это распространено в фармакологии, когда от подделки может зависеть жизнь человека. Еще среди производителей элитных вин. Дорогих марок одежды, обуви и сумок.

При наличии в телефоне приложения, которое может считать эту метку и показать информацию (NDEF или NFC Data Exchange Format формат данных, в котором информация хранится в метке), как правило это линк на сайт производителя, можно проверить оригинальность товара, каталожный номер, историю, и так далее. Особенно это распространено в фармакологии, когда от подделки может зависеть жизнь человека. Еще среди производителей элитных вин. Дорогих марок одежды, обуви и сумок.

Медицина

В отчете, выпущенном технологическими аналитиками Transparency Market Research (TMR), здравоохранение является одним из самых быстрорастущих сегментов рынка для NFC, с коэффициентом CAGR (среднегодовой темп роста) 20,4%.Кроме использования NFC в системах контроля доступа, который был уже описан и касается медицинских учреждений в том числе, NFC может обеспечивать также безопасный логический доступ (к медицинской информации). Электронные данные нуждаются в такой же защите от несанкционированного доступа, как и физические бумажные картотеки. Использование NFC для управления доступом к компьютерам, планшетам и другим устройствам — это удобный и безопасный способ защиты данных.

Использование NFC для управления доступом к компьютерам, планшетам и другим устройствам — это удобный и безопасный способ защиты данных.

Медицинские NFC браслеты на основе меток NFC позволяют отслеживать перемещение пациентов, это конечно относится больше к идентификации и системе контроля доступа, чем к здравоохранению. Медицинский персонал может в реальном времени узнать, где находится пациент, когда в последний раз его посещала медсестра или какое лечение назначил врач. Данные собираются и хранятся в базах данных с контролируемым доступом, эта система упрощает логистику, ведение больничной картотеки и предотвращает ошибки.

Также интеллектуальные идентификационные браслеты на основе NFC меток помогают в повседневных ситуациях людям с опасными для жизни состояниями, такими как диабет, астма или аллергия на продукты питания или лекарства. В экстренном случае этот браслет предоставит подробную информацию о заболевании, аллергиях и т.д. врачам скорой помощи. Один такой браслет уже был продемонстрирован HealthID Profile — вот подробности.

Еще одно применение медицинского браслета с NFC меткой это возможности для мониторинга пациента дома, поскольку браслет с поддержкой NFC можно настроить для отслеживания показателей жизнедеятельности. Пациент подключает браслет к смартфону или планшету, и медицинские данные передаются лечащему врачу. Люди с хроническими заболеваниями или с ограниченными возможностями могут реже посещать врача для контроля состояния, или пациенты после операции, могут вернуться домой раньше.

Еще один случай применения меток NFC в медицине (и не только) это контроль подлинности, лекарств в конкретном случае. Метка NFC добавляется на упаковку или в маркировку лекарства, используя мобильное устройство можно проверить подлинность лекарства, просмотреть подробную информацию о дозировках или прочитать о побочных эффектах и взаимодействиях лекарства. Метка также может содержать веб-ссылку, которая направит за дополнительной информацией на сайт производителя, или поможет сделать заказ в онлайн-аптеке или связаться с медицинским работником.

Реализация

Внедрение NFC технологий в медицину практически все основано на связке метка-ридер. Метка может быть в любом форм-факторе, также медицинское учреждение должно быть оснащено считывателями NFC, которые передают информацию из NFC метки другим системам и базам данных.

Проблемы

- Отсутствие инфраструктуры в медицинских учреждениях.

- Регламенты и проблемы конфиденциальности пациентов.

Транспортная инфраструктура

Рис. 11. Эволюция транспортных билетов.

Legacy media — устаревшие билеты. New media — новые билеты (технологии). Paper tickets — бумажные билеты. Light interface — оптический интерфейс. Contactless cards — бесконтактные карты. Contactless interface — бесконтактный интерфейс. Mobile tickets — мобильные билеты. NFC interface — интерфейс NFC.

У всего есть эволюция, например, на этом рисунке показана эволюция транспортных билетов. Ручной труд давно канул в Лету, жетоны и бумажные билеты тоже. Потом, за ними и билеты с магнитной полосой и билеты со штрих-кодами. Сейчас эволюция транспортных билетов остановилась на бесконтактных транспортных картах. Расцвет эры NFC в транспортной инфраструктуре.

Потом, за ними и билеты с магнитной полосой и билеты со штрих-кодами. Сейчас эволюция транспортных билетов остановилась на бесконтактных транспортных картах. Расцвет эры NFC в транспортной инфраструктуре.

Вот тут NFC Forum white paper о применении NFC на транспорте. Очевидные преимущества от внедрения: простота использования, мультикарта, которая действует на несколько видов транспорта, можно пополнить баланс через приложение, а не стоять в очереди, экологичность и прочее.

Сейчас бесконтактные транспортные карты на базе меток NFC прочно вошли в транспортную инфраструктуру. Причем, такие карты работают не только в транспортной инфраструктуре городов, на горнолыжных курортах система подъемников тоже использует карты на базе NFC меток. Или туристические маршруты с фуникулерами. Пополнить карту можно в киоске по продаже транспортных билетов или онлайн, если у вас пополняемая карта.

Реализация

Мосметро анонсировали услугу «Мобильный билет», в процессе предоставления сервиса участвуют операторы сотовой связи (ОАО «МТС», ПАО «Мегафон», ОАО «ВымпелКом») ООО «Бриз Технологии», ГУП «Московский метрополитен» (Метрополитен), ГУП «Мосгортранс». Операторы сотовой связи предоставляют потребителю SIM-карту со встроенным чипом NFC, SE и подключаемой услугой мобильного билета. В этом случае оплата за транспортный тариф происходит через NFC SIM-карты со счета мобильного номера в транспортное приложение. Оплата проезда осуществляется одним касанием телефона к валидатору транспортного оператора, т.е. для пользователя все просто.

Операторы сотовой связи предоставляют потребителю SIM-карту со встроенным чипом NFC, SE и подключаемой услугой мобильного билета. В этом случае оплата за транспортный тариф происходит через NFC SIM-карты со счета мобильного номера в транспортное приложение. Оплата проезда осуществляется одним касанием телефона к валидатору транспортного оператора, т.е. для пользователя все просто.

Можно ли сделать так же, но без замены сим-карты? В первую очередь, мобильное устройство должно поддерживать NFC и SE. Во вторую очередь, платежное приложение должно напрямую работать с приложением транспортного оператора. Иными словами, если транспортную карту можно будет интегрировать в Google Pay. И Google Pay добавили такую возможность, но она пока что в каком-то полуживом режиме, по крайней мере транспортные карты действующие в России Google не понимает. Поэтому, нет.

А вот для Apple есть такая услуга. Apple Pay с Mastercard: простой и удобный способ оплаты. Оплатить проезд в метро и на МЦК с помощью Apple Pay можно в кассах, автоматах по продаже билетов, а также прямо на турникетах. Опять же, если у вас не мастеркард, то не забывайте транспортную карту.

Опять же, если у вас не мастеркард, то не забывайте транспортную карту.

Есть приложения для мобильных устройств, которые позволяют оплачивать проездной электронным платежом, инициализируя карту через NFC, например, «мой проездной». Подробности о работе тут.

Проблемы

Первая и очевидная проблема внедрения услуги электронного билета это в единообразии. В необходимости выбора единого стандарта и единого технического решения для всех транспортных операторов, моделей телефонов и т.д. Какие-то телефоны поддерживают SE, и NFC в целом, какие-то нет. Среди перевозчиков также существуют частные компании, со своими тарифами и системой оплаты (наличные!).

Игровая индустрия

NFC это легкий способ сделать игру интерактивной. В 2013 году Mcdonald’s воплотили идею детского интерактивного игрового стола, на основе NFC меток. Метки крепились к обычному столу под столешницей, они имитировали трассу для игрового приложения. В игре на смартфоне ребенок управлял машиной, которая должна проехать по этой трассе.

У компании Activision есть две серии игр, которые стабильно кормят их из года в год. Это, конечно же, серия игр Call of Duty, бьющая все возможные рекорды, а также серия детских продуктов под названием Skylanders. Родившийся как ответвление серии Spyro the Dragon, проект Skylanders превратился в самостоятельную серию, вышедшую на множестве платформ. Серия является настолько успешной, что глядя на неё, компания Disney потратила огромные деньги, чтобы сделать свою игру Disney Infinity, с аналогичным смыслом. А смысл в том, что герои в игре связаны с реальными физическими статуэтками этих героев. Статуэтка оснащена NFC меткой, эту фигурку надо купить и разместить на специальном портале, чтобы герой появился в игре. Это гениально. Доход от Skylanders приносят далеко не продажи самой игры, а всех этих фигурок героев к ней.

Последователями этой идеи стали Disney Infinity и Nintendo Amiibo для консолей Nintendo.

Реализация

Из сказанного выше ясно, в игровой индустрии технологию NFC используют в виде меток, на которые записаны данные, которые импортируются в игровое приложение в виде героя или игрового поля.

Немного NFC-магии от NXP:

А вот тут решения NXP для NFC игр.

Еще фишки с программируемыми метками NFC используются в казино.

Проблемы

- Пиратство. В этих метках не используется SE, поэтому в интернете можно найти все, в том числе и туториалы, как скопировать метку и играть без покупки фигурки.

IoT

IoT или Internet of things или интернет вещей, это отдельная глобальная тенденция. Это не просто утюг с вайфаем или чайник с блютусом, это не отдельная технология или алгоритм, это городская среда или умный дом, это множество технологий, алгоритмов и протоколов, которые делают жизнь человека лучше, экологичней и безопасней. Такая вот философия.

Такая вот философия.Рис. 12. NFC в мире IoT.

Connecting/Commissioning/Controlling — Подключение/Ввод в эксплуатацию/Контроль. Bluetooth pairing — подключение к устройству bluetooth. Joining Wi-Fi — подключение к сети Wi-Fi. Wireless Commissioning — ввод в эксплуатацию беспроводных устройств. Water metering — снятие показаний с приборов измерения расхода воды. Appliance Servicing — обслуживание приборов. Setting unconnected appliances — настройка неподключенных приборов. Appliance controlling — контроль работы приборов. Ambient setting — установка уровня освещенности и громкости. Disabling residenting alarm — отключение домашней сигнализации.

Большинство таких умных инфраструктур для дома вполне «юзерфрендли», не требуется покупать каких-то специальных промышленных контроллеров (разве что IoT-шлюз), программировать их, писать код, или делать что-то еще подобное.

В системах IoT используются различные приборы и датчики, которые имеют разные интерфейсы и различные механизмы подключения. Например, bluetooth требует сопряжения двух устройств, для подключения устройства через Wi-Fi к сети ethernet требуется ввод пароля или учетных данных сети. А некоторые датчики вообще не имеют интерфейса. Протокол NFC был разработан, как протокол tap-and-go (нажми и работай), что обещает легкость подключения устройств между собой.

Например, bluetooth требует сопряжения двух устройств, для подключения устройства через Wi-Fi к сети ethernet требуется ввод пароля или учетных данных сети. А некоторые датчики вообще не имеют интерфейса. Протокол NFC был разработан, как протокол tap-and-go (нажми и работай), что обещает легкость подключения устройств между собой.

Подключение устройств

Рис. 13. Подключение устройств IoT.

IoT Gateway — шлюз IoT. Wireless connectivity — беспроводная связь. NFC commissioning — ввод в эксплуатацию по NFC. Bluetooth LE — Bluetooth low energy (bluetooth с низким энергопотреблением). Wi-Fi сеть Wi-Fi. Wi-Fi router gateway — шлюз Wi-Fi.

Интеграция интерфейса NFC в шлюз IoT (по сути это микрокомпьютер, который в первую очередь работает как агрегатор всех устройств и информации от них, понимает различные протоколы связи, имеет интерфейс для удаленного управления смартфоном) позволяет беспрепятственно подключать все устройства к шлюзу — независимо от базовой технологии беспроводной связи.

Смартфон с поддержкой NFC, зарегистрированный в шлюзе, можно использовать в качестве «волшебной палочки» для передачи настроек устройствам, еще устройство может быть сброшено до заводских настроек или может быть выведено из сети касанием мобильного телефона, конфигурация одного устройства может быть скопирована на другое, что позволяет легко заменить старое устройство новым. NFC предоставляет стандартизированные механизмы, обеспечивающие все эти сценарии ввода в эксплуатацию.

Особенно это упрощает интеграцию в систему устройств, которые не имеют пользовательского интерфейса и дисплея для программирования настроек, например, лампочки, датчики безопасности и присутствия, электрические розетки и т.д.

Рис. 14. Подключение устройств IoT.

IoT Gateway — шлюз IoT. NFC Reader — считыватель NFC. NFC Tag — метка NFC. Device in NFC reader proximity — устройство в непосредственной близости от считывателя NFC. Power on — включено. AES-128 Encrypted Communication — подключение, зашифрованное алгоритмом AES-128.

Сопряжение

Отдельно стоит выделить удобство использования NFC в сетях Bluetooth и Wi-Fi в качестве механизма сопряжения и интегрирования устройства в сеть. Это относится не только к умным домам. Можно подключить мобильный телефон к сети Wi-Fi в общественной сети. Подключить к мобильному телефону Bluetooth-аксессуар через NFC, например, фитнес-трекер, гарнитуру, динамик, беспроводное соединение Bluetooth используют миллиарды интеллектуальных электронных объектов. В то время как технология Bluetooth обеспечивает удобство постоянной связи на расстоянии, но соединение двух устройств через Bluetooth может выводить из себя пользователя (меня вот выводит), когда надо искать эти устройства, потом сопрягать и вводить еще какой-нибудь код с коробки. Благодаря тесному сотрудничеству между NFC Forum и Bluetooth SIG, NFC помогает ускорить сопряжение Bluetooth, исключая длительный этап сопряжения. Теперь производители продуктов, использующие Bluetooth, могут кодировать информацию о настройках для сопряжения на тонкую гибкую метку NFC, встроенную в устройство с поддержкой Bluetooth, и обеспечивать мгновенное и безопасное соединение одним касанием другого устройства NFC.