Калькулятор УСН 2021 | Расчет УСН 6% и УСН 15% онлайн — Контур.Бухгалтерия

4,8

средняя

из 1768 оценок

Как пользоваться калькулятором УСН?

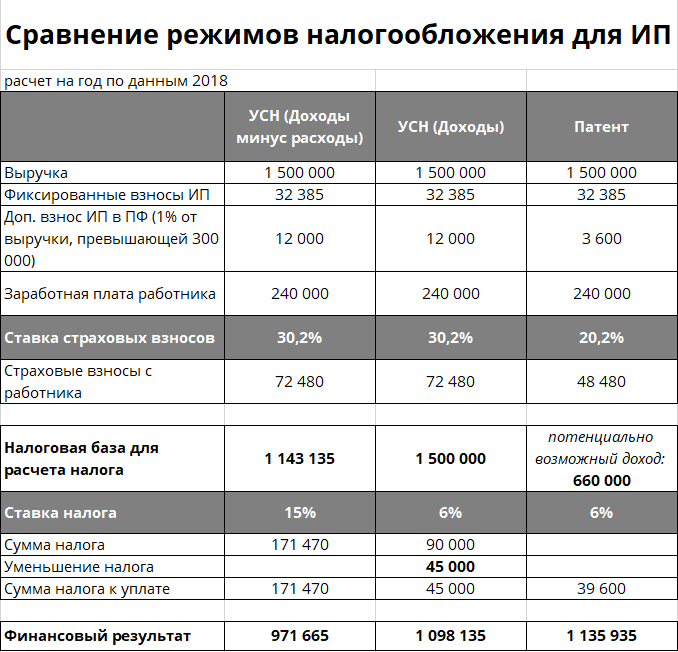

При помощи калькулятора вы можете рассчитать налог по упрощенной системе налогообложения к уплате за конкретный налоговый период, узнаете КБК, чтобы сделать платеж, и и крайний срок, когда налог нужно платить в налоговый орган.

В онлайн-сервисе Контур.Бухгалтерия после расчета вы сможете заполнить декларацию по УСН и отправить ее через интернет. Первый месяц сможете пользоаться сервисом бесплатно!

Как заполнить таблицу для расчета?

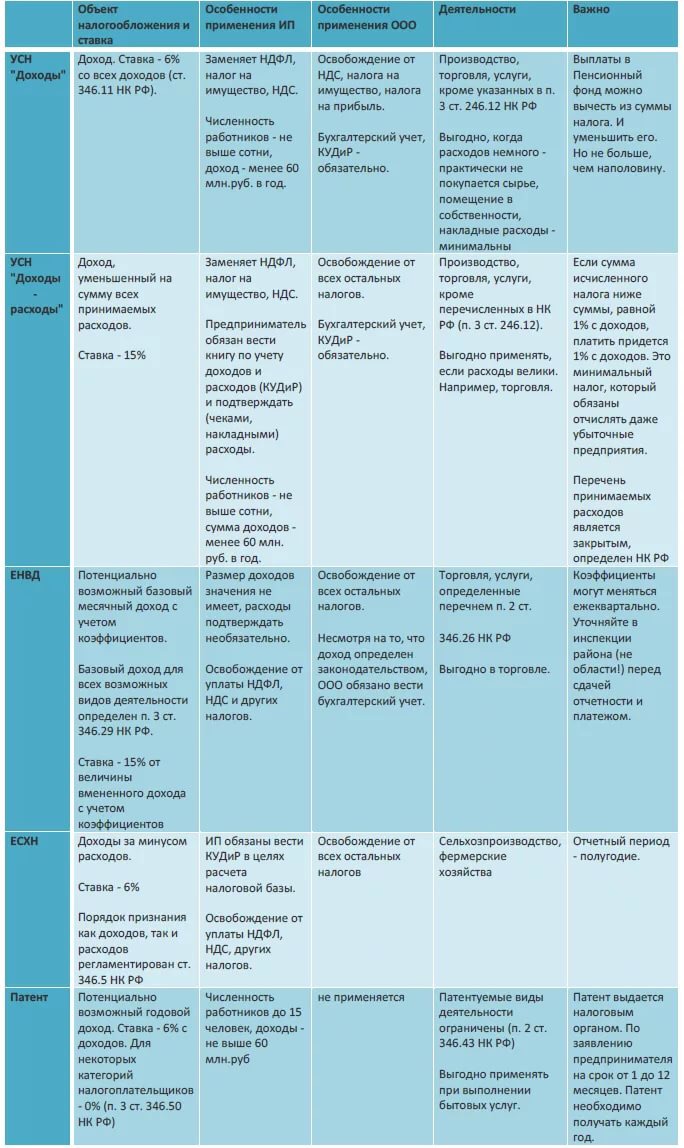

После того, как вы выбрали процент по налогу на УСН (6% или 15%), вам нужно заполнить таблицу для расчета. Само налогообложение вы выбрать не можете — этот калькулятор предназначен для упрощенцев, однако он единый для УСН «доход» и «доход минус расход».

- Шаг 1. Выберите кто вы: ИП с работниками, ИП без работников или ООО, у которого упрощенка.

От этого зависят расчеты.

От этого зависят расчеты. - Шаг 2. Правильно выбираем расчетный период: квартал, полгода, 9 месяцев или год.

- Шаг 3. Если вы являетесь плательщиком торгового сбора на момент расчета, поставьте галочку.

- Шаг 4. Если вы выбрали “Доходы”, вам нужно внести сами доходы (это не прибыль!), уплаченные страховые взносы за ИП и за сотрудников, а также суммы по больничным за счет работодателя. Помните, что взносы уплачиваются в налоговый период, за который вы считаете налог. К примеру, для уменьшения налога за первую половину 2017 года, взносы за полугодие нужно выплатить в бюджет до 30 июня 2017 года включительно.

Если вы выбрали “Доходы минус расходы”, вам нужно внести сумму доходов и сумму понесенных расходов.

В обоих случаях калькулятор рассчитает сколько вам нужно платить в качестве налога по УСН.

Как изменился расчет налога УСН в 2021 году?

Разница в расчете налога УСН c 2015 по 2021 год заключается в том, что в 3 квартале 2015 года был введен в Москве и Севастополе, а впоследствии и в Санкт-Петербурге торговый сбор, который стали учитывать ежеквартально в расчетах.

Расчет УСН на видео

Вы можете воспользоваться другими нашими сервисами

Расчет НДС без ошибок

Расчет отпускных по нормам законодательства

Расчет НДС без ошибок

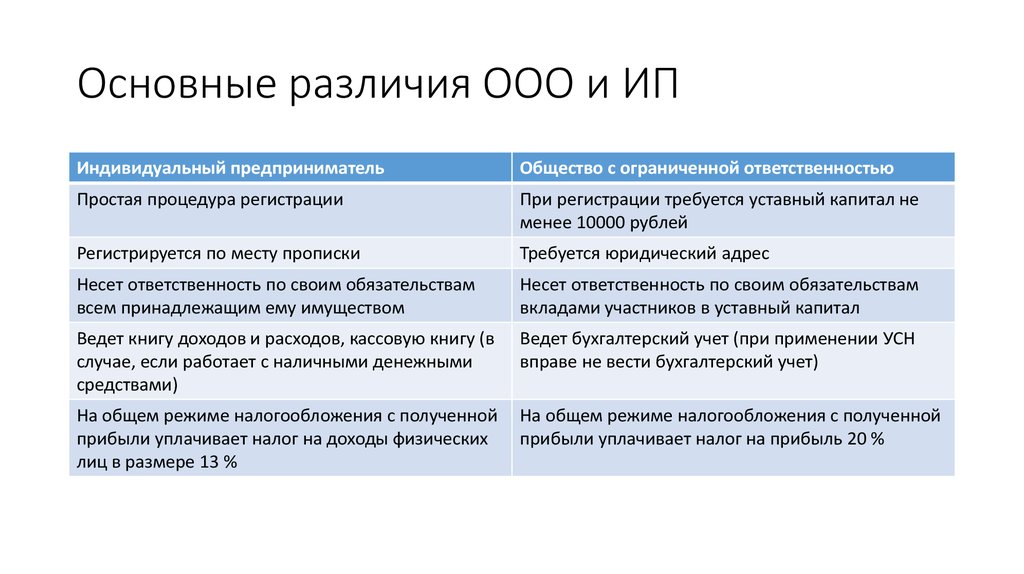

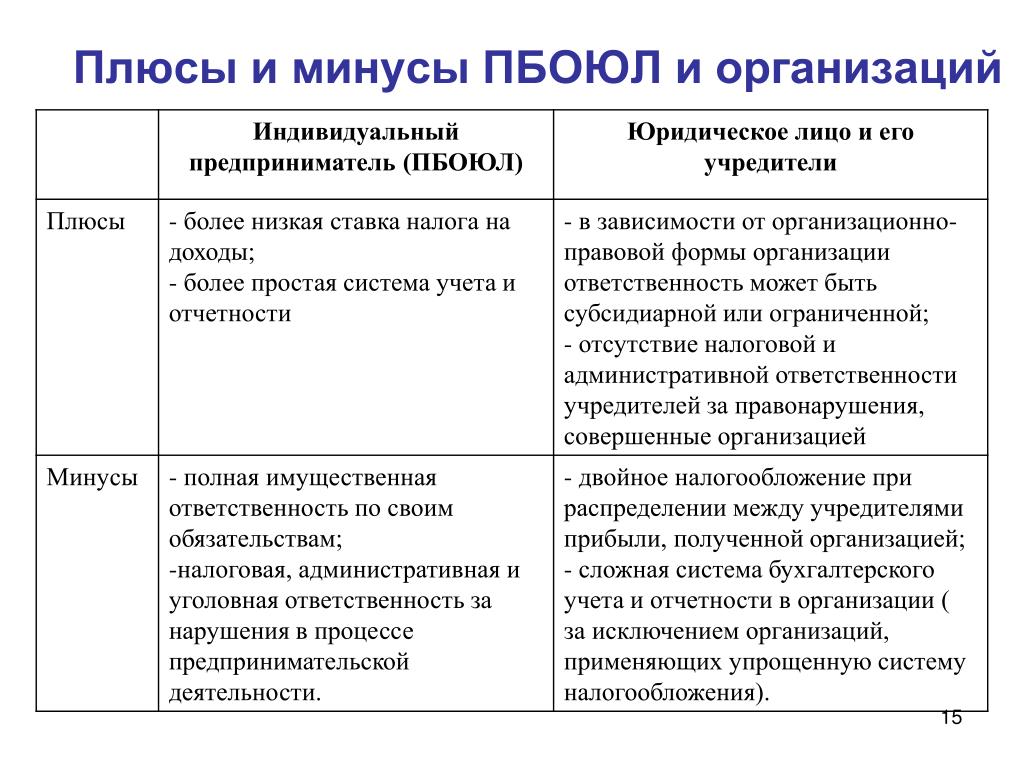

| ИП | ООО | |

| Свобода распоряжения денежными средствами | Индивидуальный предприниматель волен свободно распоряжаться денежными средствами, поступающими на его лицевой счет, в том числе тратить их на личные нужды. | Деньги, заработанные ООО вывести из оборота компании существенно сложений – только путем выплаты дивидендов, выплаты ЗП, либо иными путями. Однако каждый из этих путей предполагает существенные налоговые и трансакционные издержки |

| Имущественная ответственность | Отвечает по своим обязательствам всем имуществом, принадлежащим ему на праве собственности | Имущественная ответственность установлена только для учредителей в пределах вклада в уставной капитал ООО |

| Бухгалтерский учет | В большинстве случаев при микро и малых размерах бизнеса ИП не требуется ведение бухгалтерии. | Обязательное ведение бухгалтерского учета, как правило, с привлечение бухгалтера либо аутсорсинговых фирм |

| Ежегодные обязательные платежи | Для ИП установлены обязательные ежегодные взносы в ПФР и ФСС, которые при определенных условиях могут составлять до 150 тысяч в год. При этом, даже если ИП фактически не вел деятельность он обязан оплачивать данные взносы. | Для ООО не установлен обязательных ежегодных платежей. Таким образом, если ООО не ведет фактическую деятельность, то содержание обходится дешевле. |

| Репутация | Традиции делового общения таковы, что ИП пользуется сравнительно меньшим доверием чем ООО | ООО выглядит более предпочтительней чем ИП |

| Место работы и регистрации | ИП должен осуществить регистрационный учет по адресу прописки, при этом вести деятельность он может где угодно. | Регистрации ООО производится по юридическому адресу компании, при этом для осуществления деятельности в ином регионе необходимо открывать филиал. |

| Виды деятельность | Для ИП существуют ограничения по выбору деятельности. | Ограничений по выбору деятельности нет. |

| Кредитование | Банки относятся к ИП насторожено, кредиты выдают не охотно. | ООО пользуется большим доверием у банков. |

| Суммы штрафов | Штрафы существенно меньшем, по сравнению с ООО | Суммы штрафов существенно больше, чем для индивидуальных предпринимателей. |

| Продажа бизнеса | ИП невозможное продать. | ООО можно как купить, так и продать. |

| Совместное ведение бизнеса | ИП может вести бизнес только самостоятельно, привлекая наемных сотрудников | ООО предполагает наличие складочного капитала и совместное ведение бизнеса |

| Системы налогообложения | ИП имеет право выбрать патентную систему налогообложения. | Выбор систем налогообложения для ООО ограничен. |

Фирменное наименование и товарный знак

В деятельности любой организации важную роль играет его название: оно является главным характерным признаком компании и позволяет отличить ее от предприятий-конкурентов. При этом различают имя самой компании и название, которое размещается на производимых ею товарах или под которым предприятие оказывает услуги.

При этом различают имя самой компании и название, которое размещается на производимых ею товарах или под которым предприятие оказывает услуги.

Эти два средства индивидуализации являются двумя разными объектами интеллектуальной собственности и несут разные функции: фирменное наименование обозначает саму организацию, а товарный знак – производимую ею продукцию или предоставляемые услуги.

Отличия фирменного наименования и товарного знака

С целью удобства основные различия названия фирмы и торговой марки приведены в формате таблицы.

|

Параметры сравнения |

Фирменное наименование |

Товарный знак |

| Определение согласно ГК РФ |  |

Ст. 1477: Товарный знак – обозначение, которое используется для индивидуализации товаров юридических лиц или индивидуальных предпринимателей. |

| Правообладатель | Юридическое лицо | Юридическое лицо и индивидуальные предприниматели |

| Вид обозначения | Указание на организационно-правовую форму организации и ее имя. Например: ООО «УК «Галерея Архитектор» | Слово, словосочетание, изображение, голограмма, объемный предмет, звук, запах, цвет, цветовое сочетание и т.д. Например: |

| Способы использования | В гражданском обороте, в ЕГРЮЛ, на вывесках, продукции, в договорах, счетах и иных официальных документах, на рекламных материалах, на сайтах в сети Интернет. | На товарах, этикетках, упаковках, вывесках на товарах, на вывесках, в рекламных объявлениях, сети Интернет, различных объявлениях. |

| Регистрация | Регистрация юр. лица и включение в ЕГРЮЛ. лица и включение в ЕГРЮЛ. |

|

| Возникновение исключительного права | В момент включения юр. лица в ЕГРЮЛ. | В момент получения свидетельства в Роспатенте. |

| Срок функционирования исключительного права | До момента ликвидации юр. лица или изменения имени. | 10 лет, считая с даты подачи заявки на регистрацию в Роспатент с возможностью продления на 10 лет неограниченное количество раз. |

| Территория функционирования исключительного права | Российская Федерация | Российская Федерация |

| Распоряжение исключительным правом | Не допускается. | Отчуждение, передача права. |

Использование товарного знака в фирменном наименовании

При этом, название фирмы и торговая марка тесно связаны. Зачастую имя компании или ее отдельные элементы регистрируются в качестве торговой марки.

ООО «СЕНКРУС» |

ООО «СкайДНС» |

ООО «АлеВи» |

ООО «Арт-Класс» |

ООО «Арт Паула» |

АО «ИКМЗ» |

Фирменное наименование против товарного знака

Стоит отметить, что согласно статье 1474 ГК РФ нельзя зарегистрировать обозначение в качестве названия фирмы, если уже существует организация, ведущая аналогичную деятельность, с точно таким же или крайне похожим именем. Аналогичное требование предъявляется в пункте 6 статьи 1483 того же Кодекса и к торговым маркам, которые используются для индивидуализации одинаковой продукции или услуг. Пункт 8 вышеупомянутой статьи также запрещает регистрацию обозначений, которые частью или полностью воспроизводят фирменное наименование компании, появившейся еще до подачи заявки на товарный знак. При этом, в статье 1484 сказано, что никто не вправе использовать зарегистрированную торговую марку без дозволения правообладателя, из этого следует, что и регистрация идентичного названия в качестве наименования фирмы также невозможна.

При этом, в статье 1484 сказано, что никто не вправе использовать зарегистрированную торговую марку без дозволения правообладателя, из этого следует, что и регистрация идентичного названия в качестве наименования фирмы также невозможна.

Регистрация товарного знака и фирменного наименования

Регистрация данных средств индивидуализации также происходит разными путями. Исключительное право на название фирмы возникает вместе с внесением организации в ЕГРЮЛ и дополнительного оформления не требует.

Торговая марка же регистрируется в Роспатенте, процесс состоит из нескольких этапов:

- Убедиться в возможности оформления прав на название и/или логотип. Причины, по котором оформление прав может оказаться невозможным, перечислены в статье 1483 ГК РФ, среди них – указание на вид продукта или услуги, несоответствие нормам морали и гуманности, наличие идентичной или похожей зарегистрированной торговой марки и другие.

- Заполнить заявление, указав данные о заявителе и приложив изображение торговой марки, а также список товаров или услуг, для которых она используется.

Существует специальная классификация (МКТУ), в которой все возможными позиции распределены по группам, например, музыкальные инструменты сосредоточены в одном классе, продукты питания – в другом, услуги строительства – в третьем и т.д.

Существует специальная классификация (МКТУ), в которой все возможными позиции распределены по группам, например, музыкальные инструменты сосредоточены в одном классе, продукты питания – в другом, услуги строительства – в третьем и т.д. - Подать заявление в Роспатент лично, почтой или через электронные сервисы.

- Оплатить государственную пошлину.

- Ожидать результатов экспертизы.

- После вынесения решения о выдаче свидетельства оплатить еще одну пошлину и получить свидетельство.

Компания IP-GROUP занимается оформлением прав на торговые марки уже 6 лет, в штате имеются два патентных поверенных по товарным знакам, поэтому клиенты могут безбоязненно довериться в этом вопросе профессионалам своего дела.

| 1 | IP10 | Корпуса, предназначенные для использования внутри помещений; обеспечить определенную степень защиты персонала от случайного контакта с закрытым оборудованием и обеспечить определенную степень защиты от падающей грязи | 1 = Защита от твердых посторонних предметов диаметром 5 см (2 дюйма) и более | 0 = Не защищен |

| 2 | IP11 | Корпуса, предназначенные для использования внутри помещений; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; для обеспечения степени защиты от падающей грязи и для обеспечения степени защиты от капания и легкого разбрызгивания жидкостей | 1 = Защита от твердых посторонних предметов диаметром 5 см (2 дюйма) и более | 1 = Защита от вертикально падающих капель воды |

| 3 | IP54 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи, дождя, мокрого снега, снега и переносимой ветром пыли; и который не будет поврежден внешним образованием льда на корпусе | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 4 = Защита от брызг воды со всех сторон; вход ограничен |

| 3Р | IP14 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи, дождя, мокрого снега и снега; и который не будет поврежден внешним образованием льда на корпусе | 1 = Защита от твердых посторонних предметов диаметром 5 см (2 дюйма) и более | 4 = Защита от брызг воды со всех сторон; вход ограничен |

| 3С | IP54 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи, дождя, мокрого снега, снега и переносимой ветром пыли; и в которых внешний(е) механизм(ы) остается работоспособным при обледенении | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 4 = Защита от брызг воды со всех сторон; вход ограничен |

| 4 | IP56 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи, дождя, мокрого снега, снега, переносимой ветром пыли, водяных брызг и воды, направляемой из шланга; и который не будет поврежден внешним образованием льда на корпусе | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 6 = Защита от сильных струй воды со всех сторон; вход ограничен |

| 4X | IP56 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи, дождя, мокрого снега, снега, переносимой ветром пыли, брызг воды и воды из шланга, а также от коррозии; и который не будет поврежден внешним образованием льда на корпусе | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 6 = Защита от сильных струй воды со всех сторон; вход ограничен |

| 5 | IP52 | Корпуса, предназначенные для использования внутри помещений; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от оседания переносимой по воздуху пыли, ворсинок, волокон и летучих частиц: и для обеспечения определенной степени защиты от капания и легкого разбрызгивания жидкостей | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 2 = Защита от прямых брызг воды под углом до 15° от вертикали |

| 6 | IP67 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от направленной из шланга воды и попадания воды при периодическом временном погружении на ограниченную глубину; и который не будет поврежден внешним образованием льда на корпусе | 6 = Полная защита от проникновения пыли | 7 = Защита от последствий погружения на глубину от 15 см (6 дюймов) до 1 м (3 фута) |

| 6П | IP68 | Корпуса, предназначенные для внутреннего или наружного использования; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от направленной из шланга воды и попадания воды при периодическом длительном погружении на ограниченную глубину; и который не будет поврежден внешним образованием льда на корпусе | 6 = Полная защита от проникновения пыли | 8 = Защита от случайного погружения в воду на глубину до 10 м (33 фута) |

| 12 | IP52 | Корпуса, сконструированные (без выбивных отверстий) для использования внутри помещений; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от циркулирующей пыли, ворса, волокон и летучих частиц: и для обеспечения определенной степени защиты от капель и легких брызг жидкостей | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 2 = Защита от прямых брызг воды под углом до 15° от вертикали |

| 12К | IP52 | Корпуса с выбивными отверстиями для использования внутри помещений; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от циркулирующей пыли, ворса, волокон и летучих частиц: и для обеспечения определенной степени защиты от капель и легких брызг жидкостей | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 2 = Защита от прямых брызг воды под углом до 15° от вертикали |

| 13 | IP54 | Корпуса, предназначенные для использования внутри помещений; обеспечить степень защиты персонала от случайного контакта с закрытым оборудованием; обеспечить степень защиты от падающей грязи; от циркулирующей пыли, ворсинок, волокон и летучих частиц; а также от разбрызгивания, разбрызгивания и просачивания воды, масла и неагрессивных охлаждающих жидкостей. | 5 = Защита от пыли; с ограничением проникновения внутрь (без вредных отложений) | 4 = Защита от брызг воды со всех сторон; вход ограничен |

NEMA в сравнении с IP: таблица рейтингов NEMA и таблица преобразования эквивалентов IP Вы можете прочитать первый пост здесь и второй пост здесь.

Мы сделали это! Мы официально добрались до финальной части нашей серии из трех частей о NEMA vs.IP-рейтинги. В этом третьем и последнем посте мы собираемся обсудить возможность преобразования типов корпусов NEMA в рейтинги IP и наоборот, так что будьте в восторге!

Корпуса IP и NEMA обеспечивают защиту электрических компонентов. Однако две разные системы различаются используемой терминологией и типами предлагаемой защиты. Таблица преобразования, которую мы составили ниже, прекрасно иллюстрирует этот факт.

NEMA и корпуса

с классом защиты IP Прежде чем мы перейдем к таблице преобразования, давайте быстро рассмотрим из наших двух предыдущих постов различия между типами корпусов NEMA и рейтингами IP.

Обзор рейтингов IP

Степень защиты IP определяется стандартом IEC 60529 и охватывает три типа защиты. Он предотвращает доступ людей к опасным частям внутри корпуса, предотвращает попадание твердых предметов и защищает от проникновения воды. Несмотря на то, что в спецификациях указаны эти три вида защиты, коды IP не определяют защиту от масел, охлаждающих жидкостей, коррозионно-активных веществ или льда.

Обзор типов корпусов NEMA

Переходя к типам корпусов NEMA, они указаны в NEMA 250.Спецификации NEMA менее подробны, чем рейтинги IP, но охватывают больше типов защиты. Сюда входят требования к конструкции, крепление двери и крышки, коррозионная стойкость, воздействие обледенения, старение прокладок и маслостойкость, а также охлаждающие эффекты.

Рейтинги NEMA и IP: преобразование между двумя

Как указывалось в предыдущих сообщениях, нет простого способа преобразовать рейтинги IP в NEMA или наоборот. Их словарный запас просто другой. Каждый из них более специфичен в разных областях, что делает невозможным точное преобразование.

Каждый из них более специфичен в разных областях, что делает невозможным точное преобразование.

Однако, хорошо разбираясь в своем приложении, вы можете успешно выполнить преобразование без отрицательного влияния на производительность корпуса. Как и во всем, это зависит от приложения и причин, лежащих в основе спецификации рейтинга. Чтобы помочь, мы выделили полужирным шрифтом те части корпусов NEMA, которые не указаны в коде IP. Эта таблица также не включает определения кода IP в отношении доступа человека к электрическим частям внутри корпуса.

Определения в следующей таблице были перефразированы.Конверсии являются оценочными и должны использоваться только в качестве ориентира.

| Тип корпуса NEMA | IP-код | Определения NEMA | Определения IP | ||

| Защита от твердых частиц | Защита от жидкостей | ||||

| 1 | IP10 | Для использования в помещении. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи. | 1 = диаметр 50 мм и больше | 0 = не защищено | |

| 2 | IP11 | Для использования в помещении. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи и капель/легких брызг жидкостей. | 1 = диаметр 50 мм и больше | 1 = Вертикально падающие капли воды | |

| 3 | IP54 | Для внутреннего или наружного использования.Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи, дождя, мокрого снега, снега и переносимой ветром пыли, а также внешнего образования льда . | 5 = Защита от пыли — Допускается ограниченный доступ. | 4 = Вода разбрызгивается со всех сторон — Допускается ограниченный доступ. | |

| 3Р | IP14 | Для внутреннего или наружного использования. Защищает персонал от случайного контакта с закрытым оборудованием.Защищает от падающей грязи, дождя, мокрого снега, снега и внешнего образования льда . | 1 = диаметр 50 мм и больше | 4 = Вода разбрызгивается со всех сторон — Допускается ограниченный доступ. | |

| 3С | IP54 | Для внутреннего или наружного использования. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи, дождя, мокрого снега, снега и переносимой ветром пыли. Внешние механизмы остаются работоспособными при обледенении . | 5 = Защита от пыли — Допускается ограниченный доступ. | 4 = Вода разбрызгивается со всех сторон — Допускается ограниченный доступ. | |

| 4 | ИП 66 | Для внутреннего или наружного использования. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от попадания грязи, переносимой ветром пыли; дождь, мокрый снег, снег, брызги воды, вода из шланга; & внешнее образование льда . | 6 = Полная защита от пыли. | 6 = Сильные струи воды со всех сторон — Допускается ограниченный доступ. | |

| 4X | IP66 | Для внутреннего или наружного использования. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от попадания грязи, переносимой ветром пыли; дождь, мокрый снег, снег, брызги воды, вода из шланга; коррозия ; & внешнее образование льда . | 6 = Полная защита от пыли. | 6 = Сильные струи воды со всех сторон — Допускается ограниченный доступ. | |

| 5 | IP52 | Для использования в помещении. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от попадания грязи; оседание воздушной пыли, ворса, волокон, летучих веществ; капание/легкие брызги жидкости. | 5 = Защита от пыли — Допускается ограниченный доступ. | 2 = Прямые струи воды под углом до 15° от вертикали. | |

| 6 | IP67 | Для внутреннего или наружного использования.Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от попадания грязи; подача воды из шланга, периодическое временное погружение на ограниченную глубину; & внешнее образование льда . | 6 = Полная защита от пыли | 7 = временное погружение на глубину от 15 см до 1 м. Продолжительность теста: 30 минут. | |

| 6П | IP68 | Для внутреннего или наружного использования. Защищает персонал от случайного контакта с закрытым оборудованием.Защищает от попадания грязи; от направленной из шланга воды и длительного погружения на ограниченную глубину; & внешнее образование льда . | 6 = Полная защита от пыли | 8 = Длительное погружение на глубину более 1 м. | |

| 12 и 12К | IP52 | Корпуса без выбивных отверстий для использования внутри помещений. Защищает персонал от случайного контакта с закрытым оборудованием; Защищает от падающей грязи, циркулирующей пыли, пуха, волокон и летающих частиц; капание/легкие брызги жидкости. | 5 = Защита от пыли — Допускается ограниченный доступ. | 2 = Прямые струи воды под углом до 15° от вертикали. | |

| 13 | IP54 | Для использования в помещении. Защищает персонал от случайного контакта с закрытым оборудованием. Защищает от падающей грязи, циркулирующей пыли, пуха, волокон и летающих частиц; и распыление, разбрызгивание, просачивание воды, масло , и неагрессивные охлаждающие жидкости . | 5 = Защита от пыли — Допускается ограниченный доступ. | 4 = Вода разбрызгивается со всех сторон — Допускается ограниченный доступ. | |

Итак, у вас есть таблица преобразования корпусов IP и NEMA. Если у вас есть какие-либо вопросы по этой таблице, спецификациям NEMA или рейтингам IP, свяжитесь с нами сегодня. Наши инженеры будут рады помочь ответить на любые ваши вопросы о NEMA и IP и помочь вам понять, как эта таблица может относиться к вашему конкретному приложению.

Источник диаграммы: siemon.com

В чем разница между HTTP и HTTPS? Полная форма

В этом руководстве по HTTPS и HTTP мы узнаем, в чем разница между HTTP и HTTPS.

Что такое HTTP?

Полная форма HTTP — протокол передачи гипертекста. HTTP предлагает набор правил и стандартов, которые определяют, как любая информация может быть передана в World Wide Web. HTTP предоставляет стандартные правила для взаимодействия веб-браузеров и серверов.

HTTP — это сетевой протокол прикладного уровня, построенный поверх TCP.HTTP использует гипертекстовый структурированный текст, который устанавливает логическую связь между узлами, содержащими текст. Он также известен как «протокол без сохранения состояния», поскольку каждая команда выполняется отдельно, без использования ссылки на предыдущую команду запуска.

Что такое HTTPS?

HTTPS расшифровывается как безопасный протокол передачи гипертекста. Это очень продвинутая и безопасная версия HTTP. Он использует номер порта. 443 для передачи данных. Это позволяет проводить безопасные транзакции, шифруя всю связь с помощью SSL.Это комбинация протокола SSL/TLS и HTTP. Он обеспечивает зашифрованную и безопасную идентификацию сетевого сервера.

Он использует номер порта. 443 для передачи данных. Это позволяет проводить безопасные транзакции, шифруя всю связь с помощью SSL.Это комбинация протокола SSL/TLS и HTTP. Он обеспечивает зашифрованную и безопасную идентификацию сетевого сервера.

HTTP также позволяет создать безопасное зашифрованное соединение между сервером и браузером. Он предлагает двунаправленную безопасность данных. Это поможет вам защитить потенциально конфиденциальную информацию от кражи.

В протоколе HTTPS SSL-транзакции согласовываются с помощью алгоритма шифрования на основе ключей. Этот ключ обычно имеет длину 40 или 128 бит.

Далее в этом руководстве мы узнаем об основных различиях HTTP и HTTPS.

КЛЮЧЕВОЕ ОТЛИЧИЕ

- В HTTP отсутствует механизм безопасности для шифрования данных, тогда как HTTPS предоставляет цифровой сертификат SSL или TLS для защиты связи между сервером и клиентом.

- HTTP работает на прикладном уровне, тогда как HTTPS работает на транспортном уровне.

- HTTP по умолчанию работает через порт 80, тогда как HTTPS по умолчанию работает через порт 443.

- HTTP передает данные в виде обычного текста, а HTTPS передает данные в зашифрованном виде (зашифрованный текст).

- HTTP быстрее по сравнению с HTTPS, потому что HTTPS потребляет вычислительную мощность для шифрования канала связи.

Преимущества HTTP:

- HTTP может быть реализован с другим протоколом в Интернете или в других сетях

- HTTP-страницы хранятся в компьютерных и интернет-кэшах, поэтому к ним можно быстро получить доступ

- Не зависит от платформы, что позволяет кросс-платформенное портирование

- Не требует поддержки во время выполнения

- Можно использовать через брандмауэры! Возможны глобальные приложения

- Не ориентирован на соединение; поэтому нет дополнительных сетевых затрат для создания и поддержания состояния сеанса и информации

Преимущества HTTPS

- В большинстве случаев сайты, работающие по протоколу HTTPS, имеют переадресацию.

Поэтому, даже если вы введете HTTP://, он будет перенаправлен на https через защищенное соединение .

Поэтому, даже если вы введете HTTP://, он будет перенаправлен на https через защищенное соединение . - Это позволяет пользователям выполнять безопасные транзакции электронной коммерции, такие как онлайн-банкинг.

- Технология SSL защищает любых пользователей и укрепляет доверие

- Независимый центр проверяет личность владельца сертификата. Таким образом, каждый SSL-сертификат содержит уникальную аутентифицированную информацию о владельце сертификата.

Ограничения HTTP

- Конфиденциальность отсутствует, так как любой может видеть содержимое

- Целостность данных является большой проблемой, поскольку кто-то может изменить содержимое.Вот почему протокол HTTP является небезопасным методом, поскольку не используются методы шифрования.

- Непонятно, о ком вы говорите. Любой, кто перехватит запрос, может получить имя пользователя и пароль.

Ограничения HTTPS

- Протокол HTTPS не может остановить кражу конфиденциальной информации со страниц, кэшированных в браузере

- Данные SSL могут быть зашифрованы только во время передачи по сети.

Так что не может очистить текст в памяти браузера

Так что не может очистить текст в памяти браузера - HTTPS может увеличить вычислительные затраты, а также сетевые затраты организации

Разница между протоколами HTTP и HTTPS

Разница между HTTP и HTTPS

В таблице ниже показано, в чем разница между HTTP и HTTPS:

| Параметр | HTTP | HTTPS |

|---|---|---|

| Протокол | Это протокол передачи гипертекста. | Это защищенный протокол передачи гипертекста. |

| Безопасность | Это менее безопасно, так как данные могут быть уязвимы для хакеров. | Он предназначен для предотвращения доступа хакеров к важной информации. Он защищен от таких атак. |

| Порт | По умолчанию используется порт 80 | По умолчанию использовался порт 443. |

| Начинается с | URL-адреса HTTP начинаются с http:// | URL-адреса HTTP начинаются с https:// |

| Используется для | Хорошо подходит для веб-сайтов, предназначенных для потребления информации, таких как блоги. | Если веб-сайту необходимо собирать личную информацию, такую как номер кредитной карты, то это более безопасный протокол. |

| Скремблирование | HTTP не шифрует передаваемые данные. Поэтому выше вероятность того, что передаваемая информация станет доступной для хакеров. | HTTPS шифрует данные перед передачей. На стороне получателя происходит дескремблирование для восстановления исходных данных. Таким образом, передаваемая информация защищена и не может быть взломана. |

| Протокол | Работает на уровне TCP/IP. | HTTPS не имеет отдельного протокола. Он работает с использованием HTTP, но использует зашифрованное соединение TLS/SSL. |

| Проверка доменного имени | Веб-сайт HTTP не нуждается в SSL. | HTTPS требует сертификат SSL. |

| Шифрование данных | Веб-сайтHTTP не использует шифрование. | Веб-сайты HTTPS используют шифрование данных. |

| Рейтинг поиска | HTTP не улучшает рейтинг поиска. | HTTPS помогает улучшить поисковый рейтинг. |

| Скорость | Быстро | Медленнее, чем HTTP |

| Уязвимость | Уязвим для хакеров | Это очень безопасно, так как данные шифруются до того, как они будут видны по сети. |

Типы сертификатов SSL/TLS, используемые с HTTPS

Теперь в этом руководстве по различиям HTTPS и HTTP мы рассмотрим типы сертификатов SSL/TLS, используемых с HTTPS:

Проверка домена:

Проверка домена подтверждает, что лицо, которое подает заявку на сертификат, является владельцем доменного имени.Этот тип проверки обычно занимает от нескольких минут до нескольких часов.

Проверка организации:

Центр сертификации не только подтверждает право собственности на домен, но и идентифицирует владельцев. Это означает, что владельца могут попросить предоставить документ, удостоверяющий личность, для подтверждения своей личности.

Расширенная проверка:

Расширенная проверка — это самый верхний уровень проверки. Он включает в себя подтверждение права собственности на домен, личность владельца, а также подтверждение регистрации бизнеса.

Анализ снимков брандмауэра Firepower для эффективного устранения сетевых проблем

Введение

В этом документе описываются различные методы анализа перехвата пакетов, направленные на эффективное устранение неполадок в сети. Все сценарии, представленные в этом документе, основаны на реальных пользовательских случаях, наблюдаемых в Центре технической поддержки Cisco (TAC). В документе рассматриваются захваты пакетов с точки зрения брандмауэра следующего поколения Cisco (NGFW), но те же концепции применимы и к другим типам устройств.

Предпосылки

Требования

Cisco рекомендует ознакомиться со следующими темами:

- Архитектура огневой платформы

- Журналы NGFW

- Трассировщик пакетов NGFW

Кроме того, прежде чем приступить к анализу перехваченных пакетов, настоятельно рекомендуется выполнить следующие требования:

- Знать работу протокола — Бесполезно начинать проверку захвата пакета, если вы не понимаете, как работает захваченный протокол

- Знать топологию — Вы должны знать транзитные устройства.

В идеале до конца. Если это невозможно, вы должны, по крайней мере, знать вышестоящие и нижестоящие устройства .

В идеале до конца. Если это невозможно, вы должны, по крайней мере, знать вышестоящие и нижестоящие устройства . - Знайте устройство . Вы должны знать, как ваше устройство обрабатывает пакеты, какие интерфейсы задействованы (например, вход/выход), какова архитектура устройства и каковы различные точки захвата

- Знать конфигурацию — Вы должны знать, как устройство должно обрабатывать поток пакетов с точки зрения:

- Интерфейс маршрутизации/выхода

- Примененные политики

- Преобразование сетевых адресов (NAT)

- Знать доступные инструменты . Наряду с захватами рекомендуется также быть готовым применять другие инструменты и методы устранения неполадок, такие как ведение журнала и трассировщики, и при необходимости сопоставлять их с захваченными пакетами

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

- Большинство сценариев основаны на FP4140 с программным обеспечением FTD 6.

5.х.

5.х. - FMC с установленным программным обеспечением 6.5.x.

Информация в этом документе была создана на основе устройств в специальной лабораторной среде. Все устройства, используемые в этом документе, запускались с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Справочная информация

Захват пакетов — один из самых недооцененных инструментов устранения неполадок, доступных сегодня. Ежедневно Центр технической поддержки Cisco решает множество проблем клиентов, анализируя собранные данные.Цель этого документа — помочь сетевым инженерам и специалистам по безопасности выявлять и устранять распространенные сетевые проблемы, главным образом, на основе анализа перехвата пакетов.

Как собирать и экспортировать снимки в семействе продуктов NGFW?

В случае устройства Firepower (1xxx, 21xx, 41xx, 93xx) и приложения Firepower Threat Defense (FTD) обработка пакетов может быть визуализирована, как показано на рисунке.

- Пакет поступает на входной интерфейс и обрабатывается внутренним коммутатором корпуса.

- Пакет поступает в механизм FTD Lina, который в основном выполняет проверки L3/L4.

- Если политика требует, пакет проверяется механизмом Snort (в основном проверка L7).

- Движок Snort возвращает вердикт для пакета.

- Механизм LINA отбрасывает или пересылает пакет на основании вердикта Snort.

- Пакет выходит из корпуса через внутренний коммутатор корпуса.

В соответствии с показанной архитектурой захваты FTD можно делать в 3 разных местах:

- FXOS

- Двигатель FTD Lina

- Двигатель FTD Snort

Процесс описан в этом документе:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/fxos271/web-guide/b_GUI_FXOS_ConfigGuide_271/troubleshooting.html#concept_E8823CC63C934A909BBC0DF12F301DED

Захваты FXOS могут быть сделаны только в направлении входа с точки зрения внутреннего коммутатора, как показано на изображении здесь.

Как показано на изображении, это две точки захвата в каждом направлении (из-за внутренней архитектуры коммутатора).

Захваченные пакеты в точках 2, 3 и 4 имеют тег виртуальной сети (VNTag).

Примечание : захваты на уровне корпуса FXOS доступны только на платформах FP41xx и FP93xx. FP1xxx и FP21xx не предоставляют эту возможность.

Включение и сбор FTD Lina CaptureОсновные точки захвата:

- Входной интерфейс

- Выходной интерфейс

- Ускоренный путь безопасности (ASP)

Вы можете использовать пользовательский интерфейс Firepower Management Center (FMC UI) или интерфейс командной строки FTD для включения и сбора захватов FTD Lina.

Включить захват из CLI на ВНУТРЕННЕМ интерфейсе:

firepower# захват интерфейса CAPI ВНУТРИ соответствие icmp host 192.168.103.1 host 192.168.101.1

Этот захват сопоставляет трафик между IP-адресами 192. 168.103.1 и 192.168.101.1 в обоих направлениях.

168.103.1 и 192.168.101.1 в обоих направлениях.

Включить захват ASP, чтобы увидеть все пакеты, отброшенные механизмом FTD Lina:

firepower# захват ASP типа asp-drop all

Экспорт захвата FTD Lina на FTP-сервер:

firepower# копия /pcap захват:CAPI ftp://ftp_username:[email protected]/CAPI.pcap

Экспорт захвата FTD Lina на TFTP-сервер:

firepower# копия /pcap захват:CAPI tftp://192.168.78.73

Начиная с версии FMC 6.2.x вы можете включать и собирать захваты FTD Lina из пользовательского интерфейса FMC.

Еще один способ собрать записи FTD из брандмауэра, управляемого FMC, заключается в следующем.

Этап 1

В случае захвата LINA или ASP скопируйте захват на диск FTD, т.е.

firepower# копия /pcap захват:capin disk0:capin.пакет Имя исходного захвата [capin]? Имя файла назначения [capin.pcap]? !!!!

Этап 2

Перейдите в экспертный режим, найдите сохраненный снимок и скопируйте его в папку /ngfw/var/common:

огневая мощь# Соединение с консолью отключено. > эксперт admin@firepower:~$ sudo su Пароль: root@firepower:/home/admin# cd /mnt/disk0 root@firepower:/mnt/disk0# ls -al | grep pcap -rwxr-xr-x 1 root root 24 апр 26 18:19 CAPI.pcap -rwxr-xr-x 1 root root 30110 8 апреля 14:10 capin.pcap -rwxr-xr-x 1 root root 6123 8 апреля 14:11 capin2.pcap root@firepower:/mnt/disk0# cp capin.pcap /ngfw/var/common

Этап 3

Войдите в FMC, который управляет FTD, и перейдите к Устройства > Управление устройствами. Найдите устройство FTD и выберите значок Устранение неполадок :

Этап 4

Выберите Расширенное устранение неполадок:

Укажите имя файла захвата и выберите Загрузка:

Дополнительные примеры того, как включить/собрать снимки из пользовательского интерфейса FMC, см. в этом документе:

в этом документе:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212474-working-with-firepower-threat-defense-f.html

Включение и сбор FTD Snort CaptureЗдесь на изображении показана точка захвата.

Включить захват на уровне Snort:

> захват-трафик Пожалуйста, выберите домен для захвата трафика из: 0 - бр1 1 - Маршрутизатор Выбор? 1 Укажите желаемые параметры tcpdump. (или введите '?' для списка поддерживаемых опций) Опции: -n хост 192.168.101.1

Чтобы записать захват в файл с именем capture.pcap и скопировать его по FTP на удаленный сервер:

> захват-трафик Пожалуйста, выберите домен для захвата трафика из: 0 - бр1 1 - Маршрутизатор Выбор? 1 Укажите желаемые параметры tcpdump. (или введите '?' для списка поддерживаемых опций) Опции: -w Capture.pcap хост 192.168.101.1 CTRL + C <- для остановки захвата

> копия файла 10.229.22.136 ftp/capture.pcap Введите пароль для [email protected]: Копирование Capture.pcap Копировать успешно. >

Дополнительные примеры захвата на уровне Snort, включающие различные фильтры захвата, см. в этом документе:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/212474-working-with-firepower-threat-defense-f.html

Устранение неполадок Случай 1. Нет TCP SYN на выходном интерфейсеТопология показана на изображении здесь:

Описание проблемы: HTTP не работает

Затронутый поток:

Исходный IP-адрес: 192.168.0.100

Точный IP-адрес: 10.10.1.100

Протокол: TCP 80

Анализ захвата

Включить захват на ядре FTD LINA:

firepower# Capture CAPI int INSIDE match ip host 192.168.0.100 host 10.10.1.100 firepower# захват CAPO int OUTSIDE совпадение IP хоста 192.168.0.100 хоста 10.10.1.100

Захват — Функциональный сценарий:

В качестве основы всегда очень полезно иметь записи из функционального сценария.

Захват, сделанный на интерфейсе NGFW INSIDE, как показано на рисунке:

Ключевые точки:

- Трёхстороннее рукопожатие TCP.

- Двунаправленный обмен данными.

- Нет задержек между пакетами (исходя из разницы во времени между пакетами)

- Исходный MAC-адрес является правильным нисходящим устройством.

Захват, сделанный на интерфейсе NGFW OUTSIDE, показан на изображении здесь:

Ключевые точки:

- Те же данные, что и при захвате CAPI.

- MAC-адрес назначения является правильным восходящим устройством.

Захват — Нефункциональный сценарий

Из интерфейса командной строки устройства захваты выглядят следующим образом:

огневая мощь# показать захват захват интерфейса необработанных данных типа CAPI INSIDE [Захват — 484 байта] соответствует ip хоста 192.168.0.100 хосту 10.10.1.100 захват интерфейса необработанных данных типа CAPO OUTSIDE [Захват — 0 байт] соответствует ip хоста 192.168.0.100 хосту 10.10.1.100

Содержимое CAPI:

firepower# показать захват CAPI захвачено 6 пакетов 1:11:47:46.2 192.168.0.100.3171 > 10.10.1.100.80: S 1089825363:1089825363(0) win 81922: 11:47:47.161902 192.168.0.100.3172 > 10.10.1.100.80: S 3981048763:3981048763(0) win 8192 3: 11:47:49.3 192.168.0.100.3171 > 10.10.1.100.80: S 1089825363:1089825363(0) win 8192 4: 11:47:50.162757 192.168.0.100.3172 > 10.10.1.100.80: S 3981048763:3981048763(0) win 8192 5: 11:47:55.0 192.168.0.100.3171 > 10.10.1.100.80: S 1089825363:1089825363(0) win 8192 6: 11:47:56. 164710 192.168.0.100.3172 > 10.10.1.100.80: S 3981048763:3981048763(0) win 8192

огневая мощь# показать захват CAPO 0 пакет захвачен показано 0 пакетов

Это изображение захвата CAPI в Wireshark:

Ключевые точки:

- Видны только TCP-пакеты SYN (трехстороннее рукопожатие TCP отсутствует).

- Невозможно установить 2 сеанса TCP (исходный порт 3171 и 3172). Исходный клиент повторно отправляет пакеты TCP SYN. Эти повторно переданные пакеты идентифицируются Wireshark как повторные передачи TCP.

- Повторные передачи TCP происходят каждые ~3, затем 6 и т. д. секунд

- Исходный MAC-адрес принадлежит правильному нисходящему устройству.

На основании 2 захватов можно сделать вывод, что:

- Пакет определенного 5-кортежа (IP-адрес src/dst, порт src/dst, протокол) поступает на брандмауэр на ожидаемом интерфейсе (ВНУТРИ).

- Пакет не покидает брандмауэр на ожидаемом интерфейсе (ВНЕШНЕМ).

Рекомендуемые действия

Действия, перечисленные в этом разделе, направлены на дальнейшее сужение проблемы.

Действие 1. Проверьте трассировку эмулируемого пакета.

Используйте инструмент трассировки пакетов, чтобы увидеть, как пакет должен обрабатываться брандмауэром. В случае, если пакет отбрасывается политикой доступа брандмауэра, трассировка эмулируемого пакета выглядит примерно так:

.firepower# трассировщик пакетов ВНУТРИ tcp 192.168.0.100 11111 10.10.1.100 80 Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Список доступа по MAC-адресу Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Неявное правило Дополнительная информация: Список доступа по MAC-адресу Фаза: 3 Тип: МАРШРУТ-ПРОСМОТР Подтип: разрешить исходящий интерфейс Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: найден следующий переход 192.168.2.72 с использованием выхода ifc OUTSIDE Фаза: 4 Тип: СПИСОК ДОСТУПА Подтип: журнал Результат: DROP Конфигурация: группа доступа CSM_FW_ACL_ глобальная список доступа CSM_FW_ACL_ расширенный запретить IP-адрес любой любой идентификатор правила 268439946 запуск потока журнала событий список доступа CSM_FW_ACL_ замечание идентификатор правила 268439946: ПОЛИТИКА ДОСТУПА: FTD_Policy — по умолчанию список доступа CSM_FW_ACL_ замечание идентификатор правила 268439946: ПРАВИЛО L4: ПРАВИЛО ДЕЙСТВИЯ ПО УМОЛЧАНИЮ Дополнительная информация: Результат: интерфейс ввода: ВНУТРИ статус ввода: вверх статус строки ввода: вверх выходной интерфейс: ВНЕШНИЙ выходной статус: вверх статус выходной строки: вверх Действие: падение Причина отбрасывания: (acl-drop) Поток запрещен сконфигурированным правилом, Место отбрасывания: кадр 0x00005647a4f4b120 поток (NA)/NA

Действие 2.Проверьте следы живых пакетов.

Включите трассировку пакетов, чтобы проверить, как брандмауэр обрабатывает настоящие пакеты TCP SYN. По умолчанию отслеживаются только первые 50 входящих пакетов:

По умолчанию отслеживаются только первые 50 входящих пакетов:

firepower# захват трассировки CAPI

Очистить буфер захвата:

огневая мощь# полный захват /все

В случае, если пакет отбрасывается политикой доступа брандмауэра, трассировка выглядит примерно так:

firepower# показать трассировку захвата пакета CAPI номер 1 захвачено 6 пакетов 1:12:45:36.279740 192.168.0.100.3630 > 10.10.1.100.80: S 2322685377:2322685377(0) win 8192Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Список доступа по MAC-адресу Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Неявное правило Дополнительная информация: Список доступа по MAC-адресу Фаза: 3 Тип: МАРШРУТ-ПОИСК Подтип: разрешение выходного интерфейса Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: найден следующий переход 192. 168.2.72 с использованием выхода ifc OUTSIDE Фаза: 4 Тип: СПИСОК ДОСТУПА Подтип: журнал Результат: DROP Конфигурация: группа доступа CSM_FW_ACL_ глобальная список доступа CSM_FW_ACL_ расширенный запретить IP-адрес любой любой идентификатор правила 268439946 запуск потока журнала событий список доступа CSM_FW_ACL_ замечание идентификатор правила 268439946: ПОЛИТИКА ДОСТУПА: FTD_Policy — по умолчанию список доступа CSM_FW_ACL_ замечание идентификатор правила 268439946: ПРАВИЛО L4: ПРАВИЛО ДЕЙСТВИЯ ПО УМОЛЧАНИЮ Дополнительная информация: Результат: интерфейс ввода: ВНУТРИ статус ввода: вверх статус строки ввода: вверх выходной интерфейс: ВНЕШНИЙ выходной статус: вверх статус выходной строки: вверх Действие: падение Причина отбрасывания: (acl-drop) Поток запрещен настроенным правилом, Место отбрасывания: кадр 0x00005647a4f4b120 поток (NA)/NA показан 1 пакет

Действие 3.Проверьте журналы FTD Lina.

Чтобы настроить системный журнал на FTD через FMC, см. этот документ:

этот документ:

https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/200479-Configure-Logging-on-FTD-via-FMC.html

Настоятельно рекомендуется настроить внешний сервер системного журнала для журналов FTD Lina. Если удаленный сервер системного журнала не настроен, включите журналы локального буфера в брандмауэре на время устранения неполадок. Конфигурация журнала, показанная в этом примере, является хорошей отправной точкой:

.огневая мощь# показать журнал запуска … включить ведение журнала временная метка регистрации размер буфера ведения журнала 1000000 журналирование буферизованной информации

Установите терминальный пейджер на 24 строки, чтобы управлять терминальным пейджером:

firepower# терминальный пейджер 24

Очистить буфер захвата:

firepower# очистить буфер регистрации

Проверьте соединение и проверьте журналы с помощью фильтра анализатора. В этом примере пакеты отбрасываются политикой доступа брандмауэра:

В этом примере пакеты отбрасываются политикой доступа брандмауэра:

огневая мощь# показать регистрацию | включить 10.10.1.100 09 октября 2019 г., 12:55:51: %FTD-4-106023: запретить tcp src INSIDE:192.168.0.100/3696 dst OUTSIDE:10.10.1.100/80 группой доступа «CSM_FW_ACL_» [0x97aa021a, 0x0] 09 октября 2019 г., 12:55:51: %FTD-4-106023: запретить tcp src INSIDE:192.168.0.100/3697 dst OUTSIDE:10.10.1.100/80 группой доступа «CSM_FW_ACL_» [0x97aa021a, 0x0] 09 октября 2019 г., 12:55:54: %FTD-4-106023: Запретить tcp src INSIDE:192.168.0.100/3696 dst OUTSIDE:10.10.1.100/80 по группе доступа "CSM_FW_ACL_" [0x97aa021a, 0x0] 09 октября 2019 г., 12:55:54: %FTD-4-106023: запретить tcp src INSIDE:192.168.0.100/3697 dst OUTSIDE:10.10.1.100/80 группой доступа «CSM_FW_ACL_» [0x97aa021a, 0x0]

Действие 4. Проверьте сбросы ASP брандмауэра.

Если вы подозреваете, что пакет отбрасывается брандмауэром, вы можете увидеть счетчики всех пакетов, отброшенных брандмауэром на программном уровне:

firepower# show asp drop Падение кадров: Нет маршрута к хосту (без маршрута) 234 Поток запрещен настроенным правилом (acl-drop) 71 Последняя очистка: 07:51:52 UTC, 10 октября 2019 г., автор: enable_15 Падение потока: Последняя очистка: 07:51:52 UTC, 10 октября 2019 г., автор: enable_15

Вы можете включить захват, чтобы увидеть все капли на уровне программного обеспечения ASP:

firepower# захват типа ASP asp-drop весь буфер 33554432 только заголовки

Совет : Если вас не интересует содержимое пакета, вы можете захватывать только заголовки пакетов (опция только для заголовков).Это позволяет захватывать гораздо больше пакетов в буфер захвата. Кроме того, вы можете увеличить размер буфера захвата (по умолчанию 500 Кбайт) до значения до 32 Мбайт (опция буфера). Наконец, начиная с FTD версии 6.3, параметр размера файла позволяет настроить размер файла захвата до 10 ГБ. В этом случае вы можете видеть содержимое захвата только в формате pcap.

Чтобы проверить содержимое захвата, вы можете использовать фильтр, чтобы сузить область поиска:

firepower# показать захват ASP | включить 10.10.1.100 18: 07:51:57.823672 192.168.0.100.12410 > 10.10.1.100.80: S 1870382552:1870382552(0) win 8192

19: 07:51:58.074291 192.168.0.100.12411 > 10.10.1.100.80: S 2006489005:2006489005(0) win 8192 26: 07:52:00.830370 192.168.0.100.12410 > 10.10.1.100.80: S 1870382552:1870382552(0) win 8192 29:07:52:01.080394 192.168.0.100.12411 > 10.10.1.100.80: S 2006489005:2006489005(0) win 8192 45: 07:52:06.824282 192.168.0.100.12410 > 10.10.1.100.80: S 1870382552:1870382552(0) win 8192 46: 07:52:07.074230 192.168.0.100.12411 > 10.10.1.100.80: S 2006489005:2006489005(0) win 8192

В этом случае, поскольку пакеты уже отслеживаются на уровне интерфейса, причина отбрасывания не упоминается в захвате ASP.Помните, что пакет можно отследить только в одном месте (входной интерфейс или узел ASP). В этом случае рекомендуется выполнить несколько сбросов ASP и задать конкретную причину сброса ASP. Вот рекомендуемый подход:

В этом случае рекомендуется выполнить несколько сбросов ASP и задать конкретную причину сброса ASP. Вот рекомендуемый подход:

1. Очистить текущие счетчики сброса ASP:

firepower# прозрачный жерех

2. Отправьте поток, который вы устраняете, через брандмауэр (запустите тест).

3. Снова проверьте счетчики отбрасывания ASP и запишите те, которые увеличились, например.г.

firepower# show asp drop Падение кадров: Нет маршрута к хосту ( нет маршрута ) 234 Поток запрещен настроенным правилом ( acl-drop ) 71

4. Включите захват(ы) ASP для конкретных наблюдаемых дропов:

firepower# захват типа ASP_NO_ROUTE asp-drop no-route firepower# захват типа ASP_ACL_DROP asp-drop acl-drop

5.Отправьте поток, который вы устраняете, через брандмауэр (запустите тест).

6. Проверьте захваты ASP. В данном случае пакеты были отброшены из-за отсутствия маршрута:

В данном случае пакеты были отброшены из-за отсутствия маршрута:

firepower# показать захват ASP_NO_ROUTE | включить 192.168.0.100.*10.10.1.100 93: 07:53:52.381663 192.168.0.100.12417 > 10.10.1.100.80: S 34515:3451

5(0) win 8192

95: 07:53:52.632337 192.168.0.100.12418 > 10.10.1.100.80: S 16 448:16

448(0) win 8192

101:07:53:55.375392 192.168.0.100.12417 > 10.10.1.100.80: S 3451 5:3451

5(0) win 8192

102: 07:53:55.626386 192.168.0.100.12418 > 10.10.1.100.80: S 16 448:16

448(0) win 8192

116: 07:54:01.376231 192.168.0.100.12417 > 10.10.1.100.80: S 3451 5:3451

5(0) win 8192

117: 07:54:01.626310 192.168.0.100.12418 > 10.10.1.100.80: S 16 448:16

448(0) win 8192

Действие 5.Проверьте таблицу подключения FTD Lina.

Могут быть случаи, когда вы ожидаете, что пакет выйдет из интерфейса «X», но по каким-то причинам он выходит через интерфейс «Y». Определение выходного интерфейса брандмауэра основано на следующем порядке операций:

.- Поиск установленного соединения

- Поиск преобразования сетевых адресов (NAT) — фаза UN-NAT (NAT назначения) имеет приоритет над PBR и поиском маршрута.

- Маршрутизация на основе политик (PBR)

- Поиск таблицы маршрутизации

Для проверки таблицы подключения FTD:

огневая мощь# показать соединение

2 в использовании, 4 наиболее часто используемых

Осмотрите Снорта:

save-connection: 2 включено, 0 действует, 4 наиболее активно, 0 наиболее активно

TCP ДМЗ 10.10.1.100: 80 ВНУТРИ 192.168.0.100: 11694 , бездействие 0:00:01, байт 0, флаги aA N1

TCP DMZ 10.10.1.100:80 ВНУТРИ 192. 168.0.100: 11693 , бездействие 0:00:01, байты 0, флаги aA N1

168.0.100: 11693 , бездействие 0:00:01, байты 0, флаги aA N1

Ключевые точки:

- Судя по флагам (Aa), соединение находится в зачаточном состоянии (полуоткрыто — брандмауэр видел только TCP SYN).

- В зависимости от портов источника/назначения входной интерфейс находится ВНУТРИ, а выходной интерфейс — DMZ.

Это можно увидеть на изображении здесь:

Примечание : Поскольку все интерфейсы FTD имеют уровень безопасности 0, порядок интерфейсов в выходных данных show conn основан на номере интерфейса. В частности, интерфейс с более высоким номером vpif (номер интерфейса виртуальной платформы) выбирается как внутренний, а интерфейс с меньшим номером vpif выбирается как внешний. Вы можете увидеть значение интерфейса vpif с помощью команды show interface detail .Связанное усовершенствование, CSCvi15290 ENH: FTD должен отображать направленность соединения в выводе

‘show conn’ FTD.

firepower# показать детали интерфейса | i Номер интерфейса|Интерфейс [P|E].*до

...

Интерфейс Ethernet1/2 "ВНУТРИ", включен, линейный протокол включен

Номер интерфейса 19

Интерфейс Ethernet1/3.202 "ВНЕШНИЙ", работает, линейный протокол работает

Номер интерфейса 20

Интерфейс Ethernet1/3.203 "DMZ", работает, линейный протокол работает

Номер интерфейса 22 Примечание : Начиная с версии 6 программного обеспечения Firepower.5, выпуск ASA 9.13.x выходные данные команд show conn long и show conn details предоставляют информацию об инициаторе соединения и ответчике

.Выход 1:

огневая мощь# показать соединение длинное

...

TCP ВНЕШНИЙ: 192.168.2.200/80 (192.168.2.200/80) ВНУТРЕННИЙ: 192.168.1.100/46050 (192.168.1.100/46050), флаги aA N1, бездействие 3 с, время безотказной работы 6 с, время ожидания 30 с, байт 0

Инициатор: 192. 168.1.100, Ответчик: 192.168.2.200

Идентификатор ключа поиска соединения: 228982375

168.1.100, Ответчик: 192.168.2.200

Идентификатор ключа поиска соединения: 228982375 Выход 2:

firepower# показать детали соединения

...

TCP ВНЕШНИЙ: 192.168.2.200/80 ВНУТРИ: 192.168.1.100/46050,

флаги aA N1, бездействие 4 с, время безотказной работы 11 с, время ожидания 30 с, байт 0

Инициатор: 192.168.1.100, Ответчик: 192.168.2.200

Идентификатор ключа поиска соединения: 228982375 Кроме того, show conn long отображает IP-адреса NAT в скобках в случае преобразования сетевых адресов:

огневая мощь# показать соединение длинное ... TCP ВНЕШНИЙ: 192.168.2.222/80 (192.168.2.222/80) ВНУТРЕННИЙ: 192.168.1.100/34792 ( 192.168.2.150 /34792), флаги aA N1, бездействие 0 с, время безотказной работы 0 с, время ожидания 30 с, байты 0, xlate id 0x2b5a8a4314c0 Инициатор: 192.168.1.100, Ответчик: 192.168.2.222 Идентификатор ключа поиска подключения: 262895

Действие 6. Проверьте кэш протокола разрешения адресов (ARP) брандмауэра.

Проверьте кэш протокола разрешения адресов (ARP) брандмауэра.

Если брандмауэр не может разрешить следующий переход, он молча отбрасывает исходный пакет (в данном случае TCP SYN) и постоянно отправляет запросы ARP, пока не разрешит следующий переход.

Чтобы увидеть кэш ARP брандмауэра, используйте команду:

огневая мощь# показать arp

Кроме того, чтобы проверить наличие неразрешенных хостов, вы можете использовать команду:

firepower# показать статистику arp

Количество записей ARP в ASA: 0

Отброшено блоков в ARP: 84

Максимальное количество блоков в очереди: 3

Блоки в очереди: 0

Получено ARP-сообщений о конфликте интерфейсов: 0

ARP-защита Отправлено бесплатных ARPS: 0

Всего попыток ARP: 182 < указывает на возможную проблему для некоторых хостов

Неразрешенные хосты: 1 < это текущий статус

Максимальное количество неразрешенных хостов: 2

Если вы хотите дополнительно проверить работу ARP, вы можете включить захват для конкретного ARP:

firepower# захват ARP-интерфейса Ethernet-типа arp-интерфейс ВНЕШНИЙ firepower# показать захват ARP ... 4: 07:15:16.877914 802.1Q vlan#202 P0 arp у кого есть 192.168.2.72 скажите 192.168.2.50 5: 07:15:18.020033 802.1Q vlan#202 P0 arp у кого есть 192.168.2.72 скажите 192.168.2.50

В этом выводе брандмауэр (192.168.2.50) пытается разрешить следующий переход (192.168.2.72), но нет ответа ARP

В выходных данных показан функциональный сценарий с правильным разрешением ARP:

firepower# показать захват ARP захвачено 2 пакета 1:07:17:19.495595 802.1Q vlan # 202 P0 arp кто имеет 192.168.2.72 скажите 192.168.2.50 2: 07:17:19.495946 802.1Q vlan#202 P0 ответ arp 192.168.2.72 is-at 4c:4e:35:fc:fc:d8 показано 2 пакета

огневая мощь# показать арп

ВНУТРИ 192.168.1.71 4c4e.35fc.fcd8 9

ВНЕШНИЙ 192.168.2.72 4c4e.35fc.fcd8 9

В случае отсутствия записи ARP трассировка активного пакета TCP SYN показывает:

firepower# показать трассировку пакета CAPI номер 1 захвачено 6 пакетов 1:07:03:43.270585 192.168.0.100.11997 > 10.10.1.100.80 : S 4023707145:4023707145(0) win 8192

Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Список доступа по MAC-адресу Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Неявное правило Дополнительная информация: Список доступа по MAC-адресу Фаза: 3 Тип: МАРШРУТ-ПРОСМОТР Подтип: разрешение выходного интерфейса Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: нашел следующий переход 192.168.2.72 с использованием выхода ifc OUTSIDE … Фаза: 14 Тип: СОЗДАНИЕ ПОТОКА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Создан новый поток с идентификатором 4814, пакет отправлен следующему модулю. … Фаза: 17 Тип: МАРШРУТ-ПОИСК Подтип: разрешение выходного интерфейса Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: найден следующий переход 192.168. 2.72 с использованием выхода ifc OUTSIDE Результат: интерфейс ввода: ВНУТРИ статус ввода: вверх статус строки ввода: вверх интерфейс вывода: ВНЕШНИЙ выходной статус: вверх статус выходной строки: вверх Действие: разрешить

Как видно из выходных данных, трассировка показывает Действие: разрешить даже если следующий переход недоступен и пакет автоматически отбрасывается брандмауэром! В этом случае также необходимо проверить средство трассировки пакетов, так как оно дает более точные результаты:

.firepower# трассировщик пакетов ВНУТРИ tcp 192.168.0.100 1111 10.10.1.100 80 Фаза 1 Тип: ЗАХВАТ Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Список доступа по MAC-адресу Фаза 2 Тип: СПИСОК ДОСТУПА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Неявное правило Дополнительная информация: Список доступа по MAC-адресу Фаза: 3 Тип: МАРШРУТ-ПОИСК Подтип: разрешение выходного интерфейса Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: найден следующий переход 192.168.2.72 с использованием выхода ifc OUTSIDE … Фаза: 14 Тип: СОЗДАНИЕ ПОТОКА Подтип: Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: Создан новый поток с идентификатором 4816, пакет отправлен следующему модулю. … Фаза: 17 Тип: МАРШРУТ-ПОИСК Подтип: разрешение выходного интерфейса Результат: РАЗРЕШИТЬ Конфигурация: Дополнительная информация: найден следующий переход 192.168.2.72 с использованием выхода ifc OUTSIDE Результат: интерфейс ввода: ВНУТРИ статус ввода: вверх статус строки ввода: вверх выходной интерфейс: ВНЕШНИЙ выходной статус: вверх статус выходной строки: вверх Действие: падение Причина отбрасывания: (no-v4-adjacency) Недействительная смежность V4, место отбрасывания: кадр 0x00005647a4e86109 поток (NA)/NA

В последних версиях ASA/Firepower приведенное выше сообщение было оптимизировано до:

.Причина удаления: (no-v4-adjacency) Нет действительной смежности V4. Проверьте, есть ли в таблице ARP (show arp) запись для nexthop .Сводка возможных причин и рекомендуемых действий, Место падения: f

Если вы видите только пакет TCP SYN на входных интерфейсах, но пакет TCP SYN не отправляется из ожидаемого выходного интерфейса, некоторые возможные причины:

Возможная причина | Рекомендуемые действия |

Пакет отбрасывается политикой доступа брандмауэра. |

|

Неверный фильтр захвата. |

|

Пакет отправлен на другой выходной интерфейс. |

Если пакет отправлен на неправильный интерфейс, потому что он соответствует существующему соединению, используйте команду clear conn адрес и укажите 5-кортеж соединения, которое вы хотите очистить. |

Маршрут к месту назначения отсутствует. |

|

На выходном интерфейсе нет записи ARP. |

|

Выходной интерфейс не работает. | Проверьте выходные данные команды show interface ip Brief на брандмауэре и проверьте состояние интерфейса. |

На этом изображении показана топология:

Описание проблемы: HTTP не работает

Затронутый поток:

Исходный IP-адрес: 192. 168.0.100

168.0.100

Точный IP-адрес: 10.10.1.100

Протокол: TCP 80

Анализ захвата

Включить захват на движке FTD LINA.

firepower# Capture CAPI int INSIDE соответствует IP-адресу хоста 192.168.0.100 хост 10.10.1.100 firepower# захват CAPO int OUTSIDE совпадение IP хоста 192.168.0.100 хоста 10.10.1.100

Захват — Нефункциональный сценарий:

Из CLI устройства захваты выглядят следующим образом:

огневая мощь# показать захват захват интерфейса трассировки необработанных данных типа CAPI ВНУТРИ [Захват — 834 байта ] соответствует ip хоста 192.168.0.100 хосту 10.10.1.100 захват интерфейса необработанных данных типа CAPO OUTSIDE [Захват — 878 байт ] соответствует ip хоста 192.168.0.100 хост 10.10.1.100

Содержимое CAPI:

firepower# показать захват CAPI 1: 05:20:36.654217 192.168.0.100.22195 > 10.10.1.100.80: S 1397289928:1397289928(0) win 8192

2: 05:20:36.1 192.168.0.100.22196 > 10.10.1.100.80: S 2171673258:2171673258(0) win 8192 3: 05:20:36. 3 10.10.1.100.80 > 192.168.0.100.22196: R 1850052503:1850052503(0) ack 2171673259 выигрыш 0 4:05:20:37.414132 192.168.0.100.22196 > 10.10.1.100.80: S 2171673258:2171673258(0) win 8192 5: 05:20:37.414803 10.10.1.100.80 > 192.168.0.100.22196: R 31997177:31997177(0) подтверждение 2171673259 победа 0 6: 05:20:37.3 192.168.0.100.22196 > 10.10.1.100.80: S 2171673258:2171673258(0) win 8192 ... КАПО содержимое:

огневая мощь# показать захват CAPO 1:05:20:36.654507 802.1Q vlan#202 P0 192.168.0.100.22195 > 10.10.1.100.80: S 2866789268:2866789268(0) win 8192

8 802.1Q vlan#202 P0 192.168.0.100.22196 > 10.10.1.100.80: S 4785344:4785344(0) win 8192 3: 05:20:36.7 802.1Q vlan#202 P0 10.10.1.100.80 > 192.168.0.100.22196: R 0:0(0) ack 4785345 победа 0 4: 05:20:37.414269 802.1Q vlan#202 P0 192.168.0.100.22196 > 10.10.1.100.80: S 4235354730:4235354730(0) win 8192 5: 05:20:37.414758 802.1Q vlan#202 P0 10.10.1.100.80 > 192.168.0.100.22196: R 0:0(0) ack 4235354731 выигрыш 0 6: 05:20:37.5 802.1Q vlan#202 P0 192.168.0.100.22196 > 10.10.1.100.80: S 4118617832:4118617832(0) win 8192 На этом изображении показан захват CAPI в Wireshark.

Ключевые точки:

- Источник отправляет пакет TCP SYN.

- : Источнику отправлен TCP RST.

- Источник повторно передает пакеты TCP SYN.

- MAC-адреса указаны правильно (во входящих пакетах MAC-адрес источника принадлежит нижестоящему маршрутизатору, MAC-адрес назначения принадлежит интерфейсу брандмауэра ВНУТРИ).

На этом изображении показан захват CAPO в Wireshark:

Ключевые точки:

- Источник отправляет пакет TCP SYN.

- TCP RST поступает на ВНЕШНИЙ интерфейс.

- Источник повторно передает пакеты TCP SYN.

- MAC-адреса указаны правильно (в исходящих пакетах брандмауэр ВНЕШНИЙ является исходным MAC-адресом, восходящий маршрутизатор является MAC-адресом назначения).

На основании 2 захватов можно сделать вывод, что:

Рекомендуемые действия

- Трехстороннее рукопожатие TCP между клиентом и сервером не завершено

- На выходной интерфейс брандмауэра поступает TCP RST

- Брандмауэр «разговаривает» с соответствующими восходящими и нисходящими устройствами (на основе MAC-адресов)

Действия, перечисленные в этом разделе, направлены на дальнейшее сужение проблемы.

Действие 1. Проверьте исходный MAC-адрес, который отправляет TCP RST.

Убедитесь, что MAC-адрес назначения, указанный в пакете TCP SYN, совпадает с MAC-адресом источника, который указан в пакете TCP RST.

Целью этой проверки является подтверждение двух вещей:

- Убедитесь в отсутствии асимметричного потока.

- Убедитесь, что MAC принадлежит ожидаемому восходящему устройству.

Действие 2. Сравните входящие и исходящие пакеты.

Визуально сравните 2 пакета в Wireshark, чтобы убедиться, что брандмауэр не изменяет/не повреждает пакеты.Подчеркнуты некоторые ожидаемые различия.

Ключевые точки:

- Временные метки отличаются. С другой стороны, разница должна быть небольшой и разумной. Это зависит от функций и политик, применяемых к пакету, а также от нагрузки на устройство.

- Длина пакетов может отличаться, особенно если брандмауэр добавляет/удаляет заголовок dot1Q только с одной стороны.

- MAC-адреса отличаются.

- Заголовок dot1Q может иметь место, если захват был выполнен на субинтерфейсе.

- IP-адреса различаются, если к пакету применяется NAT или преобразование адресов портов (PAT).

- Порты источника и получателя различаются, если к пакету применяется NAT или PAT.

- Если вы отключите параметр Wireshark Относительный порядковый номер , вы увидите, что порядковые номера TCP/номера подтверждения изменяются брандмауэром из-за рандомизации начальных порядковых номеров (ISN).

- Некоторые параметры TCP могут быть перезаписаны.Например, брандмауэр по умолчанию изменяет максимальный размер сегмента TCP (MSS) на 1380, чтобы избежать фрагментации пакетов на транзитном пути.

Действие 3. Сделайте захват в пункте назначения.

Если возможно, захватите сам пункт назначения. Если это невозможно, сделайте снимок как можно ближе к месту назначения. Цель здесь — проверить, кто отправляет TCP RST (это сервер назначения или какое-то другое устройство на пути?).

Корпус 3.Трехстороннее рукопожатие TCP + RST с одной конечной точкиНа этом изображении показана топология:

Описание проблемы: HTTP не работает

Затронутый поток:

Исходный IP-адрес: 192.168.0.100

Точный IP-адрес: 10.10.1.100

Протокол: TCP 80

Анализ захватаВключить захват на движке FTD LINA.

firepower# Capture CAPI int INSIDE соответствует ip host 192.168.0.100 host 10.10.1.100 firepower# захват CAPO int OUTSIDE совпадение IP хоста 192.168.0.100 хоста 10.10.1.100Захват - Нефункциональный сценарий:

Существует несколько способов, которыми эта проблема может проявляться при захвате.

3.1 — Трехстороннее рукопожатие TCP + отложенный RST от клиента

Оба брандмауэра перехватывают CAPI и CAPO, содержащие одни и те же пакеты, как показано на рисунке.

Ключевые точки:

Рекомендуемые действия

- Трехстороннее рукопожатие TCP проходит через брандмауэр.

- Сервер повторно передает SYN/ACK.

- Клиент повторно передает ACK.

- Через ~20 секунд клиент сдается и отправляет TCP RST.

Действия, перечисленные в этом разделе, направлены на дальнейшее сужение проблемы.

Действие 1. Сделайте захваты как можно ближе к двум конечным точкам.

Захваты брандмауэра показывают, что клиентский ACK не был обработан сервером. Это основано на следующих фактах:

- Сервер повторно передает SYN/ACK.

- Клиент повторно передает ACK.

- Клиент отправляет TCP RST или FIN/ACK перед любыми данными.

Захват на сервере показывает проблему. Клиентский ACK от трехэтапного рукопожатия TCP так и не поступил:

3.2 — Трёхстороннее рукопожатие TCP + отложенный FIN/ACK от клиента + отложенный RST от сервераОба брандмауэра перехватывают CAPI и CAPO, содержащие одни и те же пакеты, как показано на рисунке.

Ключевые точки:

- Трехстороннее рукопожатие TCP проходит через брандмауэр.

- Через ~5 секунд клиент отправляет FIN/ACK.

- Через ~20 секунд сервер сдается и отправляет TCP RST.

На основании этого перехвата можно сделать вывод, что, несмотря на трехстороннее рукопожатие TCP через брандмауэр, кажется, что оно никогда не завершается на одной конечной точке (на это указывают повторные передачи).

Рекомендуемые действияТо же, что и в случае 3.1

3.3 - Трехстороннее рукопожатие TCP + отложенный RST от клиентаОба брандмауэра перехватывают CAPI и CAPO, содержащие одни и те же пакеты, как показано на рисунке.

Ключевые точки:

- Трехстороннее рукопожатие TCP проходит через брандмауэр.

- Через ~20 секунд клиент сдается и отправляет TCP RST.

На основании этих захватов можно сделать вывод, что:

Рекомендуемые действия

- Через 5-20 секунд одна конечная точка сдается и решает разорвать соединение.

То же, что и в случае 3.1

3.4 — трехстороннее рукопожатие TCP + немедленный RST с сервера

Оба брандмауэра перехватывают CAPI и CAPO, содержащие эти пакеты, как показано на рисунке.

Ключевые точки:

Рекомендуемые действия

- Трехстороннее рукопожатие TCP проходит через брандмауэр.

- TCP RST от сервера через несколько миллисекунд после пакета ACK.

Действие: Делайте снимки как можно ближе к серверу.

Немедленный TCP RST от сервера может указывать на неисправный сервер или устройство на пути, который отправляет TCP RST. Сделайте снимок на самом сервере и определите источник TCP RST.

Случай 4. TCP RST от клиентаНа этом изображении показана топология:

Описание проблемы: HTTP не работает.

Затронутый поток:

Исходный IP-адрес: 192.168.0.100

Точный IP-адрес: 10.10.1.100

Протокол: TCP 80

Анализ захвата

Включить захват на движке FTD LINA.

firepower# Capture CAPI int INSIDE соответствует ip host 192.168.0.100 host 10.10.1.100 firepower# захват CAPO int OUTSIDE совпадение IP хоста 192.168.0.100 хоста 10.10.1.100Захват - Нефункциональный сценарий:

Это содержимое CAPI.

firepower# показать захват CAPI захвачено 14 пакетов 1: 12:32:22.860627 192.168.0.100.47078 > 10.10.1.100.80: S 4098574664:4098574664(0) win 81922: 12:32:23.111307 192.168.0.100.47079 > 10.10.1.100.80: S 2486945841:2486945841(0) win 8192 3: 12:32:23.112390 192.168.0.100.47079 > 10.10.1.100.80: R 3000518858:3000518858(0) выигрыш 0 4: 12:32:25.858109 192.168.0.100.47078 > 10.10.1.100.80: S 4098574664:4098574664(0) win 8192 5: 12:32:25.868698 192.168.0.100.47078 > 10.10.1.100.80: R 1386249853:1386249853(0) выигрыш 0 6: 12:32:26.108118 192.168.0.100.47079 > 10.10.1.100.80: S 2486945841:2486945841(0) win 8192 7:12:32:26.109079 192.168.0.100.47079 > 10.10.1.100.80: R 3000518858:3000518858(0) выигрыш 0 8: 12:32:26.118295 192.168.0.100.47079 > 10.10.1.100.80: R 3000518858:3000518858(0) выигрыш 0 9: 12:32:31.859925 192.168.0.100.47078 > 10.10.1.100.80: S 4098574664:4098574664(0) win 8192 10: 12:32:31.860902 192.168.0.100.47078 > 10.10.1.100.80: R 1386249853:1386249853(0) выигрыш 0 11: 12:32:31.875229 192.168.0.100.47078 > 10.10.1.100.80: R 1386249853:1386249853(0) выигрыш 0 12:12:32:32.140632 192.168.0.100.47079 > 10.10.1.100.80: R 3000518858:3000518858(0) выигрыш 0 13: 12:32:32.159995 192.168.0.100.47079 > 10.10.1.100.80: S 2486945841:2486945841(0) win 8192 14: 12:32:32.160956 192.168.0.100.47079 > 10.10.1.100.80: R 3000518858:3000518858(0) выигрыш 0 показано 14 пакетов Это содержимое CAPO:

огневая мощь# показать захват CAPO захвачено 11 пакетов 1: 12:32:22.860780 802.1Q vlan#202 P0 192.168.0.100.47078 > 10.10.1.100.80: S 1386249852:1386249852(0) win 81922: 12:32:23.111429 802.1Q vlan#202 P0 192.168.0.100.47079 > 10.10.1.100.80: S 3000518857:3000518857(0) win 8192 10.10.1.100.80: R 35140:35140(0) выигрыш 0 4: 12:32:25.858125 802.1Q vlan#202 P0 192.168.0.100.47078 > 10.10.1.100.80: S 1386249852:1386249852(0) win 8192 10.10.1.100.80: R 29688:29688(0) выигрыш 0 6: 12:32:26.108240 802.1Q vlan#202 P0 192.168.0.100.47079 > 10.10.1.100.80: S 3822259745:3822259745(0) win 8192 10.10.1.100.80: R 40865466:40865466(0) выигрыш 0 8: 12:32:31.860062 802.1Q vlan#202 P0 192.168.0.100.47078 > 10.10.1.100.80: S 42 752:42 752(0) win 8192 9:12:32:31.860917 802.1Q vlan # 202 P0 192.168.0.100.47078 > 10.10.1.100.80: R 1581733941:1581733941(0) выигрыш 0 10: 12:32:32.160102 802.1Q vlan#202 P0 192.168.0.100.47079 > 10.10.1.100.80: S 4284301197:4284301197(0) win 8192 11: 12:32:32.160971 802.1Q vlan#202 P0 192.168.0.100.47079 > 10.10.1.100.80: R 5028:5028(0) выигрыш 0 показано 11 пакетов Журналы брандмауэра показывают:

firepower# показать журнал | я 47741 13 октября 2019 г., 13:57:36: %FTD-6-302013: создано входящее TCP-соединение 4869 для INSIDE:192.168.0.100/47741 (192.168.0.100/47741) на СНАРУЖИ: 10.10.1.100/80 (10.10.1.100/80) 13 октября 2019 г., 13:57:36: %FTD-6-302014: Разорвать TCP-соединение 4869 для ВНУТРИ: 192.168.0.100/47741 на ВНЕШНЮЮ: 10.10.1.100/80 длительность 0:00:00 байт 0 TCP Reset-O from ВНУТРИ 13 октября 2019 г., 13:57:39: %FTD-6-302013: построено входящее TCP-соединение 4870 для ВНУТРИ: 192.168.0.100/47741 (192.168.0.100/47741) с ВНЕШНИМ: 10.10.1.100/80 (10.10.1.100/80) ) 13 октября 2019 г., 13:57:39: %FTD-6-302014: разрыв TCP-соединения 4870 для INSIDE:192.168.0.100/47741 на СНАРУЖИ:10.10.1.100/80 длительность 0:00:00 байт 0 Сброс TCP-O из ВНУТРИ 13 октября 2019 г., 13:57:45: %FTD-6-302013: построено входящее TCP-соединение 4871 для ВНУТРЕННЕГО: 192.168.0.100/47741 (192.168.0.100/47741) с ВНЕШНИМ: 10.10.1.100/80 (10.10.1.100/80) ) 13 октября 2019 г., 13:57:45: %FTD-6-302014: Разорвать TCP-соединение 4871 для ВНУТРИ: 192.168.0.100/47741 на СНАРУЖИ: 10.10.1.100/80, продолжительность 0:00:00 байт 0 Сброс TCP-O изнутриЭти журналы указывают на наличие TCP RST, который поступает на ВНУТРЕННИЙ интерфейс брандмауэра

Захват CAPI в Wireshark:

Следуйте первому потоку TCP, как показано на рисунке.

В разделе Wireshark перейдите к Правка > Настройки > Протоколы > TCP и снимите флажок Относительные порядковые номера , как показано на рисунке.

На этом изображении показано содержимое первого потока в захвате CAPI:

Ключевые точки:

- Клиент отправляет пакет TCP SYN.

- Клиент отправляет пакет TCP RST.

- Пакет TCP SYN имеет значение порядкового номера, равное 4098574664.

Тот же поток в захвате CAPO содержит:

Ключевые точки:

- Клиент отправляет пакет TCP SYN. Брандмауэр рандомизирует ISN.

- Клиент отправляет пакет TCP RST.

На основании двух захватов можно сделать вывод, что:

Рекомендуемые действия

- Трехстороннее рукопожатие TCP между клиентом и сервером отсутствует.

- От клиента получен TCP RST. Значение порядкового номера TCP RST в захвате CAPI — 1386249853.

Действия, перечисленные в этом разделе, направлены на дальнейшее сужение проблемы.

Действие 1. Сделайте снимок клиента.

Судя по перехватам, собранным на брандмауэре, есть явные признаки асимметричного потока. Это основано на том факте, что клиент отправляет TCP RST со значением 1386249853 (рандомизированный ISN):

.Ключевые точки:

- Клиент отправляет пакет TCP SYN.Порядковый номер — 4098574664, он совпадает с номером, который отображается на интерфейсе ВНУТРЕННЕГО брандмауэра (CAPI)

.- Имеется TCP SYN/ACK с номером ACK 1386249853 (что ожидается из-за рандомизации ISN). Этот пакет не был замечен в захватах брандмауэра

- Клиент отправляет TCP RST, так как ожидал SYN/ACK со значением номера ACK 4098574665, но получил значение 1386249853

Это можно представить как:

Действие 2. Проверьте маршрутизацию между клиентом и брандмауэром.

Подтвердите, что:

- MAC-адреса, обнаруженные в перехватах, являются ожидаемыми.

- Убедитесь, что маршрутизация между брандмауэром и клиентом симметрична.

Существуют сценарии, в которых RST поступает с устройства, расположенного между брандмауэром и клиентом, в то время как во внутренней сети существует асимметричная маршрутизация. Типичный случай показан на изображении:

В этом случае захват имеет это содержимое. Обратите внимание на разницу между MAC-адресом источника пакета TCP SYN и MAC-адресом источника TCP RST и MAC-адресом назначения пакета TCP SYN/ACK:

.firepower# показать деталь CAPI захвата 1:13:57:36.730217 4c4e.35fc.fcd8 00be.75f6.1dae 0x0800 Длина: 66 192.168.0.100.47740 > 10.10.1.100.80: S [tcp sum ok] 3045001876:3045001876(0) win 8192(DF) (ttl 127, id 25661 ) 2: 13:57:36.981104 4c4e.35fc.fcd8 00be.75f6.1dae 0x0800 Длина: 66 192.168.0.100.47741 > 10.10.1.100.80: S [tcp sum ok] 380 40:380 40(0) win 8192 (DF) (ttl 127, id 25662 ) 3:13:57:36.981776 00be.75f6.1dae a023.9f92.2a4d 0x0800 Длина: 66 10.10.1.100.80 > 192.168.0.100.47741: S [tcp sum ok] 1304153587:1304153587(0) ack 380 41 win 8192 (DF), (ttl 127 идентификатор 23339) 4: 13:57:36.982126 a023.9f92.2a4d 00be.75f6.1dae 0x0800 Длина: 54 192.168.0.100.47741 > 10.10.1.100.80: R [tcp sum ok] 380 41:380 41(0) ack 1304153588 win 8192 (ttl 255, id 48501) ... Случай 5. Медленная передача TCP (сценарий 1)

Описание проблемы:

Передача SFTP между хостами 10.11.4.171 и 10.77.19.11 работают медленно. Хотя минимальная пропускная способность (BW) между двумя хостами составляет 100 Мбит/с, скорость передачи не превышает 5 Мбит/с.

При этом скорость передачи между хостами 10.11.2.124 и 172.25.18.134 значительно выше.

Базовая теория:

Максимальная скорость передачи для одного потока TCP определяется произведением задержки на пропускную способность (BDP). Используемая формула показана на изображении:

Для получения более подробной информации о BDP см. ресурсы здесь:

Сценарий 1.Медленная передача

На этом изображении показана топология:

Затронутый поток:

Исходный IP-адрес: 10.11.4.171

Точный IP-адрес: 10.77.19.11

Протокол: SFTP (FTP через SSH)

Анализ захватаВключить захват на движке FTD LINA: