Как выбрать коды ОКВЭД для ИП и ООО

Что такое ОКВЭД?

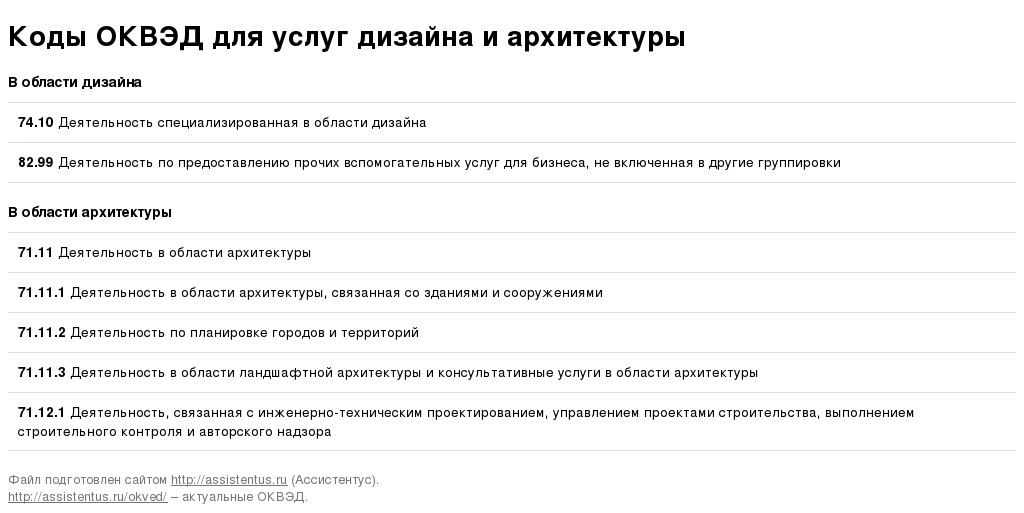

Коммерческая деятельность невозможна без различных бюрократических мероприятий. После регистрации ИП или юридического лица данным бизнес-субъектам присваиваются статистические коды и номера. На предпринимателя возлагается обязанность определить специфику своей деятельности и зафиксировать ее в виде цифрового обозначения.

Информация о правилах кодирования собрана в документе, именуемом ОКВЭД.

ОКВЭД – это не что иное, как «общероссийский классификатор видов экономической деятельности».

Зачем нужен ОКВЭД и как его выбрать?

Если говорить проще, то ОКВЭД – это сборник кодов деятельности для предпринимателей, где код означает тип деятельности, сферу производства или оказания услуг.

ОКВЭД предназначен для классификации и кодирования видов экономической деятельности и информации о них.

ОКВЭД используется при решении следующих основных задач, связанных с:

— классификацией и кодированием видов экономической деятельности, заявляемых хозяйствующими субъектами при регистрации;

— разработкой нормативных правовых актов, касающихся государственного регулирования отдельных видов экономической деятельности;

— осуществлением государственного статистического наблюдения по видам деятельности за развитием экономических процессов;

— подготовкой статистической информации для сопоставлений на международном уровне;

— кодированием информации о видах экономической деятельности в информационных системах и ресурсах, едином государственном регистре предприятий и организаций, других информационных регистрах;

Объектами классификации в ОКВЭД являются виды экономической деятельности. Экономическая деятельность имеет место тогда, когда ресурсы (оборудование, рабочая сила, технологии, сырье, материалы, энергия, информационные ресурсы) объединяются в производственный процесс, имеющий целью производство продукции (оказание услуг). Экономическая деятельность характеризуется затратами на производство, процессом производства и выпуском продукции (оказанием услуг).

На классификацию предприятия по ОКВЭД не влияет ни форма его собственности (коды деятельности одинаковы и для ИП, и для ООО), ни источник инвестиций. Но, как и говорилось раньше, коды деятельности для каждого будут индивидуальными – и об их особенностях, а также структуре классификатора ОКВЭД мы поговорим ниже.

Какие бывают коды ОКВЭД

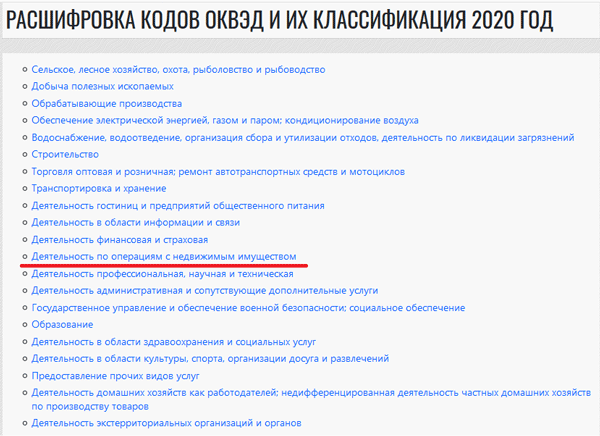

Классификатор ОКВЭД включает в себя практически все виды деятельности, разрешенные на территории России.

Разделы ОКВЭД:

Раздел A. Сельское, лесное хозяйство, охота, рыболовство и рыбоводство

Раздел B. Добыча полезных ископаемых

Раздел C. Обрабатывающие производства

Раздел D. Обеспечение электрической энергией, газом и паром; кондиционирование воздуха

Раздел E. Водоснабжение; водоотведение, организация сбора и утилизации отходов, деятельность по ликвидации загрязнений

Раздел F. Строительство

Раздел G. Торговля оптовая и розничная; ремонт автотранспортных средств и мотоциклов

Раздел H. Транспортировка и хранение

Раздел I. Деятельность гостиниц и предприятий общественного питания

Раздел J. Деятельность в области информации и связи

Раздел L. Деятельность по операциям с недвижимым имуществом

Раздел M.Деятельность профессиональная, научная и техническая

Раздел N. Деятельность административная и сопутствующие дополнительные услуги

Раздел O. Государственное управление и обеспечение военной безопасности; социальное обеспечение

Раздел P.

Образование

ОбразованиеРаздел Q. Деятельность в области здравоохранения и социальных услуг

Раздел R. Деятельность в области культуры, спорта, организации досуга и развлечений

Раздел T. Деятельность домашних хозяйств как работодателей; недифференцированная деятельность частных домашних хозяйств по производству товаров и оказанию услуг для собственного потребления

Раздел U. Деятельность экстерриториальных организаций и органов

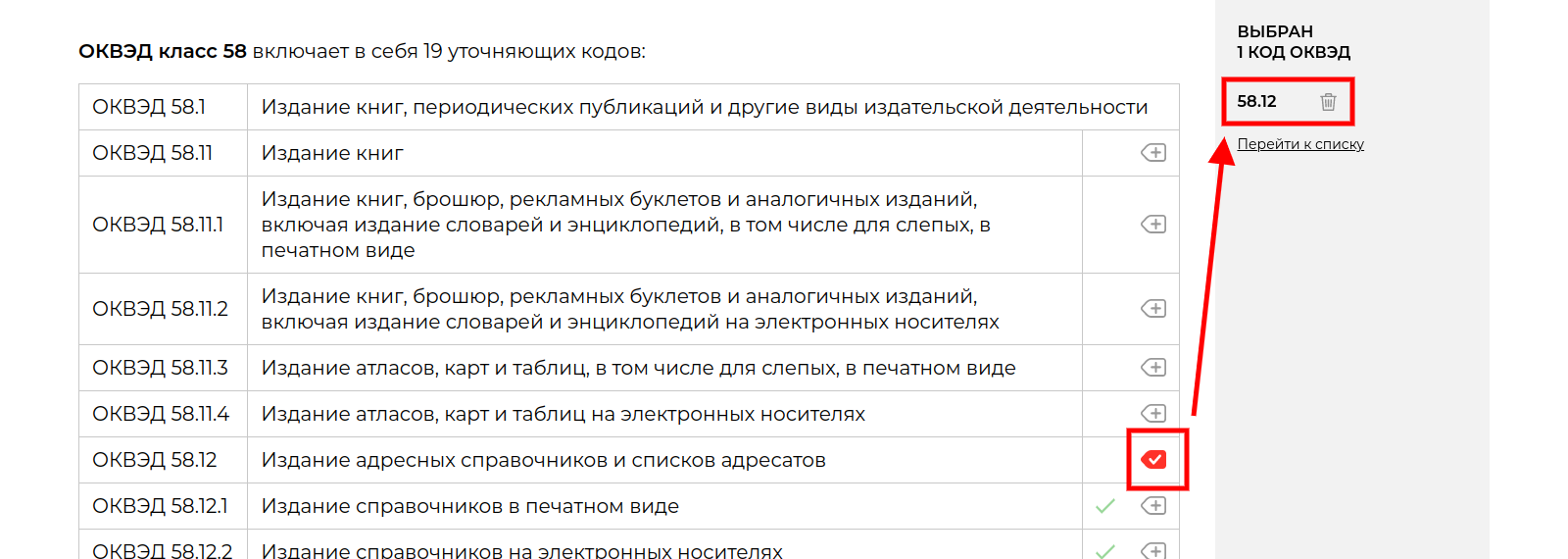

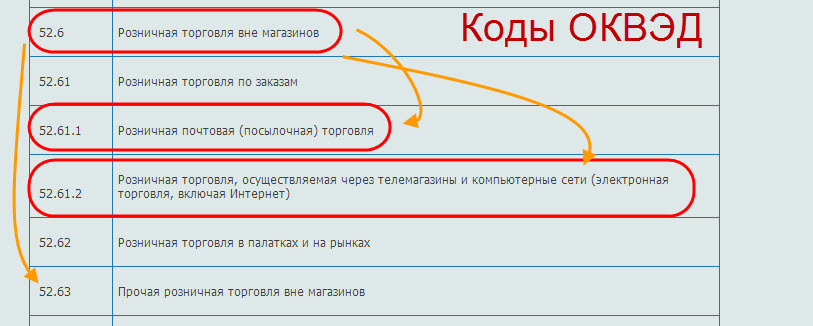

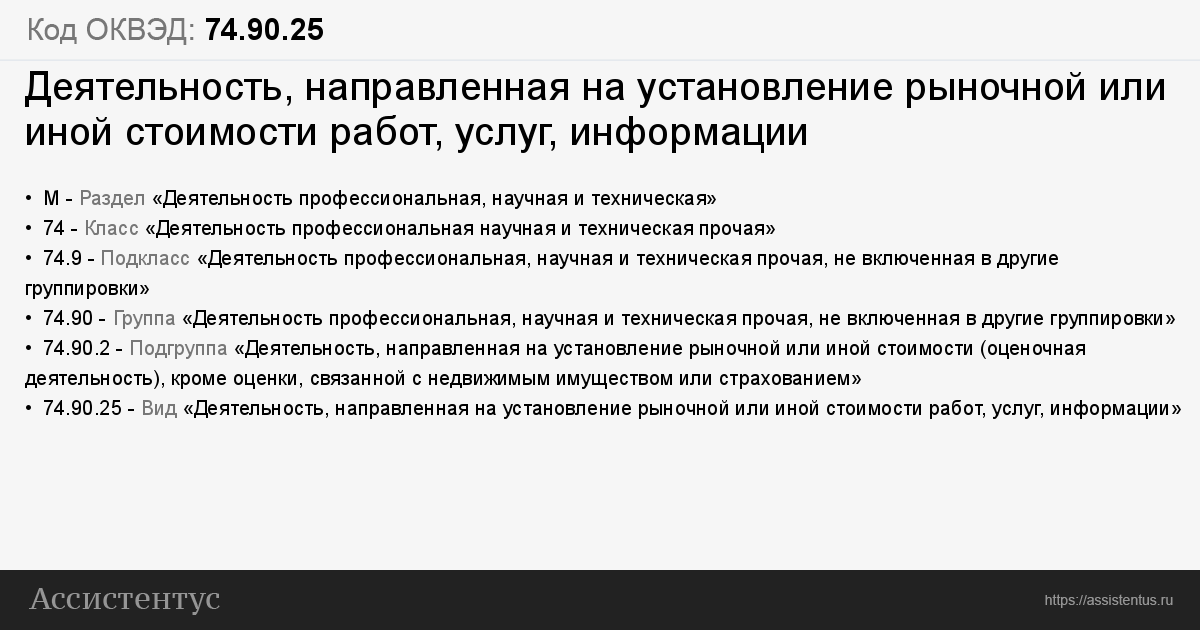

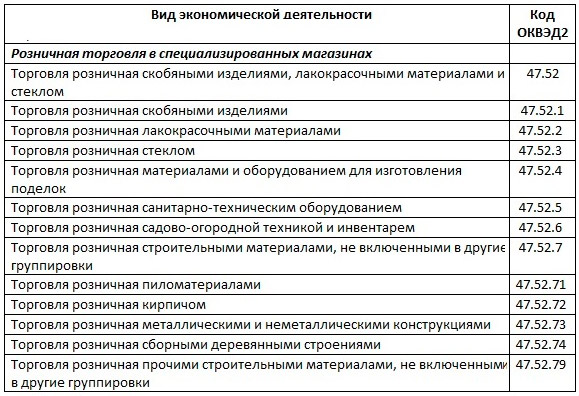

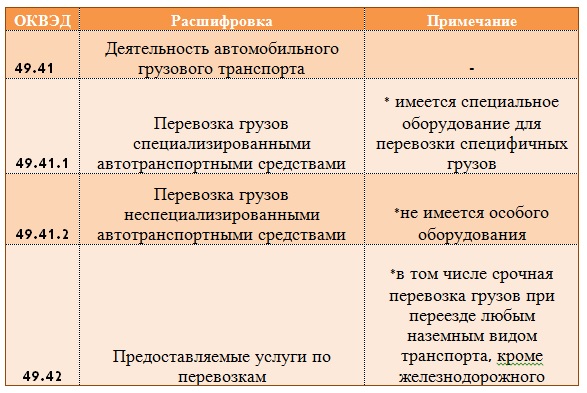

В ОКВЭД использованы иерархический метод классификации и последовательный метод кодирования. Код группировок видов экономической деятельности состоит из двух-шести цифровых знаков, и его структура может быть представлена в следующем виде:

ХХ — класс;

ХХ.Х — подкласс;

ХХ.ХХ — группа;

ХХ.ХХ.Х — подгруппа;

ХХ.ХХ.ХХ — вид.

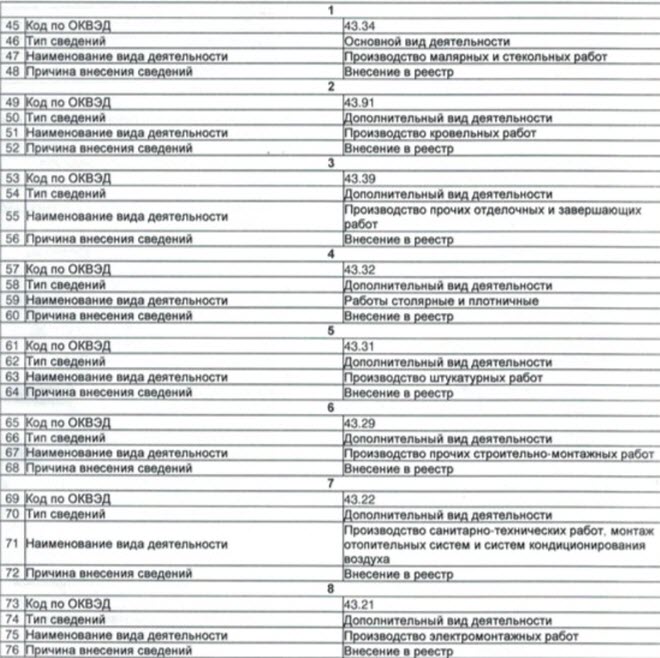

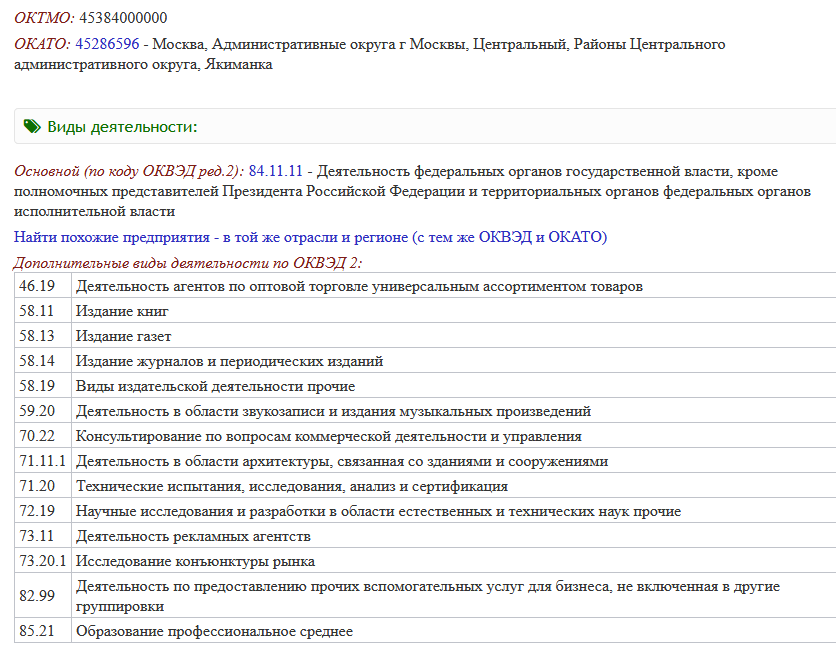

Класс, подкласс и далее обозначаются цифрами, разделенными точками. Классы собраны в отдельные разделы, каждый из которых имеет свое буквенное обозначение.

Код ОКВЭД будет определяться в зависимости от направления деятельности и специфики работы.

Каждый раздел, имеющий буквенное обозначение, содержит виды экономической деятельности по ОКВЭД с классами, подклассами, группами, подгруппами и видами деятельности. То есть, из представленных вариантов можно выбрать свой.

Не знаете, как это должно происходить? Давайте поговорим, как выбрать ОКВЭД более подробно.

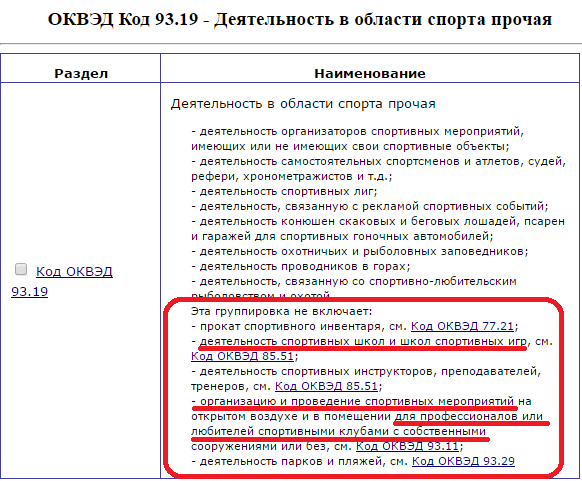

Даже четкая структура и максимальная простота классификатора не всегда становится гарантией правильного выбора кодов ОКВЭД. Именно поэтому мы попробуем сделать это вместе.

- Шаг первый – определяем с типом деятельности. Это – самое простое. Вы же знаете, чем хотите заниматься?

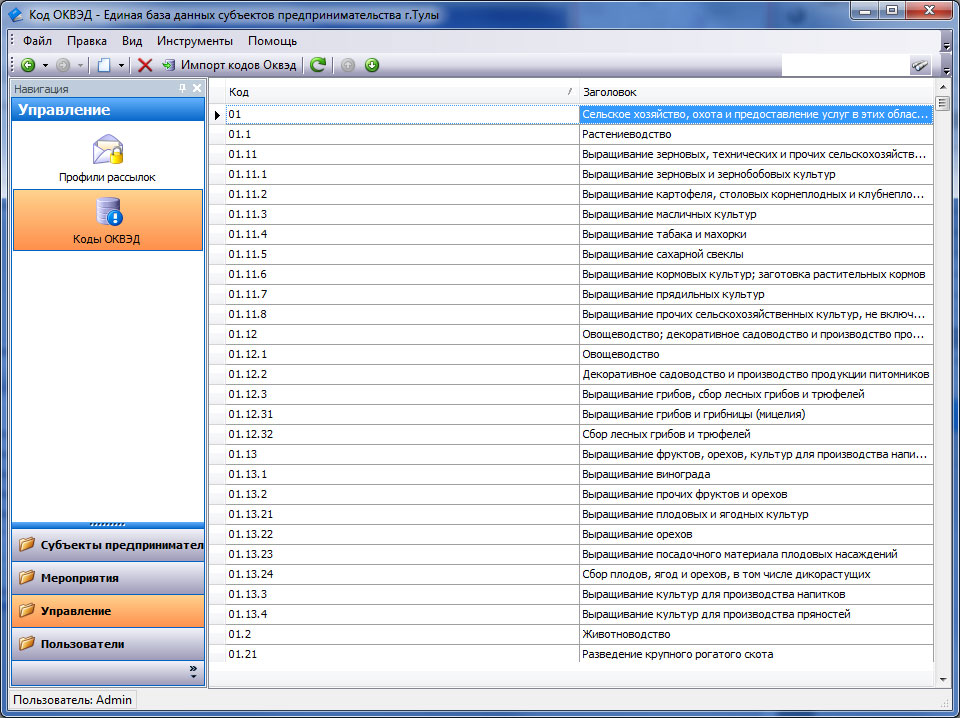

- Шаг второй – ищем нужный раздел и подраздел в справочнике ОКВЭД.

- Шаг третий – ищем нужный класс, подкласс и так далее в справочнике ОКВЭД.

- Шаг четвертый – определяется один или несколько кодов, которые наиболее точно характеризуют вид деятельности.

Если планируется оказание дополнительных услуг, то стоит заранее выбрать дополнительный ОКВЭД, один или несколько. Этот вид вашей деятельности будет классифицирован как дополнительный.

Следует помнить, что к выбору кода ОКВЭД нужно подходить максимально внимательно, так как его неправильный выбор может стать причиной проблем в получении лицензий и патентов или смены ОКВЭД.

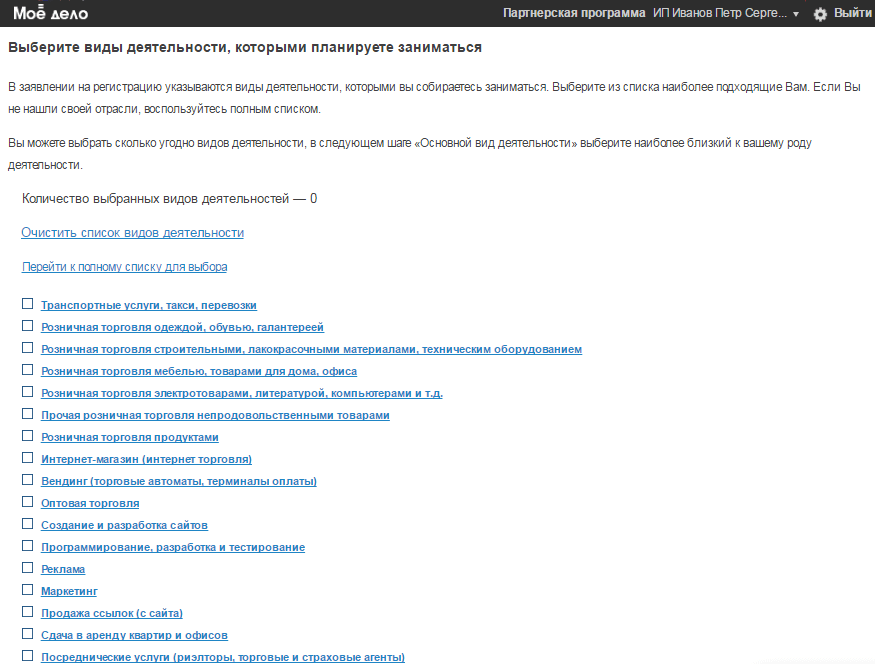

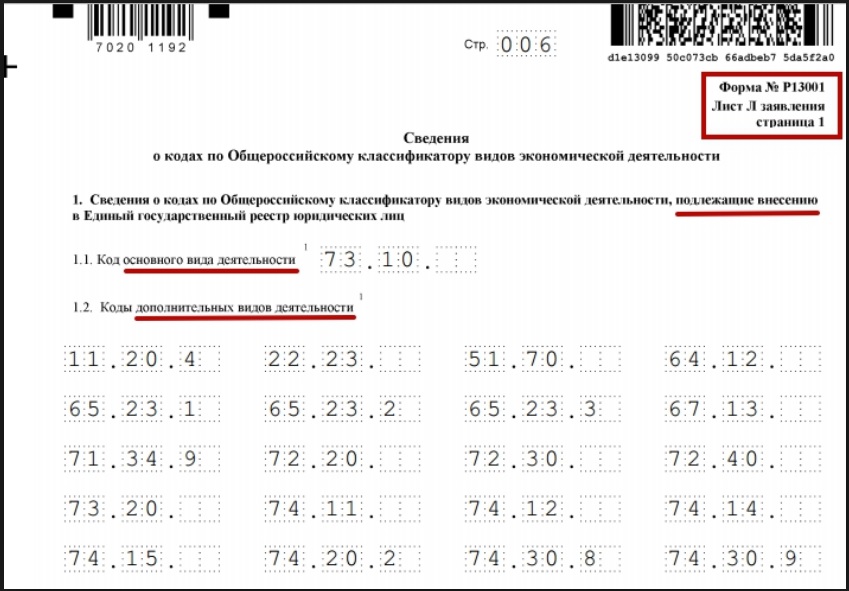

После выбора кодов деятельности ОКВЭД остается последний шаг (собственно, то, зачем мы их и выбирали) – регистрация кодов ОКВЭД для вашего предприятия.

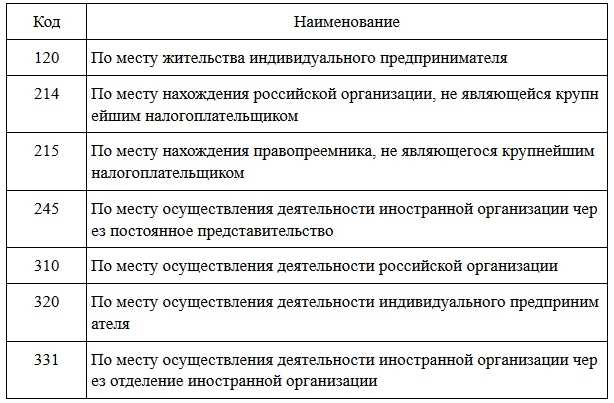

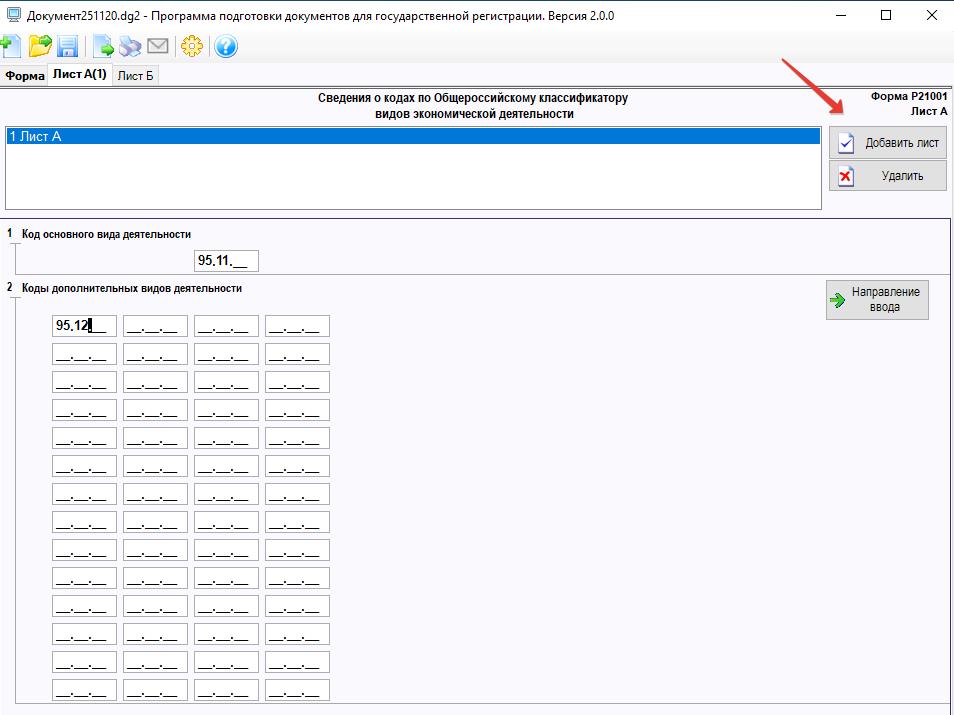

После выбора кодов ОКВЭД необходимо обратиться в регистрирующий орган – налоговую инспекцию, для подачи заявления о регистрации Вас в качестве ИП или предприятия. Заявление и будет содержать выбранные коды ОКВЭД. Регистрация ОКВЭД будет произведена вместе с регистрацией ИП или предприятия.

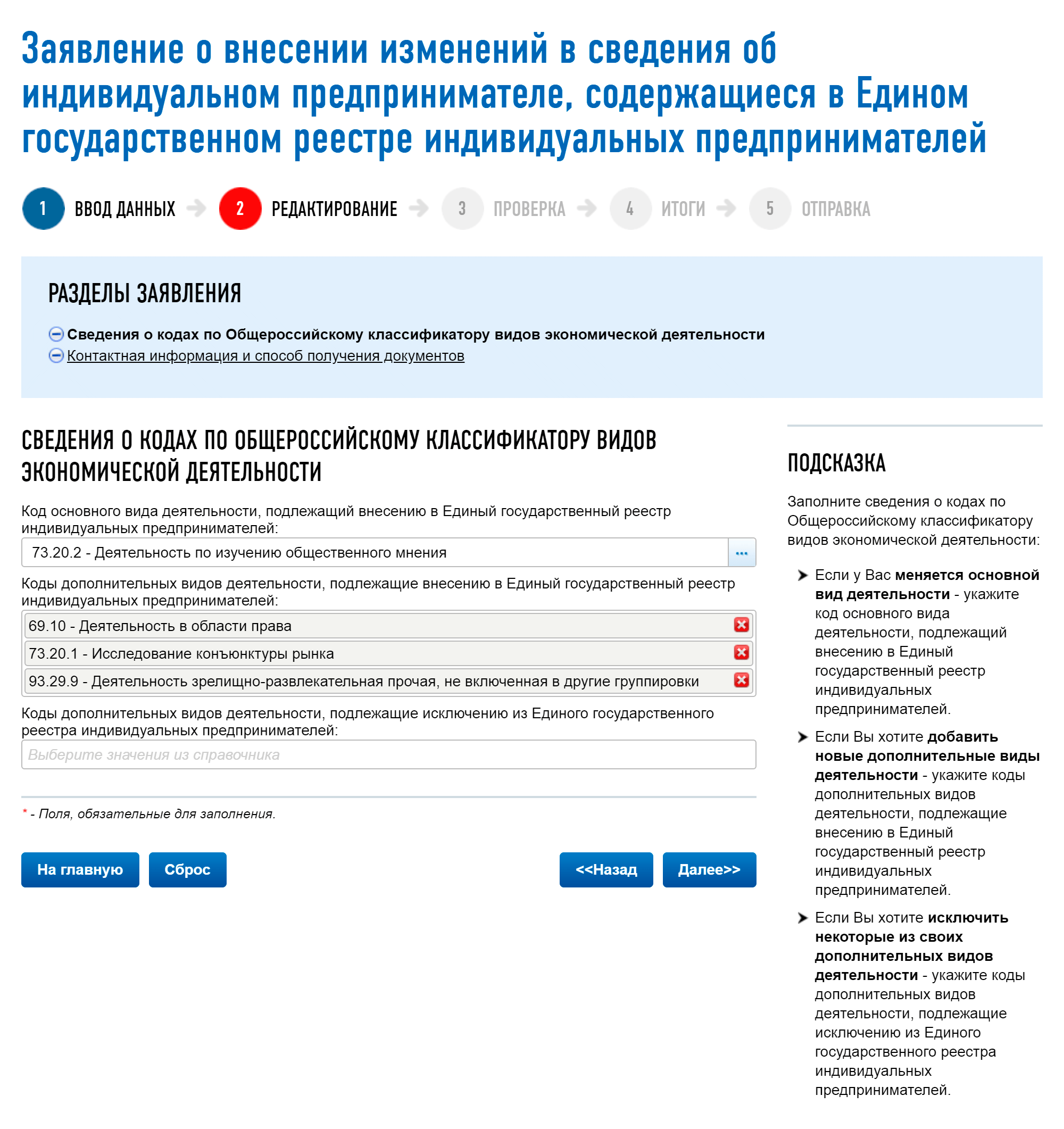

Если же нужно изменить свой вид деятельности или добавить услугу, расширить список услуг, нужно добавить новый код ОКВЭД.

Для этого нужно также подготовить соответствующее заявление и направить его в орган, производивший регистрацию ранее. В соответствии с ним и будет производиться внесение и изменение ОКВЭД – добавлено один или несколько новых кодов.

Для этого нужно также подготовить соответствующее заявление и направить его в орган, производивший регистрацию ранее. В соответствии с ним и будет производиться внесение и изменение ОКВЭД – добавлено один или несколько новых кодов.Как правильно 📝 выбрать код ОКВЭД для ИП

Работодатели обязаны выплачивать страховые взносы за сотрудников, а основной код ОКВЭД определяет размер выплат. Чем более травмоопасной и провоцирующей заболевания считается деятельность, тем выше тариф взносов. Важно, чтобы реальная основная деятельность соответствовала указанному коду, то есть чтобы именно с неё поступал основной доход.

Если вид деятельности изменится, необходимо будет

сообщить

об этом в налоговую. Если налоговая обнаружит несоответствие, работодателю установят самый

высокий страховой тариф из возможных с учётом всех указанных кодов.

Выбор кодов ОКВЭД, описывающих социальную

деятельность и работу с несовершеннолетними, потребует справки об отсутствии судимости.

Запросите её заранее, потому что подготовка справки может занять до 30 дней, и приложите к

заявлению о регистрации. А также проверьте, не требуют ли выбранные виды деятельности

оформления лицензии. Работа по соответствующим кодам ОКВЭД без лицензии будет считаться

правонарушением.

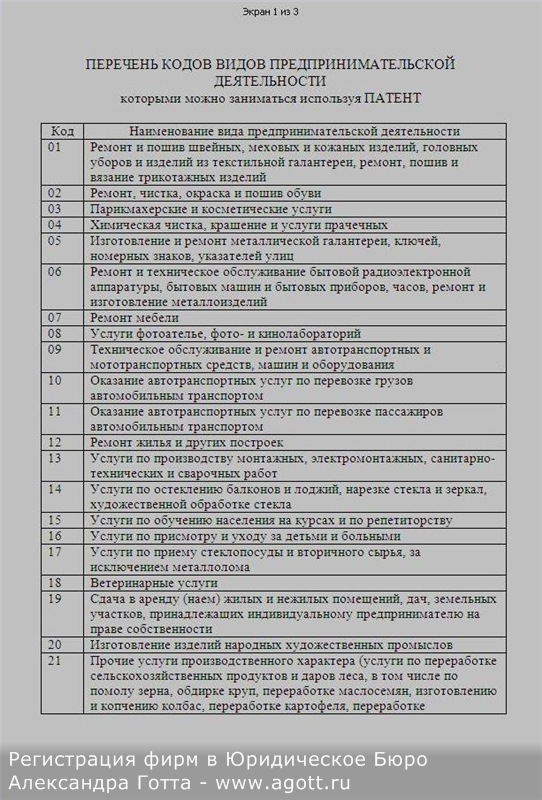

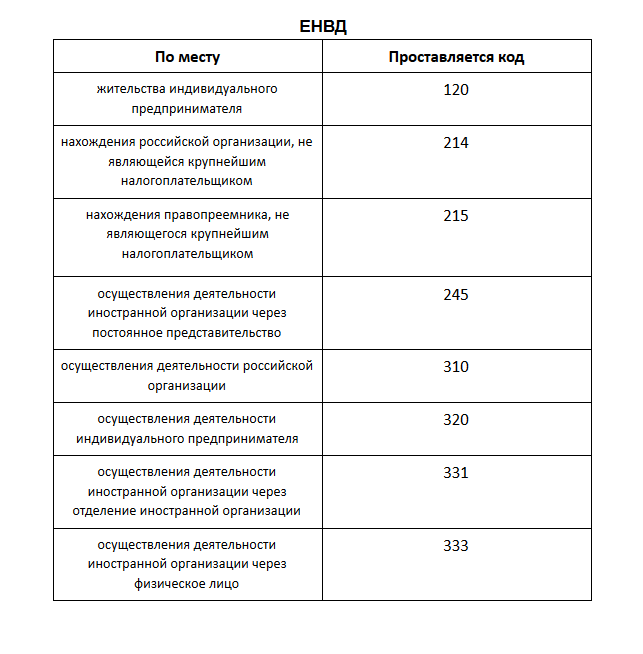

Специальные налоговые режимы — ПСН, ЕНВД, ЕСХН и

УСН — совместимы с определёнными видами деятельности. Если после регистрации вы планируете

перейти на спецрежим, удостоверьтесь, что выбранные коды ОКВЭД для него подходят. Чтобы

применять только одну систему налогообложения, с ней должны сочетаться все указанные коды.

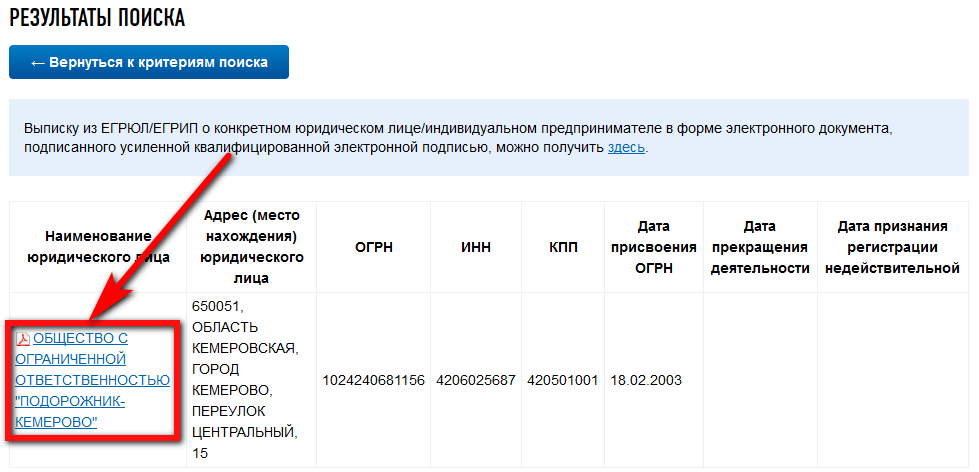

Для контрагентов, банков и налоговой коды ОКВЭД — ключевая информация о вашей деятельности, поэтому она должна быть актуальной. Данные реестров ИП и юридических лиц открыты. Представьте, что потенциальный партнёр запросил сведения о предприятии и обнаружил, что по документам компания занимается вовсе не шиномонтажом, а грузоперевозками — это вызовет недоверие. Такие же вопросы возникнут у банков и налоговой, если в финансовой отчётности будут фигурировать непрофильные для предприятия услуги и траты, что может привести к ограничению операций по расчётному счёту.

Коды ОКВЭД в 2021 году — Контур.Экстерн

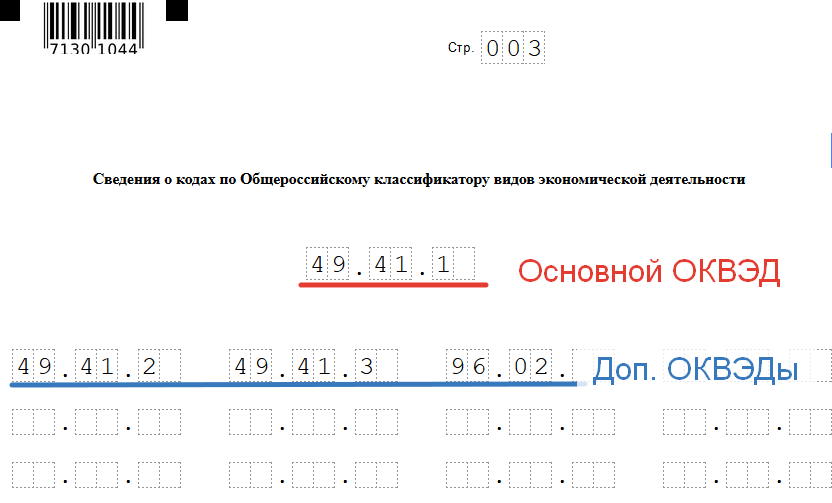

Впервые с кодом ОКВЭД компании и ИП сталкиваются при регистрации. Именно на этом этапе бизнесмены должны определить основной и дополнительный виды деятельности. Каждый вид деятельности имеет свой код — ОКВЭД.

Именно на этом этапе бизнесмены должны определить основной и дополнительный виды деятельности. Каждый вид деятельности имеет свой код — ОКВЭД.

Справочник ОКВЭД2 был утвержден летом 2016 года. Последнее обновление действует с 1 ноября 2020 года — ОК 029-2014 (КДЕС ред. 2). В справочнике есть коды ОКВЭД с расшифровкой. Официальный сайт ФНС также содержит информацию о новых кодах ОКВЭД.

Коды ОКВЭД

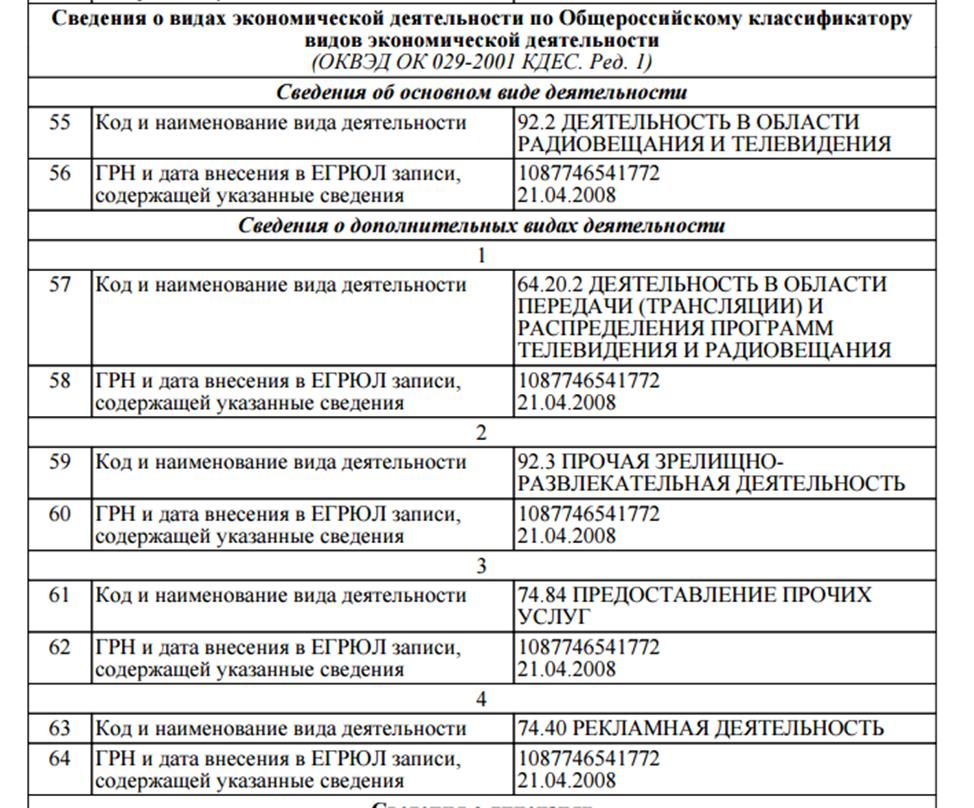

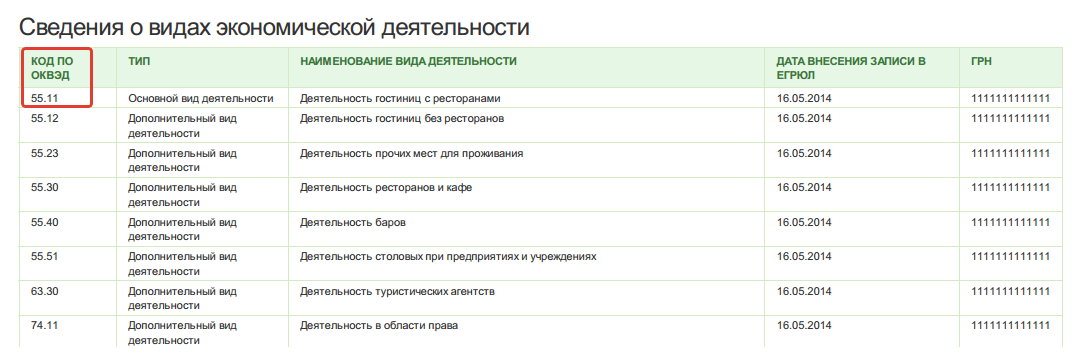

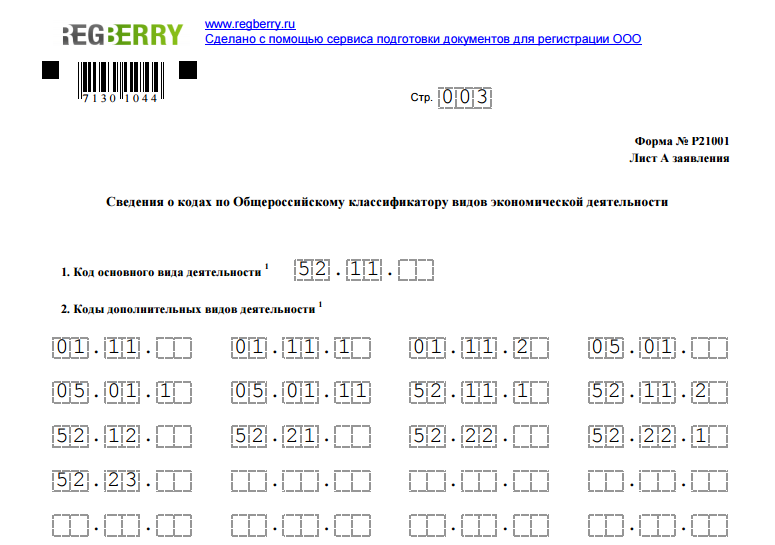

Свои коды ОКВЭД на 2020 год с расшифровкой любая компания может найти в выписке ЕГРЮЛ, которую легко заказать в ФНС. Также может поступить и работающий ИП, запросив выписку из ЕГРИП.

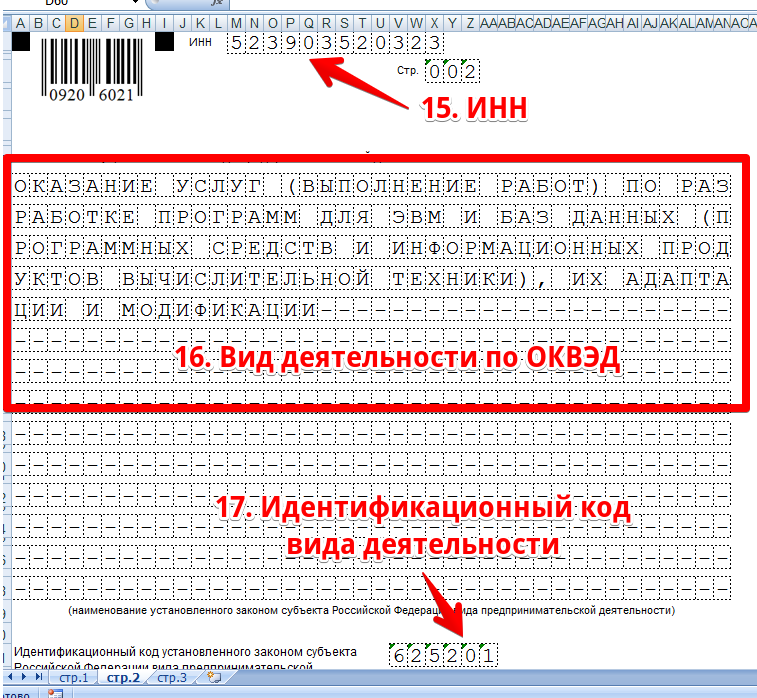

Где указывают коды ОКВЭД

Коды ОКВЭД с расшифровкой компании указывают, в частности, в справке — подтверждении основного вида деятельности. Справка сдается ежегодно в ФСС, чтобы фонд установил тариф взносов на травматизм. Если не сдать подтверждение ОКВЭД, то ФСС назначит ставку взносов по самому опасному виду деятельности.

Коды ОКВЭД на 2021 год пригодятся при заполнении деклараций, отчетов в фонды и Росстат.

Еще коды деятельности могут запросить банки, в рамках проверки организации. Если фирма одновременно занимается разработкой сайтов, содержит службу такси и открывает фитнес-центр, то выглядит подозрительно. Банк может отказать в обслуживании.

Коды ОКВЭД для ИП в 2021 году

В процессе работы ИП, как и юридическое лицо, может решить сменить направление деятельности или параллельно заняться еще каким-то бизнесом.

У бизнесмена наверняка возникнет вопрос: как добавить код ОКВЭД для ИП в 2020 году? Для этого ИП потребуется заполнить специальное заявление по форме Р24001. На первой странице листа Д данного заявления нужно указать все новые коды, а на второй — исключить ненужные. В 2021 году коды ОКВЭД с расшифровкой в заявлении указывать не нужно. Требуется указать лишь цифровые значения — минимум четыре знака. Например, ИП решил стать ветеринаром, тогда в заявлении Р24001 следует указать код 75.00.

Как найти нужный код

В новом классификаторе ОКВЭД затруднительно найти подходящий код. Чтобы его найти, придется потратить много времени.

Чтобы его найти, придется потратить много времени.

Предлагаем вам воспользоваться интерактивным справочником кодов ОКВЭД с поиском по названию. В 2021 году и далее он станет незаменимым помощником при выборе кодов. Достаточно ввести в поисковую строку вид деятельности, и система предложит все возможные варианты кодов ОКВЭД.

Не забывайте извещать ФНС о смене кодов ОКВЭД путем подачи заявлений.

Заполняйте и отправляйте отчетность в ИФНС через интернет и с первого раза. Для вас 3 месяца Контур.Экстерна бесплатно!

Попробовать

7 популярных вопросов про ОКВЭД

В этой статье мы собрали самые популярные вопросы, связанные с кодами ОКВЭД, которые нам задают как посетители сайта, так и клиенты.

1. Сколько кодов ОКВЭД можно указать при регистрации ООО или ИП

Законодательство не ограничивает количество кодов ОКВЭД, которые Вы можете указать при первичной регистрации юридического лица (например, ООО) или индивидуального предпринимателя.

Форма Р11001 и Р21001 содержать 57 полей для указания в них выбранных кодов ОКВЭД. Первая ячейка служит для указания основного кода. При этом, листов с кодами ОКВЭД может быть несколько.

2.Какие коды можно указывать в форме Р11001 и Р21001

В настоящее время при первичной регистрации юридического лица или индивидуального предпринимателя в формах следует указывать коды ОКВЭД содержащие не менее 4-х знаков. Например, 51.11. Смотрите: Регистрация ООО самостоятельно по шагам.

Ранее, можно было указывать коды, содержащие только 3 знака, поэтому не удивляйтесь, если в выписке из ЕГРЮЛ организации, зарегистрированной до июля 2013 года, Вы найдете трехзначные коды.

3. Что такое основной код ОКВЭД

Основной код ОКВЭД это код вида экономической деятельности, который максимально отражает деятельность Вашей организации или ИП. Т.е., это та деятельность, которая преобладает в сравнении с остальными.

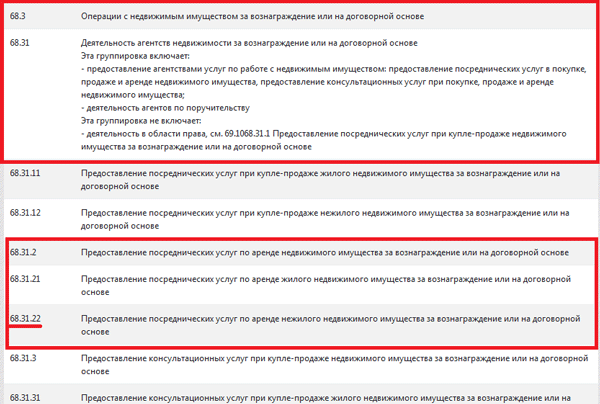

4. Что такое дополнительный код ОКВЭД

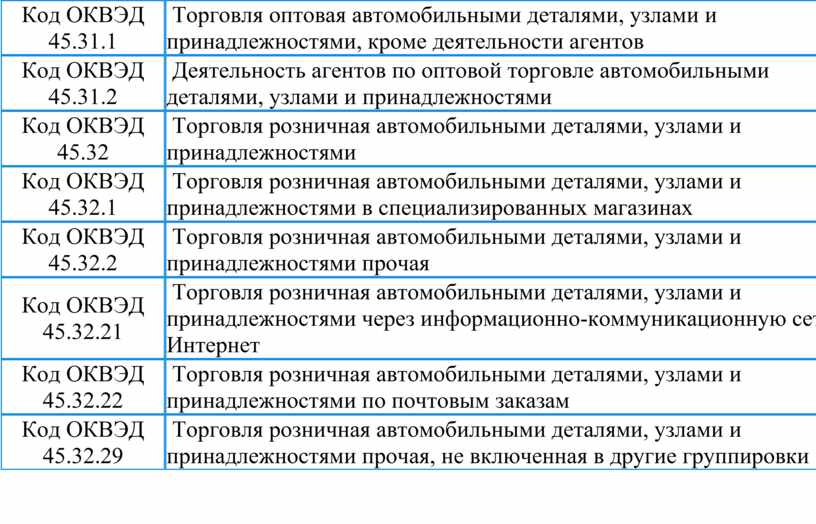

Дополнительный код ОКВЭД отражают сопутствующую деятельность, т. е. не занимает лидирующее положение среди остальных. Например, для автосалона основным кодом ОКВЭД будет продажа автомобилей, а дополнительными: техническое обслуживание, продажа автозапчастей.

е. не занимает лидирующее положение среди остальных. Например, для автосалона основным кодом ОКВЭД будет продажа автомобилей, а дополнительными: техническое обслуживание, продажа автозапчастей.

5. Как добавить или поменять коды ОКВЭД

Вы в любое время можете добавить или полностью поменять коды ОКВЭД.

Для юридического лица есть два способа добавления кодов:

- Изменение кодов ОКВЭД в Уставе и ЕГРЮЛ

- Изменение кодов ОКВЭД только в ЕГРЮЛ

Для первого случая вносятся изменения в учредительные документы юридического лица, а именно в Устав, который содержит описания деятельности организации. Для это, в регистрирующий орган (ФНС), нужно подать заявление по форме Р13001 и новую редакцию Устава.

Для второго случая, изменения в учредительных документах не происходит. Коды меняются только в перечне видов деятельности, которые содержаться в ЕГРЮЛ.

6. Можно ли указывать коды ОКВЭД из разных групп/разделов

Справочник ОКВЭД описывается практически все возможные виды деятельности: от сельского хозяйства до деятельности государственных структур.

Законодательство не содержит ограничений по выбору кодов только по одной группе. Таким образом, если основной код предполагает деятельность в области сельского хозяйства, то Вы вправе указывать коды из других группировок, например, транспортные услуги.

Но, следует учитывать, что правило соответствия и простой логики. Например, если, опять же, основной код у Вас связан с сельским хозяйством, то не логично указывать в дополнительных кодам, оказание юридических услуг. Смотрите статистику 50 самых популярных кодов ОКВЭД.

7. Сколько кодов содержит ОКВЭД

Действующая редакция Общероссийского классификатора видов экономической деятельности содержит более 1600 кодов ОКВЭД. Новая редакция, которая вступает в силу с 1 января 2016 года (кстати, ее планировали запустить с 1 января 2015 года, но отложили) содержит уже более 2500 кодов.

Виды деятельности ООО, ИП. Выбор видов деятельности

Необходимо подобрать нужные виды деятельности из ОКВЭД?

Обращайтесь к нам! Мы поможем сделать правильный выбор!

Бесплатный подбор кодов ОКВЭД при регистрации ООО или ИП!

Проведем регистрацию новых видов деятельности в ЕГРЮЛ и ЕГРИП.

Ответим на все вопросы!

Звоните прямо сейчас: (495) 507-49-56Регистрация фирмы (ООО, АО) или ИП (индивидуального предпринимателя) начинается с выбора вида экономической деятельности. В России существует Общероссийский классификатор видов экономической деятельности (ОКВЭД), из которого при регистрации юридических лиц и индивидуальных предпринимателей необходимо подобрать коды видов предпринимательской деятельности (коды ОКВЭД). В 2021 году применяется ОКВЭД 2.

Сколько видов экономической деятельности можно указать при регистрации ООО или ИП? Чтобы зарегистрировать фирму или ИП необходимо указать основной вид деятельности из ОКВЭД. Юридические лица и предприниматели могут заниматься несколькими видами деятельности. Ограничений по видам деятельности практически нет, за исключением отдельных видов предпринимательской деятельности. Например, существует ограничение в видах деятельности частных охранных организаций (ЧОО). Так, ЧОО могут заниматься только охранной деятельностью, а такие виды дополнительной деятельности как оптовая или розничная торговля у ЧОО невозможны. Таким образом, стандартный набор видов деятельности для фирмы или ИП может выглядеть следующим образом:

Таким образом, стандартный набор видов деятельности для фирмы или ИП может выглядеть следующим образом:

Основной вид деятельности:

Код ОКВЭД 47.19.1

Торговля розничная большим товарным ассортиментом с преобладанием непродовольственных товаров в неспециализированных магазинах.

Дополнительные виды деятельности:

47.24 | Торговля розничная хлебом и хлебобулочными изделиями и кондитерскими изделиями в специализированных магазинах |

47.24.1 | Торговля розничная хлебом и хлебобулочными изделиями в специализированных магазинах |

47.24.2 | Торговля розничная кондитерскими изделиями в специализированных магазинах |

47.24.21 | Торговля розничная мучными кондитерскими изделиями в специализированных магазинах |

47.24.22 | Торговля розничная кондитерскими изделиями, включая шоколад, в специализированных магазинах. |

Этот список видов деятельности для ООО и ИП можно продолжать.

Виды деятельности ООО (виды деятельности ИП) с введением новых форм по регистрации юридических лиц и предпринимателей необходимо подбирать с учетом того, что код ОКВЭД должен состоять минимум из пяти знаков, включая точку.

Необходимо понимать, что можно указать видов деятельности больше, чем фирма или ИП будет заниматься, предусмотрев на будущее возможные изменения в бизнесе. Никто не может обязать фирму или ИП заниматься выбранными видами деятельности. В любой момент можно произвести внесение изменений в ЕГРЮЛ (единый государственный реестр юридических лиц) и поменять виды экономической деятельности (ОКВЭД), добавить новые коды ОКВЭД или исключить имеющиеся виды деятельности. Изменения видов деятельности в настоящее время вносятся без оплаты госпошлины.

Виды деятельности организаций указываются в Уставе компании, в выписке из реестра, а также в информационном письме Госкомстата. Виды деятельности ИП указываются только в выписке из ЕГРИП (единого государственного реестра индивидуальных предпринимателей) и в информационном письме Госкомстата.

Виды деятельности ИП указываются только в выписке из ЕГРИП (единого государственного реестра индивидуальных предпринимателей) и в информационном письме Госкомстата.

Самый распространенный вопрос при выборе видов деятельности является вопрос о том, влияет ли количество видов деятельности на налогообложение? Увеличатся ли налоги при увеличении видов деятельности фирмы или ИП?

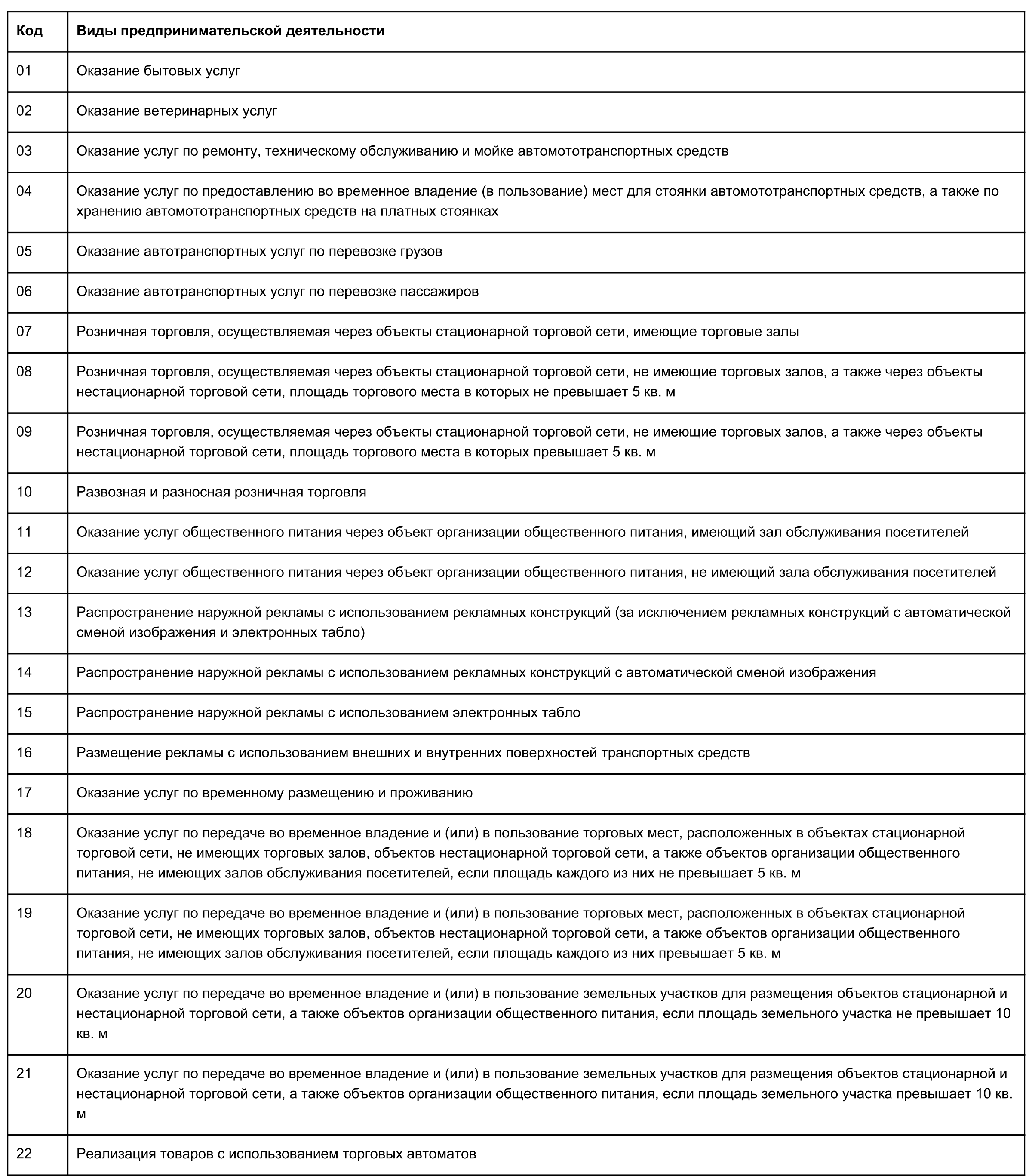

Подбор видов деятельности на УСН или общей системе (количество выбранных видов деятельности при регистрации юридических лиц и предпринимателей) не отражается на налоговой базе, и, следовательно, уплата налогов (сумма налога) не зависит от количества видов экономической деятельности (кодов ОКВЭД). Подбор видов деятельности для ЕНВД или патентной системы должен быть более внимательным, так как эти системы налогообложения вплотную привязаны к видам деятельности, но дополнительное количество неиспользуемых ОКВЭД для ЕНВД или патентной системы на налогообложение не влияет.

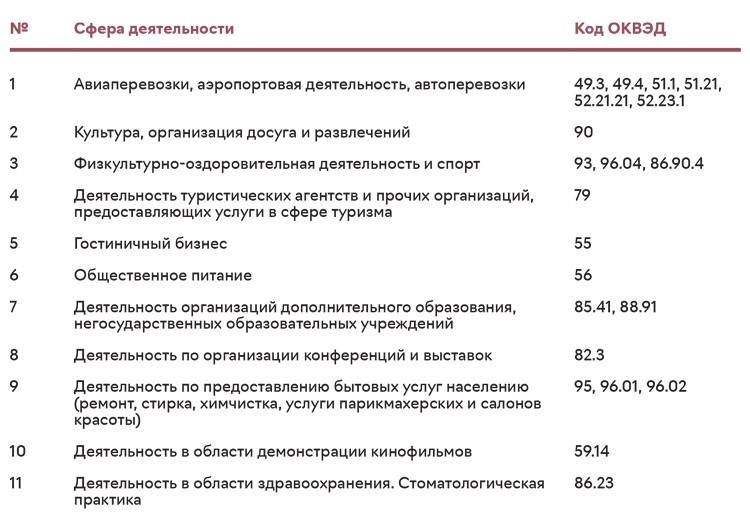

На что стоит обратить внимание при выборе видов деятельности из ОКВЭД? Основной код ОКВЭД повлияет на ставку по травматизму и может увеличить ее во много раз. Поэтому, не забываем подтверждать основной вид деятельности в ФСС ежегодно, а также основной вид деятельности должен быть указан как основной, а не дополнительный. Во время распространения коронавирусной инфекции код ОКВЭД играл большую роль при назначении помощи предпринимателям. Те компании и предприниматели, у которых код ОКВЭД был указан правильно, смогли получить помощь от государства.

Поэтому, не забываем подтверждать основной вид деятельности в ФСС ежегодно, а также основной вид деятельности должен быть указан как основной, а не дополнительный. Во время распространения коронавирусной инфекции код ОКВЭД играл большую роль при назначении помощи предпринимателям. Те компании и предприниматели, у которых код ОКВЭД был указан правильно, смогли получить помощь от государства.

Еще одним часто задаваемым вопросом является вопрос о том, можно ли в уставе указывать виды деятельности, подлежащие лицензированию или нет, если у фирмы нет лицензии или получение лицензии по этим видам деятельности не планируется в ближайшее время? Ответ: можно. В Уставе предприятия (конечно, кроме предприятий с особыми уставными задачами) можно указать как лицензируемые, так и не подлежащие лицензированию виды деятельности.

Выбрать вид предпринимательской деятельности из ОКВЭД вам всегда помогут наши юристы. Подбор видов экономической деятельности для ООО, АО, ПАО или ИП в нашей компании – бесплатный. Мы также помогаем изменить коды ОКВЭД в ЕГРЮЛ (добавить, удалить, поменять вид деятельности), получить коды статистики из Госкомстата. При необходимости, мы также поможем внести изменения в учредительные документы юридических лиц (Устав предприятия) с целью смены видов деятельности предприятий и организаций.

Мы также помогаем изменить коды ОКВЭД в ЕГРЮЛ (добавить, удалить, поменять вид деятельности), получить коды статистики из Госкомстата. При необходимости, мы также поможем внести изменения в учредительные документы юридических лиц (Устав предприятия) с целью смены видов деятельности предприятий и организаций.

Коды ОКВЭД. Коды ОКВЭД дл ИП. ОКВЭД торговля. Услуги ОКВЭД. Виды ОКВЭД. Какой ОКВЭД.

Коды ОКВЭД для ИП или ООО

Определившись с правовой формой, необходимо выбрать из основного классификатора видов экономической деятельности (ОКВЭД), те коды ОКВЭД торговля, которые будете указывать в заявление о регистрации ИП или ООО (см. ИП регистрация, Инструкция по регистрации ООО).

При выборе кодов ОКВЭД торговля для ИП или ООО, в первую очередь нужно руководствоваться тем, какими на самом деле видами деятельности предполагаете заниматься.

Первый из указанных в заявлении кодов, будет основным.

Выбранная группа кодов ОКВЭД автоматически включает в себя всю подгруппу кодов ОКВЭД (например, код 20. 10 включает в себя все коды 20.10.1.;20.10.2.;20.10.3.;20.10.4). При этом в ЕГРЮЛ или ЕГРИП будет внесен только указанный код ОКВЭД 20.10. Хоть для ИП хоть для ООО выбрать можно любое количество кодов ОКВЭД.

10 включает в себя все коды 20.10.1.;20.10.2.;20.10.3.;20.10.4). При этом в ЕГРЮЛ или ЕГРИП будет внесен только указанный код ОКВЭД 20.10. Хоть для ИП хоть для ООО выбрать можно любое количество кодов ОКВЭД.

На что влияют выбранные коды ОКВЭД :

-если все Ваши коды в Вашем регионе попадают под ЕНВД, то Вам могут выдать уведомление о невозможности применения упрощенной системы налогообложения.

-от основного вида деятельности зависит размер установленного Вам социальным фондом страхового тарифа на обязательное социальное страхование от несчастных случаев на производстве и профессиональных заболеваний (в диапазоне от 0,2 до 8,5 % к начисленной оплате труда по всем основаниям).

-для некоторых Ваших будущих контрагентов будет важно, чтоб, тот вид деятельности по которому Вы сотрудничаете с ними был указан в ЕГРЮЛ если Вы ЮЛ или ЕГРИП если Вы ИП, т. е. если вы занимаетесь торговлей- то соответствующий код ОКВЭД торговля, если Вы предоставляете какие-то услуги- то соответствующий код ОКВЭД услуги.

Мифы о видах ОКВЭД:

-«если Вы выбрали виды ОКВЭД, попадающий под ЕНВД в Вашем регионе, то необходимо сдавать «нулевки» по ЕНВД». Некоторые налоговые органы требуют нулевки по ЕНВД, если все виды деятельности при регестрации ИП попадают под ЕНВД. В остальных случаях это не так отчетность по ЕНВД Вы сдаете только когда начнется деятельность, попадающая под ЕНВД.

-«можно заниматься только зарегистрированными видами деятельности из ОКВЭД.» Это не так, законодательство разрешает заниматься любыми видами деятельности независимо от того, указали Вы эти виды ОКВЭД при регистрации или нет.

-«за каждый выбранный вид ОКВЭД придется платить.» Это не так кодов ОКВЭД можно указать сколько угодно и платить за них не надо.

Файлы для скачивания:

ОКВЭД (2.46 Мб)

Коды ОКВЭД при открытии кафе и ресторанов в 2020 году

Деятельность в сфере общественного питания начинается с регистрации ИП или ООО. Подается заявление в налоговую службу с кодами деятельности, по которым будет существовать компания. Государственные службы используют кодировку, чтобы определять то, чем именно занимается фирма.

Государственные службы используют кодировку, чтобы определять то, чем именно занимается фирма.

На этапе открытия, кафе обязаны идентифицировать вид деятельности по ОКВЭД. Один код является основным, остальные — дополнительными. Индивидуальный предприниматель или юридическое лицо может выбрать неограниченное количество дополнительных шифров, в зависимости от предоставляемых услуг.

ОКВЭД для кафе, ресторана или бара: какой код выбрать?

В 2020 году действует класс 56 «Деятельность по предоставлению продуктов питания и напитков». Раздел предназначен для компаний, оказывающих услуги по продаже еды. Кодовые обозначения подходят как для мест с посадочными местами, так и для заведений без них.

ОКВЭД 56.1 — рестораны и кафе

Код применяется заведениями, которые позволяют забирать еду с собой, то есть работают «навынос». Этот шифр применяется кофейнями.

В справочнике предусмотрен код 56.10.1, подходящий под фаст-фуд.

Коды ОКВЭД для общепита в 2020 году

Кодировка 56. 2 применяется организациями в сфере общественного питания. Новый шифр относится к кафетериям, столовым, буфетам. При этом, 56.2 подходит организациям, обслуживающим торжества и другие мероприятия.

2 применяется организациями в сфере общественного питания. Новый шифр относится к кафетериям, столовым, буфетам. При этом, 56.2 подходит организациям, обслуживающим торжества и другие мероприятия.

Какая кодировка ОКВЭД нужна барам?

Новая версия классификатора включает отдельную кодировку для баров 56.3, связанную с подачей напитков. Шифр применяется для мест, которые изготавливают, продают, сервирует напитки внутри заведения, а также тавернами, буфетами, коктейльными залами, танцевальными площадками и т.д.

Класс 56 не подходит для напитков, блюд и продуктов, реализуемых через вендинговые автоматы, а также предприятий, перепродающих упакованные напитки.

Новая версия справочника позволяет более точно выбрать класс и группу, с учетом особенностей ведения бизнеса в сфере общественного питания. Для поиска — перейдите в справочник на РБК Компании.

Посмотреть подкатегории:

56 Деятельность по предоставлению продуктов питания и напитков

Действует АКЦИОНЕРНОЕ ОБЩЕСТВО «ЖЕЛЕЗНОДОРОЖНАЯ ТОРГОВАЯ КОМПАНИЯ»Общественное питание

Деятельность столовых и буфетов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:ТОРОЩИН СЕРГЕЙ ЛЕОНИДОВИЧ

Юридический адрес:ГОРОД МОСКВА УЛИЦА НОВОРЯЗАНСКАЯ ДОМ 12

Дата регистрации:04. 06.2007

06.2007

Уставной капитал:8 077 297 000 ₽

ИНН:7708639622

ОГРН:5077746868403

Действует ООО РЕГИОНАЛЬНАЯ СЕТЬ ПРЕДПРИЯТИЙ ПИТАНИЯОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:КАЛИНИН АЛЕКСАНДР ВАЛЕНТИНОВИЧ

Юридический адрес:ГОРОД МОСКВА УЛИЦА КРАСНАЯ ПРЕСНЯ ДОМ 31

Дата регистрации:19.02.2016

Уставной капитал:6 000 000 000 ₽

ИНН:7703406825

ОГРН:1167746195011

Действует ООО ЮРПОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:ШЕЛЕНИН ВИТАЛИЙ ЮРЬЕВИЧ

Юридический адрес:ГОРОД МОСКВА УЛИЦА ВАЛОВАЯ ДОМ 26 ЭТ 12АНТ КОМНАТА 9А

Дата регистрации:07.06.2018

Уставной капитал:4 000 000 000 ₽

ИНН:9705119058

ОГРН:1187746550958

Действует ООО СРПОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:ЕГОРОВ АЛЕКСЕЙ АНАТОЛЬЕВИЧ

Юридический адрес:ГОРОД САНКТ-ПЕТЕРБУРГ ПРОСПЕКТ ЯРОСЛАВСКИЙ ДОМ 45 ЛИТЕРА А ПОМЕЩЕНИЕ 25

Дата регистрации:07. 06.2018

06.2018

Уставной капитал:4 000 000 000 ₽

ИНН:7802668116

ОГРН:1187847160346

Действует ООО АМРЕСТОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:ХАФЕЗ АБДАЛЛА ШЕРИФ НАГИБ

Юридический адрес:ГОРОД САНКТ-ПЕТЕРБУРГ ПРОСПЕКТ БОЛЬШОЙ В.О. ДОМ 18 ЛИТЕР А ПОМЕЩЕНИЕ 48-Н КОМНАТА 8

Дата регистрации:06.10.1994

Уставной капитал:3 788 200 532 ₽

ИНН:7825335145

ОГРН:1027809227050

Действует ПАО РОСИНТЕР РЕСТОРАНТС ХОЛДИНГОбщественное питание

Рестораны и службы доставки продуктов

ПРЕЗИДЕНТ:КОСТЕЕВА МАРГАРИТА ВАЛЕРЬЕВНА

Юридический адрес:ГОРОД МОСКВА УЛИЦА ДУШИНСКАЯ 7 СТР.1

Дата регистрации:24.05.2004

Уставной капитал:2 767 015 180 ₽

ИНН:7722514880

ОГРН:1047796362305

Действует ООО МАКДОНАЛДСОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:–

Юридический адрес:ГОРОД МОСКВА УЛИЦА ВАЛОВАЯ ДОМ 26

Дата регистрации:16. 07.1996

07.1996

Уставной капитал:1 693 399 934 ₽

ИНН:7710044140

ОГРН:1027700251754

Действует ООО КУРСКАЯ АЭС-СЕРВИСОбщественное питание

Деятельность столовых и буфетов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:НОЖКИН АЛЕКСАНДР АЛЕКСАНДРОВИЧ

Юридический адрес:ОБЛАСТЬ КУРСКАЯ ГОРОД КУРЧАТОВ УЛИЦА МОЛОДЕЖНАЯ 4

Дата регистрации:30.04.2009

Уставной капитал:1 187 733 579 ₽

ИНН:4634010454

ОГРН:1094613000503

Действует ООО БУРГЕР РУСОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:–

Юридический адрес:ГОРОД МОСКВА УЛИЦА АРБАТ 29

Дата регистрации:06.05.2009

Уставной капитал:1 006 248 800 ₽

ИНН:7719723690

ОГРН:1097746274009

Действует ООО ГИДОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:СКУРЫГИН АНДРЕЙ АЛЕКСАНДРОВИЧ

Юридический адрес:ОБЛАСТЬ КЕМЕРОВСКАЯ ОБЛАСТЬ — КУЗБАСС ГОРОД НОВОКУЗНЕЦК УЛИЦА НЕВСКОГО (КУЙБЫШЕВСКИЙ Р-Н) ДОМ 1А КАБИНЕТ 306

Дата регистрации:08. 12.2014

12.2014

Уставной капитал:1 000 600 000 ₽

ИНН:4253025691

ОГРН:1144253006567

Действует ООО КОФЕ ХАУЗОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:КУЗИЧЕВ ВЯЧЕСЛАВ ВЯЧЕСЛАВОВИЧ

Юридический адрес:ГОРОД МОСКВА ПЕРЕУЛОК СТРЕМЯННЫЙ ДОМ 26 ЭТ КОМ 4 ЧАСТЬ 37

Дата регистрации:03.11.2016

Уставной капитал:901 713 000 ₽

ИНН:9701053840

ОГРН:5167746290971

Действует НАО ВОЕНТОРГ-ЮГОбщественное питание

Деятельность столовых и буфетов

ИСПОЛНЯЮЩИЙ ОБЯЗАННОСТИ ГЕНЕРАЛЬНОГО ДИРЕКТОРА:ШАБУНИН МИХАИЛ АЛЕКСЕЕВИЧ

Юридический адрес:ОБЛАСТЬ РОСТОВСКАЯ ГОРОД РОСТОВ-НА-ДОНУ УЛИЦА ОГАНОВА 33

Дата регистрации:24.07.2009

Уставной капитал:775 277 000 ₽

ИНН:6163097938

ОГРН:1096195001946

Действует ООО КОФЕ ХАУС. ЭСПРЕССО И КАПУЧИНО БАРОбщественное питание

Рестораны и службы доставки продуктов

ПРЕЗИДЕНТ:ФАЙЗУЛЛИН МИХАИЛ МАРАТОВИЧ

Юридический адрес:ГОРОД МОСКВА УЛИЦА ЕФРЕМОВА ДОМ 20 ПОМ I КОМ 3 ОФ 854, 1 ЭТАЖ

Дата регистрации:23. 11.1999

11.1999

Уставной капитал:700 090 009 ₽

ИНН:7704207300

ОГРН:1027739135236

Действует ООО ГАГАВА РЕСТОРАНТСОбщественное питание

Рестораны и службы доставки продуктов

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР:КУТЛИН ЛЕНАР НАРИМОВИЧ

Юридический адрес:ГОРОД МОСКВА ПЕРЕУЛОК БОЛЬШОЙ ТРЁХГОРНЫЙ ДОМ 15 СТРОЕНИЕ 1 ЭТАЖ 2 ПОМЕЩ 1, 1А, 1Б

Дата регистрации:13.04.2018

Уставной капитал:598 000 000 ₽

ИНН:9709030682

ОГРН:1187746401677

Коды и субкоды активности— Higher Logic

Информация об отслеживании будет отображаться в интегрированном продукте, если выполняются следующие условия:

- Отслеживание включено на вкладке Tools > Integration Management Real Magnet.

- Получатель в Real Magnet имеет действительный идентификатор интеграции в Custom Member ID .

При проверке журнала отслеживания на вкладке Инструменты> Управление интеграцией важно отметить следующее:

- Записи с нестандартным идентификатором участника, не совпадающим с их интегрированным продуктом, не будут работать и впоследствии не будут добавлять дополнительные записи в область активности Real Magnet.

- Tracking будет возвращаться на вашу платформу интеграции по расписанию один раз в день.

В конкретном сообщении происходит следующее действие.

ПРИМЕЧАНИЕ. В Salesforce группа действий соответствует коду действия , а действие — субкоду действия .

| Открыт | Открыт | Данные на уровне отдельного получателя об открытых сообщениях. Это общий результат, означающий, что он будет сообщать о каждом открытии этим получателем. |

| Отправлено | Поставка | Индивидуальные данные на уровне получателя об отправленных и доставленных сообщениях. |

| Отправлено | SoftBounce | Данные уровня индивидуального получателя в электронном письме, которое принимается на почтовом сервере назначения, но возвращается до того, как оно поступит в почтовый ящик предполагаемого получателя. |

| Отправлено | HardBounce | Индивидуальные данные уровня получателя в электронном письме, которое было возвращено отправителю и которое невозможно доставить навсегда. |

| Отправлено | UserNotFound | Индивидуальные данные уровня получателя в несуществующей учетной записи электронной почты. Это постоянный сбой и в большинстве случаев означает, что письмо не может быть доставлено. |

| Отправлено | Почтовый ящикПолный | Индивидуальные данные уровня получателя, при которых у получателя слишком много электронной почты, а его сервер больше не принимает. Чаще всего это происходит с веб-службами электронной почты, такими как Hotmail или Yahoo, которые имеют ограничения на объем накопленной почты.Это также может быть признаком заброшенного аккаунта. |

| Отправлено | Временно недоступен | Данные на уровне отдельного получателя, при которых почтовый сервер испытывает временные проблемы, такие как «нет подходящих серверов», «тайм-аут соединения», «ресурсы временно недоступны» или «недостаточно памяти». |

| Отправлено | BadDomain | Индивидуальные данные уровня получателя, для которых домен адреса электронной почты недействителен и Real Magnet не может доставить на него. |

| Отправлено | InProgress | Индивидуальные данные уровня получателя для сообщений, которые все еще находятся в процессе доставки получателю. |

| Отправлено | SendFailed | Индивидуальные данные уровня получателя о сообщениях, которые не удалось доставить получателю. |

| Ссылка нажата | Нажат | Данные на уровне отдельного получателя о нажатых ссылках. Это общий результат, означающий, что он будет сообщать о каждом нажатии этого получателя. |

| Факс | Факс Успешно | Индивидуальные данные факса на уровне получателя для результатов отправки и ошибок. |

| Факс | Ошибка факса | Индивидуальные данные факса на уровне получателя для отправки и успешных результатов. |

| SmsSent | SMSSent | Индивидуальные данные уровня получателя о том, было ли отправлено SMS-сообщение оператору связи получателя. |

| SmsSent | SMSSTOP с телефона | Индивидуальные данные уровня получателя о том, ответил ли получатель SMS с помощью STOP, тем самым отменив подписку на SMS-сообщения. |

| SmsSent | SMSLicenseKeyInvalid | Индивидуальные данные уровня получателя о том, возникла ли в SMS-сообщении ошибка из-за лицензионного ключа, предоставленного для вашей учетной записи Real Magnet. |

| SmsSent | SMSPhoneNumberInvalid | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за неправильного номера телефона. |

| SmsSent | SMSMessageInvalid | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за недопустимого сообщения. |

| SmsSent | SMSScheduledTimeIsNotUTC | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за неправильной настройки запланированного времени отправки. |

| SmsSent | SMSInvalidAssignedDID | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за недопустимого DID (10-значный номер телефона с поддержкой SMS). |

| SmsSent | SMSNotFound | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за недопустимого MessageID. |

| SmsSent | SMSInternalError | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за внутренней ошибки. |

| SmsSent | SMSServiceUnavailable | Индивидуальные данные уровня получателя о том, не удалось ли отправить SMS-сообщение из-за недоступности услуги. |

Следующие действия могут происходить в конкретном сообщении, но являются общими действиями, которые либо получатель может выполнить в любое время, либо пользователь в учетной записи Real Magnet.

| Подписан | Подписан | Данные подписки индивидуального получателя. |

| Отписался | Отписался | Данные об отказе от подписки индивидуального получателя. |

| Подавлен | Ручное подавление | Пользователь Real Magnet вручную применил подавление к одному получателю. |

| Подавлен | СписокЗагрузитьПодавить | Пользователь Real Magnet загрузил список нескольких получателей, которые необходимо скрыть. |

| Подавлен | UserNotFoundSuppress | Автоматически подавляется с помощью правила учетной записи для подавления получателей с 2 последовательными отказами «пользователь не найден» без успеха. |

| Подавлен | СпамЖалобаПодавить | Автоматически подавляется после того, как получатель щелкнул кнопку или ссылку типа «сообщить о спаме» при просмотре электронного письма. |

| Подавлен | Кампания подавить | Автоматически подавляется с помощью определенного пользователем действия кампании Real Magnet. |

| Подавлен | Подавление доменов | Автоматически подавляется с помощью обычного запланированного задания. Все получатели с определенным доменом подавляются. |

| Подавлен | Управление подпиской | Получатель указал предпочтение на странице подписки. |

| Подавлен | BadDomainSuppress | Автоматически подавляется с помощью правила учетной записи для подавления получателей с 2 последовательными возвращениями «плохой домен» без успеха. |

| Подавлен | ОтписалсяAcrossAccts | Автоматически подавляется с помощью регулярной запланированной задачи, которая находит отказы от подписки в одной учетной записи и подавляет этих получателей в другой связанной учетной записи. |

| Подавлен | SuppressedAcrossAccts | Автоматически подавляется с помощью обычной запланированной задачи, которая находит заблокированных получателей в одной учетной записи и применяет их к другой связанной учетной записи. |

| Подавлен | Предыдущий | Подавлено до отслеживания различных типов подавления. |

| Подавлен | Деталь недоступна | Детали недоступны. |

| Подавлен | AutoNon-EngagedSuppress | Автоматически подавляется с помощью правила учетной записи для подавления получателей с последовательными «Неоткрытыми». |

| Подавлен | Отменить подписку по всем ссылкам | Получатель щелкнул ссылку «Отказаться от всех будущих писем» на странице отказа от подписки. |

| Подавлен | Стандартный жесткий | Автоматически подавляется с помощью правила учетной записи для подавления получателей, которые соответствуют пороговому значению для последовательных жестких отказов без успеха. |

| Подавлен | Стандартный мягкий | Автоматически подавляется с помощью правила учетной записи для подавления получателей, которые соответствуют пороговому значению для последовательных мягких отказов без успеха. |

| Подавлен | Почтовый ящик заполнен | Автоматически подавляется с помощью правила учетной записи для подавления получателей, которые соответствуют пороговому значению для последовательных отказов полного почтового ящика без успеха. |

Следующее действие будет происходить в зависимости от действия Marketing Automation данного получателя.

ПРИМЕЧАНИЕ. Marketing Automation необходимо сначала включить в учетной записи.

| LandingPageSubmit | LandingPageSubmit | Если получатель с идентификатором интеграции отправляет целевую страницу, это будет записывать действие на индивидуальном уровне. |

| СайтПосетить | СайтПосетить | Если известный получатель с идентификатором интеграции посещает веб-сайт с кодом веб-отслеживания, это будет записывать действие на индивидуальном уровне. |

| GoalSuccess | GoalSuccess | Если получатель с идентификатором интеграции отправляет целевую страницу, это будет записывать действие на индивидуальном уровне. |

Следующее действие будет происходить только при соблюдении следующих условий.

- Social CRM включен в вашем аккаунте

- Получатель также должен указать свой аккаунт в социальной сети, указанный в разделе сведений в Real Magnet

| Социальные сети | Facebook Комментарий | Показывает, оставил ли получатель комментарий к одному из сообщений Facebook, сделанных из вашей авторизованной учетной записи Facebook. |

| Социальные сети | Facebook Нравится | Показывает, понравилось ли получателю что-то на вашей странице в авторизованной учетной записи Facebook. |

| Социальные сети | FacebookПост | Показывает, оставил ли получатель сообщение в нашей авторизованной учетной записи Facebook. |

| Социальные сети | Комментарий TwitterПоказывает, упомянул ли получатель вашу авторизованную учетную запись Twitter. | |

| Социальные сети | TwitterОтветить | Показывает, ответил ли получатель на один из ваших твитов из авторизованной учетной записи Twitter. |

| Социальные сети | TwitterРетвитнуть | Показывает, написал ли получатель ретвит одного из ваших твитов из авторизованной учетной записи Twitter. |

| Социальные сети | Твиттер Твитнуть | Показывает, написал ли получатель в Твиттере. |

Следующее действие произойдет, когда получатель завершит опрос или мероприятие.

ПРИМЕЧАНИЕ: Real Magnet напишет только название опроса или события.

| Регистрация на мероприятие | Регистрация события | Когда получатель регистрируется для события, это заполняет имя события. |

| Отправить опрос | Отправить опрос | Когда получатель отправляет опрос, в нем указывается имя опроса. |

Что означает код деятельности? Словарь терминов по управлению проектами

Код деятельности

Код действия — это уникальный способ идентифицировать каждое действие в проекте.Это может быть цифра, буквы или их сочетание. Важно то, что команда проекта понимает коды и что каждое действие имеет свой уникальный код. Помимо идентификации деятельности, код может использоваться для группировки, сортировки и упорядочивания действий.Например, 001-Feas-M2 может относиться к мероприятию 1, этапу технико-экономического обоснования, этапу платежа 2.

Как вы, наверное, догадались, коды действий индивидуальны для каждого проекта / компании / команды. Это просто инструмент, который поможет вам составить график проекта, а также составить отчет и отслеживать прогресс.

Это просто инструмент, который поможет вам составить график проекта, а также составить отчет и отслеживать прогресс.

Как использовать коды активности

Подумайте, как вам нужно будет организовать, отслеживать и сообщать о ходе выполнения вашего проекта. Например, вам может потребоваться:- Отправить списки задач участвующим командам

- Сгруппируйте задачи по типу деятельности, например сварка, расчистка площадки, съемка

- Ежедневно отправлять списки дел каждому члену команды

- Группируйте задачи по фазам проекта, например проектирование, сборка, испытание

- Отчет о ходе работ, необходимых для достижения конкретного результата

- Отчет о ходе выполнения платежного этапа

- и так далее…

Большинство программ для планирования проектов позволяют добавлять настраиваемые столбцы, в которые можно вводить коды активности.

Например, Primavera P6 позволяет добавлять коды в раскрывающийся список. и Microsoft Project предоставляет аналогичную функцию, называемую «общие коды» .

Совпадают ли коды WBS с кодами действий?

Для некоторых проектов коды WBS могут быть всем, что необходимо для сортировки и группировки действий, но часто они не поддерживают требования к отчетности.Структуры декомпозиции работ (WBS) обычно разбивают требуемые работы по результатам. Например, в проекте ландшафтного дизайна кирпичная стена может быть разбита на:

заказывать материалы, заказывать каменщика, арендовать землекоп, книжный экскаватор, копать фундамент, закладывать фундамент, замешивать цемент и класть кирпичи.

Но менеджеру проекта может потребоваться отчитаться о ходе работы по типу деятельности — закупка, земляные работы, администратор — центр затрат, результат, необходимые ресурсы / люди и т. Д.

Д.

Обнаружение подозрительной активности пользователей с помощью поведенческой аналитики (UEBA)

- 10 минут на чтение

В этой статье

Microsoft Cloud App Security обеспечивает лучшее в своем классе обнаружение в цепочке уничтожения атак для скомпрометированных пользователей, внутренних угроз, краж, программ-вымогателей и т. Д.Наше комплексное решение достигается за счет объединения нескольких методов обнаружения, включая аномалии, поведенческую аналитику (UEBA) и обнаружение активности на основе правил, чтобы обеспечить широкое представление о том, как ваши пользователи используют приложения в вашей среде.

Так почему же важно обнаруживать подозрительное поведение? Влияние пользователя на изменение вашей облачной среды может быть значительным и напрямую повлиять на вашу способность управлять своим бизнесом. Например, могут быть скомпрометированы ключевые корпоративные ресурсы, такие как серверы, на которых работает ваш общедоступный веб-сайт или услуга, которую вы предоставляете клиентам.

Например, могут быть скомпрометированы ключевые корпоративные ресурсы, такие как серверы, на которых работает ваш общедоступный веб-сайт или услуга, которую вы предоставляете клиентам.

Используя данные, собранные из нескольких источников, Cloud App Security анализирует данные для извлечения действий приложений и пользователей в вашей организации, предоставляя вашим аналитикам безопасности видимость использования облака. Собранные данные сопоставляются, стандартизируются и обогащаются сведениями об угрозах, местонахождении и многими другими деталями, чтобы обеспечить точное и последовательное представление о подозрительных действиях.

Следовательно, чтобы полностью реализовать преимущества этих обнаружений, сначала убедитесь, что вы настроили следующие источники:

Затем вы захотите настроить свои политики.Следующие политики можно настроить с помощью фильтров, динамических пороговых значений (UEBA), чтобы помочь обучить их модели обнаружения, и подавления, чтобы уменьшить частые ложные срабатывания обнаружения:

- Обнаружение аномалий

- Обнаружение аномалии Cloud Discovery

- Обнаружение активности на основе правил

В этом руководстве представлены инструкции по настройке обнаружения активности пользователя для выявления истинных компромиссов и снижения утомляемости предупреждениями в результате обработки большого количества ложных срабатываний.

- Настроить диапазоны IP-адресов

- Настройка политик обнаружения аномалий

- Настройка политик обнаружения аномалий в облачном обнаружении

- Настройка политик обнаружения на основе правил

- Настроить оповещения

- Провести расследование и исправить

Этап 1. Настройка диапазонов IP-адресов

Перед настройкой отдельных политик рекомендуется настроить диапазоны IP-адресов, чтобы их можно было использовать для точной настройки любого типа политик обнаружения подозрительной активности пользователей.

Поскольку информация об IP-адресах имеет решающее значение практически для всех расследований, настройка известных IP-адресов помогает нашим алгоритмам машинного обучения определять известные местоположения и рассматривать их как часть моделей машинного обучения. Например, добавление диапазона IP-адресов вашей VPN поможет модели правильно классифицировать этот диапазон IP-адресов и автоматически исключить его из числа невозможных для обнаружения путешествий, поскольку местоположение VPN не отражает истинное местоположение этого пользователя.

Примечание. Настроенные диапазоны IP-адресов не ограничиваются обнаружениями и используются в Cloud App Security в таких областях, как действия в журнале активности, условный доступ и т. Д.Имейте это в виду при настройке диапазонов. Так, например, определение IP-адресов вашего физического офиса позволяет настроить способ отображения и анализа журналов и предупреждений.

Просмотр готовых предупреждений об обнаружении аномалий

Cloud App Security включает набор предупреждений об обнаружении аномалий для определения различных сценариев безопасности. Эти обнаружения автоматически включаются из коробки и начнут профилировать активность пользователя и генерировать предупреждения, как только будут подключены соответствующие соединители приложений.

Начните с ознакомления с различными политиками обнаружения, расставьте приоритеты по основным сценариям, которые, по вашему мнению, наиболее актуальны для вашей организации, и соответствующим образом настройте политики.

Этап 2. Настройка политик обнаружения аномалий

В Cloud App Security доступно несколько встроенных политик обнаружения аномалий, которые предварительно настроены для общих случаев использования безопасности. Вам следует потратить некоторое время, чтобы ознакомиться с наиболее популярными детекторами, такими как:

- Невозможное путешествие

Действия одного и того же пользователя в разных местоположениях в течение периода, который короче ожидаемого времени в пути между двумя местоположениями. - Активность из редко встречающейся страны

Активность из местоположения, которое не было недавно или никогда не посещалось пользователем или любым пользователем в организации. - Обнаружение вредоносных программ

Сканирует файлы в ваших облачных приложениях и запускает подозрительные файлы через механизм анализа угроз Microsoft, чтобы определить, связаны ли они с известным вредоносным ПО.

- Активность программ-вымогателей

Файл загружается в облако, которое может быть заражено программой-вымогателем. - Активность с подозрительных IP-адресов

Активность с IP-адреса, который был определен Microsoft Threat Intelligence как опасный. - Пересылка подозрительных входящих сообщений

Обнаруживает правила пересылки подозрительных входящих сообщений, заданные для почтового ящика пользователя. - Необычные действия по загрузке нескольких файлов

Обнаруживает несколько действий по загрузке файлов в одном сеансе по отношению к полученному базовому уровню, что может указывать на попытку нарушения. - Необычные административные действия

Обнаруживает множественные административные действия в одном сеансе относительно полученного базового уровня, что может указывать на попытку нарушения.

Полный список обнаружений и их действия см. В разделе Политики обнаружения аномалий.

В разделе Политики обнаружения аномалий.

После того, как вы ознакомитесь с политиками, вам следует подумать о том, как вы хотите настроить их для конкретных требований вашей организации, чтобы лучше нацеливать действия, которые вы, возможно, захотите изучить дальше.

Область применения политик для определенных пользователей или групп

Назначение политик для конкретных пользователей может помочь уменьшить шум от предупреждений, не относящихся к вашей организации. Каждую политику можно настроить для включения или исключения определенных пользователей и групп, как в следующих примерах:

- Моделирование атак

Многие организации используют пользователя или группу для постоянного моделирования атак. Очевидно, не имеет смысла постоянно получать оповещения об активности этих пользователей.Таким образом, вы можете настроить свои политики, чтобы исключить этих пользователей или группы. Это также помогает моделям машинного обучения идентифицировать этих пользователей и соответствующим образом настраивать их динамические пороги.

- Целенаправленное обнаружение

Ваша организация может быть заинтересована в исследовании определенной группы VIP-пользователей, например членов администратора или группы CXO. В этом сценарии вы можете создать политику для действий, которые вы хотите обнаруживать, и выбрать включение только интересующего вас набора пользователей или групп.

- Моделирование атак

Настройка обнаружения аномального входа

Некоторые организации хотят видеть предупреждения о неудачных попытках входа в систему, поскольку они могут указывать на то, что кто-то пытается настроить таргетинг на одну или несколько учетных записей пользователей. С другой стороны, атаки методом грубой силы на учетные записи пользователей происходят постоянно в облаке, и организации не имеют возможности предотвратить их. Поэтому более крупные организации обычно решают получать предупреждения только о подозрительных действиях по входу, которые приводят к успешным действиям по входу, поскольку они могут представлять собой настоящие компромиссы.

Кража личных данных — ключевой источник компрометации и основной вектор угрозы для вашей организации. Наши сообщения о невозможных поездках, анонимные IP-адреса и редкие оповещения об обнаружении страны помогут вам обнаружить действия, которые предполагают, что учетная запись может быть взломана. Вы можете настроить эти политики, чтобы сосредоточиться только на успешных входах в систему, которые указывают на действительную, неминуемую угрозу, и быстро реагировать на них. Например, вы можете настроить нечастую политику страны, чтобы предупреждать об успешных входах только из местоположений, которые недавно не посещались ни одним пользователем в вашей организации.Вы можете добиться этого, отредактировав политику и в разделе «Расширенная конфигурация» установите для параметра «Анализировать действия входа в систему» один из вариантов успешного входа.

Настроить чувствительность невозможного перемещения Настройте ползунок чувствительности, который определяет уровень подавления аномального поведения перед срабатыванием предупреждения о невозможности путешествия.

Например, организациям, заинтересованным в высокой точности, следует подумать о повышении уровня чувствительности. С другой стороны, если в вашей организации много пользователей, которые путешествуют, рассмотрите возможность снижения уровня чувствительности, чтобы подавить действия из общих местоположений пользователя, полученных из предыдущих действий.Вы можете выбрать один из следующих уровней чувствительности:

Например, организациям, заинтересованным в высокой точности, следует подумать о повышении уровня чувствительности. С другой стороны, если в вашей организации много пользователей, которые путешествуют, рассмотрите возможность снижения уровня чувствительности, чтобы подавить действия из общих местоположений пользователя, полученных из предыдущих действий.Вы можете выбрать один из следующих уровней чувствительности:- Низкий : подавление системы, клиента и пользователя

- Средний : Системные и пользовательские подавления

- Высокий : только системные ограничения

Где:

Тип подавления Описание Система Встроенные обнаружения, которые всегда подавляются. Арендатор Общие действия, основанные на предыдущей деятельности арендатора.  Например, подавление действий от провайдера, о котором ранее было предупреждено в вашей организации.

Например, подавление действий от провайдера, о котором ранее было предупреждено в вашей организации.Пользователь Общие действия, основанные на предыдущих действиях конкретного пользователя. Например, подавление действий из места, которое обычно используется пользователем.

Этап 3. Настройка политик обнаружения аномалий облачного обнаружения

Как и политики обнаружения аномалий, существует несколько встроенных политик обнаружения аномалий облачного обнаружения, которые вы можете настроить.Например, политика эксфильтрации данных в несанкционированные приложения предупреждает вас, когда данные передаются в несанкционированное приложение, и поставляется с предварительно настроенными параметрами, основанными на опыте Microsoft в области безопасности.

Однако вы можете точно настроить встроенные политики или создать свои собственные политики, чтобы помочь вам определить другие сценарии, которые могут быть вам интересны. Поскольку эти политики основаны на журналах обнаружения облака, они имеют различные возможности настройки, более ориентированные на аномальное поведение приложений и кражу данных.

Поскольку эти политики основаны на журналах обнаружения облака, они имеют различные возможности настройки, более ориентированные на аномальное поведение приложений и кражу данных.

Мониторинг использования настройки

Задайте фильтры использования, чтобы контролировать базовый уровень, объем и период активности для обнаружения аномального поведения. Например, вы можете захотеть получать предупреждения об аномальных действиях, касающихся сотрудников высшего звена.Настройка чувствительности предупреждений

Чтобы предотвратить усталость от предупреждений, настройте чувствительность предупреждений. Вы можете использовать ползунок чувствительности, чтобы контролировать количество уведомлений о высоком риске, отправляемых на 1000 пользователей в неделю.Более высокая чувствительность требует меньшего разброса, чтобы считаться аномалией и генерировать больше предупреждений. В общем, установите низкую чувствительность для пользователей, у которых нет доступа к конфиденциальным данным.

Этап 4. Настройка политик обнаружения (активности) на основе правил

Политики обнаружения на основе правил дают вам возможность дополнять политики обнаружения аномалий требованиями организации. Мы рекомендуем создавать политики на основе правил, используя один из наших шаблонов политик действий (перейдите к Control > Templates и установите для фильтра Тип значение Activity policy ), а затем настройте их для обнаружения поведения, которое не является нормальным для вашего Окружающая среда.Например, для какой-либо организации, которая не представлена в определенной стране / регионе, может иметь смысл создать политику, которая обнаруживает аномальные действия в этой стране и предупреждает о них. Для других, у которых есть большие филиалы в этой стране, деятельность из этой страны была бы нормальным явлением, и не имело бы смысла обнаруживать такую деятельность.

- Настроить объем активности

Выберите объем активности, необходимый до того, как обнаружение вызовет предупреждение. Используя наш пример страны, если вы не присутствуете в стране / регионе, даже одно действие является значительным и требует предупреждения.Однако сбой единого входа может быть человеческой ошибкой и представлять интерес только в том случае, если за короткий период произошло много сбоев.

Используя наш пример страны, если вы не присутствуете в стране / регионе, даже одно действие является значительным и требует предупреждения.Однако сбой единого входа может быть человеческой ошибкой и представлять интерес только в том случае, если за короткий период произошло много сбоев. - Настроить фильтры активности

Задайте фильтры, необходимые для определения типа активности, о которой вы хотите предупреждать. Например, чтобы обнаружить активность в стране, используйте параметр Location . - Настроить предупреждения

Чтобы предотвратить усталость от предупреждений, установите дневной предел предупреждений .

Этап 5. Настройка предупреждений

Вы можете выбрать получение предупреждений в формате и на носителе, наиболее подходящем для ваших нужд.Чтобы получать немедленные оповещения в любое время дня, вы можете предпочесть получать их по электронной почте или текстовым сообщением.

Вам также может потребоваться возможность анализировать предупреждения в контексте других предупреждений, запускаемых другими продуктами в вашей организации, чтобы получить целостное представление о потенциальной угрозе. Например, вам может потребоваться коррелировать между облачными и локальными событиями, чтобы увидеть, есть ли какие-либо другие смягчающие доказательства, которые могут подтвердить атаку.

Кроме того, вы также можете запустить автоматизацию настраиваемых предупреждений, используя нашу интеграцию с Microsoft Power Automate.Например, вы можете настроить сценарий для автоматического создания задачи в ServiceNow или отправить электронное письмо с подтверждением для выполнения настраиваемого действия управления при срабатывании предупреждения.

Используйте следующие рекомендации для настройки предупреждений:

- Электронная почта / SMS

Выберите предпочтения доставки для получения предупреждений. Вы можете получать оповещения по электронной почте, текстовым сообщением или обоими способами.

- SIEM

Существует несколько вариантов интеграции SIEM, включая Azure Sentinel, Microsoft Graph Security API и другие общие SIEM.Выберите интеграцию, которая наилучшим образом соответствует вашим требованиям. - Power Automate automation

Создайте необходимые сценарии автоматизации и установите их в качестве предупреждения политики для действия Power Automate.

Отлично, вы настроили свои политики и начали получать предупреждения о подозрительной активности. Что с ними делать? Для начала вам следует предпринять шаги, чтобы исследовать активность. Например, вы можете захотеть изучить действия, указывающие на то, что пользователь был взломан.

Для оптимизации защиты вам следует рассмотреть возможность настройки автоматических действий по исправлению, чтобы минимизировать риск для вашей организации. Наши политики позволяют вам применять меры управления вместе с предупреждениями, чтобы снизить риск для вашей организации еще до того, как вы начнете расследование. Доступные действия определяются типом политики, включая такие действия, как приостановка действия пользователя или блокировка доступа к запрошенному ресурсу.

Доступные действия определяются типом политики, включая такие действия, как приостановка действия пользователя или блокировка доступа к запрошенному ресурсу.

Если у вас возникнут проблемы, мы вам поможем.Чтобы получить помощь или поддержку по проблеме с продуктом, откройте заявку в службу поддержки.

Работа с фильтрами активности и запросами Cloud App Security

- 7 минут на чтение

В этой статье

В этой статье представлены описания и инструкции для фильтров и запросов действий Cloud App Security.

Фильтры действий

Ниже приведен список применяемых фильтров активности. Большинство фильтров поддерживают несколько значений, а также НЕ предоставляют вам мощный инструмент для создания политики.

Идентификатор активности — поиск только определенных действий по их идентификатору. Этот фильтр полезен, когда вы подключаете Microsoft Cloud App Security к SIEM (с помощью агента SIEM) и хотите дополнительно исследовать предупреждения на портале Cloud App Security.

Объекты деятельности — поиск объектов, над которыми выполнялось действие.Этот фильтр применяется к объектам файла, папки, пользователя или приложения.

- Идентификатор объекта действия — идентификатор объекта (файла, папки, пользователя или приложения).

- Элемент — позволяет выполнять поиск по имени или идентификатору любого объекта деятельности (например: имена пользователей, файлы, параметры, сайты). Для фильтра «Элемент действия» вы можете выбрать, хотите ли вы фильтровать элементы, которые содержат , равно или начинается с для конкретного элемента.

Тип действия — поиск активности приложения.

Административная деятельность — поиск только административной деятельности.

Идентификатор оповещения — поиск по идентификатору оповещения.

Приложение — поиск действий только в определенных приложениях.

Прикладное действие — Выполнен поиск по действию управления: Заблокировано, Обойти прокси, Расшифровано, Зашифровано, Ошибка шифрования, Никаких действий.

Дата — дата, когда произошло действие.Фильтр поддерживает даты до / после и диапазон дат.

Тег устройства — поиск по Intune-совместимому , Hybrid Azure AD присоединился к или Действительный сертификат клиента .

Тип устройства — поиск только действий, которые были выполнены с использованием определенного типа устройства. Например, ищите все действия с мобильных устройств, ПК или планшетов.

Файлы и папки — поиск файлов и папок, с которыми выполнялось действие.

- Идентификатор файла — позволяет выполнять поиск по идентификатору файла, с которым было выполнено действие.

- Имя — Фильтры по имени файлов или папок. Вы можете выбрать, будет ли имя оканчиваться на , равно или начинается с , ваше значение поиска.

- Определенные файлы или папки — позволяет включать или исключать определенные файлы или папки. При выборе файлов или папок вы можете отфильтровать список по App , Owner или частичному File Name .

IP-адрес — необработанный IP-адрес, категория или тег, с которого было выполнено действие.

- Необработанный IP-адрес — позволяет искать действия, которые выполнялись с необработанными IP-адресами. Необработанные IP-адреса могут быть равными, не равными, начинаться или не начинаться с определенной последовательности.

- IP-категория — категория IP-адреса, с которого было выполнено действие, например, все действия из диапазона административных IP-адресов.

Категории необходимо настроить для включения соответствующих IP-адресов, за исключением категории «Рискованный», которая предварительно настроена и включает два IP-тега — анонимный прокси и Tor. Чтобы узнать, как настроить категории IP-адресов, см. Организуйте данные в соответствии со своими потребностями.

Категории необходимо настроить для включения соответствующих IP-адресов, за исключением категории «Рискованный», которая предварительно настроена и включает два IP-тега — анонимный прокси и Tor. Чтобы узнать, как настроить категории IP-адресов, см. Организуйте данные в соответствии со своими потребностями. - IP-тег — тег IP-адреса, с которого было выполнено действие, например, все действия с IP-адресов анонимного прокси. Cloud App Security создает набор встроенных IP-тегов, которые нельзя настроить.Кроме того, вы можете настроить свои собственные IP-теги. Дополнительные сведения о настройке собственных IP-тегов см. В разделе Организация данных в соответствии с вашими потребностями.

Встроенные IP-теги включают:

- Приложения Microsoft (из них 14)

- Анонимный прокси

- Ботнет (вы увидите, что действие было выполнено ботнетом со ссылкой, чтобы узнать больше о конкретном ботнете)

- Darknet сканирование IP

- Вредоносный C&C сервер

- Анализатор удаленного подключения

- Спутниковые провайдеры

- Интеллектуальный прокси-сервер и прокси-сервер доступа (исключены намеренно)

- Узлы выхода Tor

- Zscaler

Выдающееся действие — поиск только действий, которые выполнялись от имени другого пользователя.

Экземпляр — Экземпляр приложения, в котором действие было выполнено или не выполнено.

Местоположение — страна / регион, из которого было выполнено действие.

Соответствующая политика — поиск действий, соответствующих определенной политике, установленной на портале.

Зарегистрированный Интернет-провайдер — Интернет-провайдер, от которого выполнялось действие.

Источник — поиск по источнику, из которого была обнаружена активность.Источник может быть любым из следующих:

- Коннектор приложения — журналы поступают непосредственно из коннектора API приложения.

- Анализ коннектора приложений — усовершенствования Cloud App Security на основе сканирования информации коннектором API.

Пользователь — Пользователь, выполнивший действие, которое можно отфильтровать по домену, группе, имени или организации. Чтобы отфильтровать действия без определенного пользователя, вы можете использовать оператор «не задан».

- Домен пользователя — поиск определенного домена пользователя.

- Организация пользователя — организационная единица пользователя, который выполнил действие, например, все действия, выполняемые пользователями EMEA_marketing. Это актуально только для подключенных экземпляров Google Workspace с организационными подразделениями.

- Группа пользователей — определенные группы пользователей, которые можно импортировать из подключенных приложений, например администраторы Office 365.

- Имя пользователя — поиск определенного имени пользователя. Чтобы просмотреть список пользователей в определенной группе пользователей, в панели действий щелкните имя группы пользователей.Щелкнув мышью, вы попадете на страницу «Учетные записи», на которой перечислены все пользователи в группе. Оттуда вы можете перейти к деталям учетных записей конкретных пользователей в группе.

- Группа пользователей и Имя пользователя Фильтры могут быть дополнительно отфильтрованы с помощью фильтра As и выбора роли пользователя, которая может быть любой из следующих:

- Только объект действия — это означает, что выбранный пользователь или группа пользователей не выполняли рассматриваемое действие, они были объектом действия.

- Только актер — означает, что пользователь или группа пользователей выполнили действие.

- Любая роль — означает, что пользователь или группа пользователей были вовлечены в действие, либо как лицо, выполнявшее действие, либо как объект действия.

- Только объект действия — это означает, что выбранный пользователь или группа пользователей не выполняли рассматриваемое действие, они были объектом действия.

User agent — Пользовательский агент from с действием был выполнен.

Тег пользовательского агента — Встроенный тег пользовательского агента, например, все действия из устаревшего браузера или устаревших операционных систем.

Запросы активности

Чтобы сделать исследование еще проще, теперь вы можете создавать собственные запросы и сохранять их для дальнейшего использования.

На странице Журнал активности используйте фильтры, как описано выше, чтобы при необходимости развернуть свои приложения.

После завершения создания запроса нажмите кнопку Сохранить как в верхнем правом углу фильтров.

Во всплывающем окне Сохранить запрос назовите свой запрос.

Чтобы использовать этот запрос снова в будущем, в разделе Запросы прокрутите вниз до Сохраненные запросы и выберите свой запрос.

Cloud App Security также предоставляет вам Предлагаемых запросов . Предлагаемые запросы предоставляют вам рекомендуемые способы расследования, которые фильтруют ваши действия. Вы можете редактировать эти запросы и сохранять их как пользовательские запросы. Ниже приведены необязательные предлагаемые запросы:

Действия администратора — фильтрует все ваши действия, чтобы отображать только те действия, в которых участвовали администраторы.

Действия при загрузке — фильтрует все ваши действия, чтобы отображать только те действия, которые связаны с загрузкой, включая загрузку списка пользователей в виде файла .

csv, загрузку общего содержимого и загрузку папки.

csv, загрузку общего содержимого и загрузку папки.Неудачный вход — фильтрует все ваши действия, чтобы отображать только неудачные попытки входа в систему и неудачный вход через систему единого входа

Действия с файлами и папками — фильтрует все ваши действия, чтобы отображать только те действия, которые связаны с файлами и папками.Фильтр включает выгрузку, скачивание и доступ к папкам, а также создание, удаление, выгрузку, скачивание, помещение в карантин и доступ к файлам, а также передачу контента.

Действия за выдачу себя за другое лицо — фильтрует все ваши действия, чтобы отображать только действия за выдачу себя за другое лицо.

Действия с почтовым ящиком — фильтрует все ваши действия для отображения только действий Microsoft Exchange Online, таких как создание элемента, удаление сообщений из почтового ящика, обновление сообщения и отправка сообщения с использованием разрешений «Отправить как» (олицетворение).

Изменение пароля и запросы на сброс — фильтрует все ваши действия, чтобы отображать только те действия, которые включают сброс пароля, изменение пароля и принуждение пользователя к смене пароля при следующем входе в систему.

Угрозы безопасности — фильтрует все ваши действия, чтобы отображать только те действия, которые соответствуют политикам защиты от потери данных.

Действия по совместному использованию — фильтрует все ваши действия, чтобы отображать только те действия, которые связаны с совместным использованием папок и файлов, включая создание ссылки на компанию, создание анонимной ссылки и предоставление разрешений на чтение / запись.

Успешный вход в систему — фильтрует все ваши действия, чтобы отображать только те действия, которые связаны с успешным входом в систему, включая действие олицетворения, вход имитирующего лица, вход в систему с помощью единого входа и вход с нового устройства.

Кроме того, вы можете использовать предложенные запросы в качестве отправной точки для нового запроса. Сначала выберите один из предложенных запросов. Затем внесите необходимые изменения и, наконец, нажмите Сохранить как , чтобы создать новый Сохраненный запрос .

Сначала выберите один из предложенных запросов. Затем внесите необходимые изменения и, наконец, нажмите Сохранить как , чтобы создать новый Сохраненный запрос .

Следующие шаги

Отслеживание активности студентов | База знаний CodeHS

Используйте инструменты истории кода и отслеживания данных для отслеживания вовлеченности, активности и посещаемости учащихся с помощью CodeHS

По сценарию М.Р.Халлорана

Обновлено больше недели назад

Просмотр истории кода

Вкладка История кода позволяет учителям и учащимся увидеть все изменения и исправления, внесенные в определенную программу, и позволяет вам вернуться к любой ранее сохраненной версии программы.Он доступен в правом верхнем углу любой страницы упражнения, выбрав Дополнительно> История:

В CodeHS Pro есть несколько инструментов, которые можно использовать для отслеживания активности учащихся:

- Посещаемость

- История входа в систему

- Студент Действие

- Лента назначений

- Последние действия

Эти инструменты можно найти, щелкнув Панель инструментов и выбрав из Отслеживания данных:

Посещаемость

Этот инструмент отслеживает ежедневную или еженедельную посещаемость учащихся. Для более подробного объяснения инструмента посещаемости ознакомьтесь с этой статьей: Отслеживание посещаемости студентов

Для более подробного объяснения инструмента посещаемости ознакомьтесь с этой статьей: Отслеживание посещаемости студентов

История входа в систему

Этот инструмент показывает журнал с датой, временем и IP-адресами студентов, обращающихся к сайту. Вы можете фильтровать по учащимся, выбрав из раскрывающегося меню, а также по диапазону дат, щелкнув календарь:

Активность ученика

Этот инструмент отображает тепловые карты активности каждого ученика на сайте. Более темный квадрат обозначает день, когда на сайте больше активности.Вы можете навести указатель мыши на квадрат, чтобы увидеть дату и количество действий, которые были выполнены в этот день:

Лента действий по заданию

Этот инструмент регистрирует действия по отправке и оценке Заданий, включая действия учителя, ученика и Autograder:

Последние действия

Этот инструмент позволяет просмотреть последние действия в разделе. Вы можете просмотреть последнее задание, над которым работал ученик, а также время:

Вы можете просмотреть последнее задание, над которым работал ученик, а также время:

Отслеживание данных доступно как часть CodeHS Pro.Чтобы получить Pro для своей школы, свяжитесь с нашей командой по адресу [email protected]

ActorIpAddress | Адрес Интернет-протокола (IP) хоста, на котором было выполнено событие. Это дополнительный способ фильтрации сводки отчета с использованием IP-адреса пользователя, о деятельности которого сообщается. Этот IP-адрес может отражать или не отражать физическое местоположение пользователя.Например, IP-адрес может быть адресом прокси-сервера пользователя или адресом виртуальной частной сети (VPN). Этот параметр поддерживает версии адресов IPv4 и IPv6. | идентификатор клиента | Уникальный идентификатор клиента, для которого нужно получить данные. | endTime | Устанавливает конец диапазона времени, отображаемого в отчете.Дата указывается в формате RFC 3339, например 2010-10-28T10: 26: 35.000Z. Значение по умолчанию — приблизительное время запроса API. Отчет API имеет три основных понятия времени:

endTime не указан, отчет возвращает все действия с startTime до текущего времени или последних 180 дней, если startTime больше, чем 180 дней в прошлом. | имя события | Имя события, запрашиваемого API.Каждое событие | фильтры | Фильтры Эти параметры события связаны с конкретным В следующем примере действия администратора оператор <> закодирован в URL-адресе в строке запроса запроса (% 3C% 3E): GET ... & eventName = CHANGE_CALENDAR_SETTING

& Filters = NEW_VALUE% 3C% 3EREAD_ONLY_ACCESS ПОЛУЧИТЬ ... & eventName = изменить & Filters = doc_id ПОЛУЧИТЬ ... & eventName = view & Filters = doc_id == 12345, doc_id% 3C% 3E98765 Операторы отношения включают:

Кроме того, если в запросе API указан недопустимый параметр запроса, API игнорирует этот параметр запроса и возвращает ответ, соответствующий оставшимся допустимым параметрам запроса. Если параметры не запрашиваются, возвращаются все параметры. | максРезультаты | Определяет, сколько записей активности отображается на каждой странице ответа. | orgUnitId | ID организационной единицы, о которой нужно отчитаться.Записи активности будут отображаться только для пользователей, которые принадлежат к указанному организационному подразделению. Данные до 17 декабря 2018 г. не отображаются в отфильтрованных результатах. | pageToken | Токен для указания следующей страницы. | время начала | Устанавливает начало диапазона времени, отображаемого в отчете. Дата указывается в формате RFC 3339, например 2010-10-28T10: 26: 35.000Z. Отчет возвращает все действия с | groupIdFilter | Идентификаторы групп, разделенных запятыми (обфусцированные), по которым фильтруются действия пользователей, то есть ответ будет содержать действия только для тех пользователей, которые являются частью хотя бы одного из идентификаторов групп, упомянутых здесь. Формат: «id: abc123, id: xyz456» |

Деятельность по разведке общедоступных IP-адресов | Эластичное решение безопасности [основная]

Деятельность по разведке общедоступных IP-адресовedit